В современном мире разработка программного обеспечения становится всё более сложной задачей. Современные приложения и сервисы строятся на множестве компонентов, модулей, сторонних услуг и библиотек, которые взаимосвязаны между собой множеством видимых и невидимых зависимостей. Проблема скрытых, или невидимых, зависимостей становится одной из главных причин сбоев и снижения доступности систем. Многие специалисты стремятся к достижению так называемых «четырех девяток» доступности (99,99%), что в теории составляет не более 52 минут простоя в год. Однако в реальности достичь таких показателей крайне сложно из-за накопления зависимостей, о которых часто никто не знает.

Самое важное, что необходимо понять, — это то, что каждая новая зависимость умножает шансы на отказ. Если ваш сервис зависит всего от трёх компонентов, каждый из которых имеет 99,9% времени безотказной работы, то общий показатель доступности будет уже ниже, а именно около 99,7%. В реальных условиях число зависимостей намного больше — это могут быть балансировщики нагрузки, серверы приложений, базы данных, кэши, различные системы аутентификации, CDN, DNS, средства мониторинга и логирования, сервисы обмена сообщениями и многое другое. При увеличении числа компонентов вероятность возникновения любого сбоя растёт, и общая доступность уменьшается. Однако куда страшнее именно невидимые зависимости, о которых команды поддержки и архитекторы не имеют полного представления.

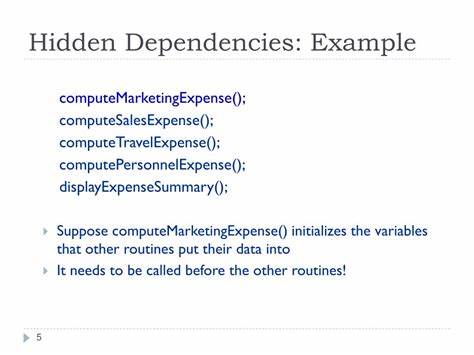

Это так называемые транзитивные зависимости — зависимости от зависимостей, а также непрозрачные связи с третьими сторонами, скрытые вызовы внешних API, неявные обращения к библиотекам, которые используют сторонние CDN или DNS-сервисы. В результате, даже при тщательном проектировании архитектуры и составлении диаграмм, оказывается, что реальное состояние можно назвать лишь верхушкой айсберга. Скрытые зависимости могут стать причиной внезапных и необъяснимых сбоев. Реальный пример хорошо иллюстрирует проблему: команда фронтенд-разработчиков обновила библиотеку компонентов для платежного интерфейса e-commerce-платформы. После успешного обновления и отсутствия сбоев во время тестирования через несколько часов начались проблемы с кнопкой завершения покупки.

Выяснилось, что новая версия библиотеки подгружала иконки с CDN третьей стороны, который в момент проблем проходил техобслуживание, и у него возникли проблемы с SSL-сертификатом. Из-за этого кнопка визуально была сломана, и пользователи не могли завершить оплату. Ни в архитектуре, ни в документации от этого CDN не было ни слова — зависимость была просто неизвестна до момента катастрофы. Такое происходит довольно часто — по мере развития сложных систем зависимости становятся всё более запутанными и не всегда сознательно учтенными. Этот феномен также сопровождается понятием энтропии, которая постепенно делает видимые связи невидимыми, а управляющие команды теряют понимание, от чего зависит система и что может вызвать её сбой.

Крайне сложно отследить абсолютно все зависимости, но уменьшить степень «слепоты» возможно. Системы наблюдаемости, мониторинга и трассировки играют ключевую роль в борьбе с этой проблемой. Однако инвестиции в эти инструменты зачастую направлены на изучение хорошо известных и обслуживаемых компонентов, тогда как множество иных, менее очевидных зависимостей остаются вне поля зрения. Можно представить себе такую ситуацию, когда компания располагает лучшими современными средствами слежения, но направляет «радар» в неверную сторону — они отлично видят известные проблемы, но пропускают скрытые угрозы. Чтобы выявить невидимые зависимости, стоит обращать внимание на аномалии в поведении системы, которые нельзя объяснить внутренними метриками: внезапный рост латентности без видимых причин, одновременные сбои в «независимых» сервисах, которые на самом деле связаны общими невидимыми ресурсами, постепенное снижение производительности, ошибки, проявляющиеся по расписанию, например, в часы техобслуживания какой-либо инфраструктурной службы.

Все это индикаторы, которые призваны спровоцировать глубокий анализ и поиск скрытых взаимосвязей. В реальности не существует идеальной защиты от сбоев и невидимых зависимостей, но существуют рабочие стратегии, значительно снижающие их влияние. Одна из главных рекомендаций — исходить из предположения, что любой компонент в архитектуре в конечном итоге выйдет из строя. Это не пессимизм, а реалистичный подход, позволяющий строить устойчивые системы. Необходимо предусматривать механизмы обработки отказов и пути деградации функций, чтобы сервис продолжал работать, пусть и в более упрощённом режиме.

Очень важную роль играют агрессивные таймауты для всех внешних вызовов и зависимостей. Чем дольше система ждет ответа от медленного или зависшего сервиса, тем выше риск каскадных отказов. Вместо долгих ожиданий, стоит быстро отказываться от зависившихся вызовов, переключаясь на обходные пути или возвращая кэшированные данные. Это позволит снизить ёмкость векторов распространения сбоев и укрепит общую устойчивость инфраструктуры. Активное картографирование зависимостей должно стать одной из приоритетных задач команд.

Не стоит просто полагаться на документацию, которая быстро устаревает. Современные технологии трассировки распределённых систем, анализ сетевого трафика, автоматизированное сканирование зависимостей на этапе сборки, а также методы хаос-инжиниринга помогают обнаруживать и проверять наличие как явных, так и скрытых взаимосвязей. Это позволяет минимизировать случайные и необоснованные сбои благодаря «прозрачности» сложных цепочек вызовов. Кроме того, важно строить системы с возможностью грациозного снижения функциональности. При возникновении проблем с внешними сервисами или скрытыми компонентами приложение не должно прекращать работу полностью.

Более уязвимые или дополнительные функции могут отключаться автоматически или вручную, обеспечивая базовый уровень сервиса и удовлетворяя основные потребности пользователей. Подобный подход снижает риск масштабного отказа и улучшает пользовательский опыт. Применение feature-флагов в качестве бизнес-аварийных выключателей становится эффективной практикой. За счёт флагов можно оперативно отключать нестабильные или проблемные внешние зависимости, сводя время простой до минимума без необходимости срочного деплоя. Это превращает скрытые сервисы из обязательных рисковых точек во временно опциональные функции, контролируемые непосредственно продуктовой командой.

Именно отсутствие этих реалистичных и гибких механизмов ведёт к тому, что достижение уровня доступности 99,99% становится практически недостижимым в современных распределённых системах. Математически умножение вероятностей отказов множества компонентов снижает общую доступность ниже обещанных показателей. Например, если конечная точка API зависит от базы данных с 99,95% доступности, микросервиса с 99,9% и внешнего внешнего API конвертации валют с 99,5%, итоговая доступность будет около 99,35%, что со временем приведёт к существенным простоям. Реальные инженерные решения направлены на принятие этих ограничений и создание систем, которые обладают активной избыточностью, изолируют сбои и предоставляют кэшированные или максимально упрощённые данные вместо полной недоступности. При таком подходе даже в случае выхода из строя части зависимостей бизнес-линия остается работающей, а риски репутационных и финансовых потерь минимизируются.

Современная тенденция в сторону микросервисной архитектуры, Kubernetes и прочих продвинутых инструментов оркестрации и масштабирования по праву открывает новые возможности, но одновременно вводит множество точек отказа и повышает сложность отладки. Монолиты с небольшой количеством точек отказа устанавливали более простые правила игры, где проблема чаще всего была технической, связанной с базой данных или логикой приложения. Современные распределённые программы с десятками и сотнями взаимосвязанных компонентов требуют новых подходов, при которых стоимость усложнения компенсируется снижением риска полного простоя и более гибкой эксплуатацией. Ключевым посылом является не стремление к абсолютному контролю над всеми зависимостями, а умение строить архитектуру, способную переживать удары «подводного айсберга». Проактивное снижение рисков, создание планов быстрого восстановления, организация информативного мониторинга и минимизация времени реакции на проблемы позволяют системам быстрее выявлять и устранять сбои, которые можно назвать неминуемыми в условиях высокой сложности.