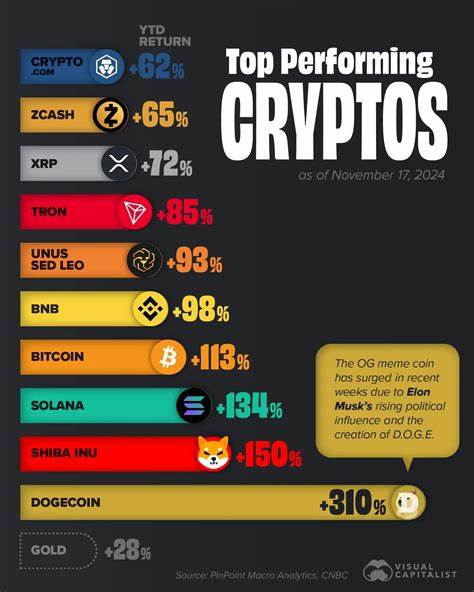

В начале 2025 года мир кибербезопасности потрясла тревожная новость: в популярных магазинах приложений App Store и Google Play был выявлен опасный троян под названием SparkKitty. Специалисты «Лаборатории Касперского» сразу же подняли тревогу, предупредив пользователей о новой угрозе, цель которой — кража личных данных и, что особенно актуально, криптовалютных активов жителей стран Юго-Восточной Азии и Китая. SparkKitty — это усовершенствованная версия зловреда SparkCat, обнаруженного ранее той же командой, и, судя по всему, чрезвычайно хитроумная и опасная программа. Она распространяется не только через официальные каналы, такие как App Store и Google Play, но и через мошеннические и сторонние сайты, маскируясь под популярные приложения, вроде TikTok, а также приложения, связанные с криптовалютами и азартными играми. Главной особенностью SparkKitty является способность тайно передавать злоумышленникам изображения из галереи зараженного устройства вместе с информацией о самом устройстве.

Несмотря на широкий спектр похищаемых данных, основной целью, судя по всему, является поиск скриншотов с фразами восстановления для доступа к криптокошелькам пользователей. Это говорит о том, что разработчики вредоносной программы пристально следят за цифровыми активами своих жертв и пытаются воспользоваться малейшей уязвимостью. Комплексность и изощренность Trojanа проявляется в его работе на двух самых популярных мобильных платформах — iOS и Android. В случае iOS вредоносная нагрузка распространена в виде фреймворков, которые маскируются под легитимные системные библиотеки, включая AFNetworking.framework и Alamofire.

framework, а также обфусцированных (затрудняющих анализ) библиотек с названиями, похожими на libswiftDarwin.dylib. Такие приемы помогают избежать обнаружения как обычными пользователями, так и автоматизированными системами защиты Apple. В App Store SparkKitty выдавал себя за приложение для отслеживания курсов криптовалют и получения торговых сигналов, что само по себе является крайне привлекательным для пользователей, увлекающихся инвестициями в цифровые активы. Кроме того, вредонос распространялся в составе модифицированных версий TikTok и приложений связанных с азартными играми, создавая впечатление легитимного софта и внушая доверие своими привлекательными функциями.

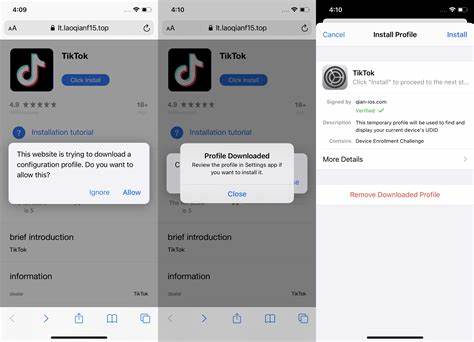

Одним из ключевых способов проникновения вредоноса на устройства iPhone оказалось использование легитимных механизмов установки приложений вне App Store. Вредоносники применяли средства, предназначенные для распространения корпоративных бизнес-приложений, которые позволяют устанавливать софт через provisioning-профили разработчиков. Apple предоставляет разработчикам эти профили для упрощения тестирования и распространения внутренних приложений, однако киберпреступники умело используют их для обхода строгих проверок App Store. При установке такого профиля сертификат разработчика на устройстве становится доверенным, позволяя вредоносному приложению запускаться без ограничений. Вредонос встраивал в окно профиля пользователя ссылки на подозрительные магазины, которые принимали оплату исключительно в криптовалюте.

Это указывает на продуманную схему обмана, направленную на привлечение жертв не только к загрузке вредоносных программ, но и к финансовым операциям, которые трудно отследить и вернуть. Android-версия SparkKitty оказалась не менее сложной. Для создания вирусного кода использовались языки Java и Kotlin, причем вредоносная версия на Kotlin представлена как модуль Xposed — мощный инструмент, позволяющий глубоко модифицировать систему Android. Распространение вредоносных приложений осуществлялось как через официальные магазины, так и через неофициальные ресурсы, где программное обеспечение маскировалось под разнообразные криптовалютные сервисы. Особенно опасным оказался один из зараженных мессенджеров с функцией обмена криптовалютой, который был скачан пользователями более 10 тысяч раз напрямую из Google Play.

Стоит отметить, что на сторонних площадках зараженный софт позиционировался как инвестиционные проекты, связанные с криптовалютами, что делало предложения особенно привлекательными для пользователей из России и других стран. Рекламная кампания велась активным образом в социальных сетях и на YouTube, привлекая все больше потенциальных жертв. После установки пользователи получали заявленную функциональность, что способствовало их расслаблению и отсутствию подозрений. В это же время троян тайно отправлял злоумышленникам фотографии из галереи смартфона, где они могли искать различные конфиденциальные данные, в том числе и скриншоты с фразами восстановления от криптокошельков. Наличие встроенного в поддельный TikTok магазина, принимающего оплату только в криптовалюте, еще раз подтверждает, что именно цифровые активы были главной целью этой вредоносной кампании.

Интересно, что специалисты «Лаборатории Касперского» обнаружили, что SparkKitty и SparkCat связаны между собой. Анализ показал, что некоторые Android-приложения, зараженные SparkKitty, были созданы с помощью того же программного фреймворка, что и SparkCat. Кроме того, в iOS-фреймворках SparkKitty остались отладочные символы и пути с файловой системы злоумышленников, которые совпадают с обнаруженными ранее в SparkCat. Такие совпадения указывают на то, что разработчики двух троянов, вероятно, являются одной и той же группой или сотрудничают между собой. Эксперты предупреждают, что SparkKitty не ограничивается целенаправленным поиском только важной информации, но похищает все фотографии без разбора, что увеличивает риски утечки разнообразных персональных данных.

Потеря таких данных может привести к серьезным последствиям для жертв, включая финансовый ущерб, компрометацию аккаунтов и потерю цифровой безопасности. Хотя на момент написания этого текста большая часть вредоносных приложений SparkKitty была удалена из Google Play, угроза сохраняется из-за активности на сторонних ресурсах и возможного появления новых версий трояна. Кроме того, учитывая наличие механизмов обхода официальных проверок Apple, инфекция устройств iOS остается очень серьезной проблемой. Чтобы защитить себя от угрозы SparkKitty и других подобных вредоносных программ, стоит придерживаться нескольких простых правил. Во-первых, следует скачивать приложения исключительно из проверенных источников — официальных магазинов App Store и Google Play.

Во-вторых, нужно внимательно изучать разрешения, которые запрашивают приложения, и отказываться от установки софта с подозрительными правами на доступ к галерее и другим личным данным. Пользователям iOS рекомендуется избегать установки профилей и приложений не из App Store, особенно через сторонние сайты или корпоративные подписи. Также актуально использовать современные средства защиты — мобильные антивирусы и решения по обнаружению вредоносного ПО, внимательно отслеживать новости кибербезопасности и обновлять операционные системы, поскольку производители регулярно закрывают уязвимости. Обязательно стоит использовать многофакторную аутентификацию, особенно для криптовалютных и финансовых сервисов, и никогда не сохранять фразы восстановления и пароли в виде скриншотов на устройстве. В заключение важно подчеркнуть, что SparkKitty является ярким примером эволюции киберугроз, ориентированных на цифровую экономику и личные данные пользователей.

Вредонос демонстрирует, что преступники умело используют социальную инженерию, технологии обхода систем безопасности и широко изучают целевые аудитории, чтобы извлечь максимальную выгоду. В условиях постоянного развития цифровой сферы пользователям необходимо быть бдительными, соблюдать правила цифровой гигиены и своевременно реагировать на появления новых угроз, чтобы обеспечить безопасность своих данных и капитала.