Утилита sudo является одной из ключевых компонентов многих систем Linux, обеспечивая безопасный механизм для выполнения команд с повышенными привилегиями. Однако в июле 2025 года стало известно о двух критических уязвимостях, обнаруженных в sudo, которые позволяют локальным злоумышленникам получить root-доступ без соответствующих разрешений. Эти ошибки связаны с некорректной обработкой параметров и неправильной работой с конфигурационными файлами в определенных сценариях, что ставит под угрозу безопасность миллионов серверов и рабочих станций. Первая уязвимость, известная как CVE-2025-32462, была в коде sudo более 12 лет, что свидетельствует о значительном времени присутствия бага без обнаружения. Она затрагивает версии sudo до 1.

9.17p1 и проявляется при использовании файла sudoers, где указан хост, не совпадающий ни с текущим, ни с ALL. Эта ошибка связана с опцией -h (host), которая позволяет указывать имя хоста для выполнения команды, но в результате позволяет запускать команды с привилегиями, если пользователь ссылается на удаленный хост, не предназначенный для этих операций. По сути, это означает, что злоумышленник может выполнить любую команду, разрешённую удалённым хостом, на локальной машине, если конфигурация sudoers использует совместный файл для нескольких машин. Особенно уязвимы к данной проблеме сайты и организации, где используется централизованное управление sudoers на основе LDAP или SSSD, поскольку в таких случаях один файл применяется для разных устройств, увеличивая риск эксплуатации.

Согласно мнению ведущего разработчика sudo Тодда Миллера, подобные настройки открывают возможность злоумышленникам использовать уязвимость для обхода ограничений на выполнение команд. Вторая, более критическая уязвимость под номером CVE-2025-32463, обладает высокой степенью опасности (9,3 по шкале CVSS) и влияет на те же версии sudo до 1.9.17p1. В этом случае опасность исходит от использования опции -R (chroot), которая позволяет запускать команды с изменённым корневым каталогом.

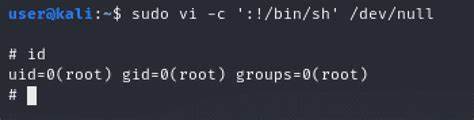

Ошибка реализуется через то, что sudo загружает файл /etc/nsswitch.conf из каталога, контролируемого пользователем, что без должной проверки позволяет подменить системные библиотеки. Злоумышленник может создать специально подготовленный конфигурационный файл nsswitch.conf в указанном chroot-каталоге, что приведёт к загрузке вредоносных библиотек и, как следствие, выполнению произвольного кода с привилегиями root. Проблема тем более опасна, что не требует наличия особых правил в файле sudoers и позволяет повысить права любому локальному пользователю, лишённому специальных разрешений.

Эта уязвимость свидетельствует о том, что методика chroot в sudo изначально была слабо защищена от эксплуатации вредоносными конфигурациями и локальными атаками. Тодд Миллер уже объявил о планах полностью убрать поддержку опции chroot из будущих выпусков sudo, поскольку она неоднократно становилась источником критических ошибок и угроз безопасности. Обе уязвимости были раскрыты 1 апреля 2025 года и быстро устранены в последней версии sudo 1.9.17p1, выпущенной в конце июня того же года.

Благодаря кооперации сообщества разработчиков и производителей дистрибутивов Linux, ошибки начали быстро патчиться. Основные Linux-системы, включая AlmaLinux, Alpine Linux, Amazon Linux, Debian, Gentoo, Oracle Linux, Red Hat, SUSE и Ubuntu, уже получили соответствующие обновления безопасности. Необходимо отметить, что sudo является одной из наиболее распространённых утилит в Linux-средах, и её уязвимости касаются огромного числа серверов как в корпоративном секторе, так и в средах индивидуальных пользователей и энтузиастов. Поэтому своевременное обновление и правильная конфигурация оставляются ключевыми рекомендациями для минимизации рисков эксплуатации. Эксперты советуют уделять особое внимание настройкам sudoers и избегать использования общих конфигурационных файлов без чёткого разграничения по хостам, а также отказаться от применения опции chroot до окончательного удаления её поддержки в следующих релизах.

Для организаций, использующих LDAP и SSSD, особенно важно пересмотреть методы управления файлами sudoers и отследить применения уязвимых опций. Помимо технических мер, важно просвещать системных администраторов и пользователей о потенциальных рисках, связанных с уязвимостями в таких критичных компонентах, как sudo. Регулярный аудит безопасности, использование систем мониторинга и внедрение принципа наименьших привилегий снижают шансы успешных атак. Итогом инцидента с этими уязвимостями становится напоминание о том, что даже самые проверенные и длительное время используемые инструменты могут содержать скрытые баги, способные привести к серьёзным нарушениям безопасности. Обновление систем и своевременный отклик на выявленные проблемы остаются важнейшими элементами защиты IT-инфраструктуры.

Уязвимости в sudo открыли двери для локальных атак, но быстрое выявление и патчинг позволили существенно снизить потенциальный ущерб. В заключение стоит подчеркнуть, что администраторы Linux-систем обязаны сохранять бдительность и использовать последние версии программного обеспечения вместе с грамотным управлением доступом. Такой подход обеспечит устойчивую защиту окружения и предотвратит возможность получения прав root злоумышленниками через подобные уязвимости. Будущее у sudo будет связано с удалением рискованных функций, что позволит сделать систему безопасности ещё более надёжной и предсказуемой.

![Efficient manipulation of binary data using pattern matching [pdf]](/images/6AF62465-E7DF-4583-9460-A3BBD1F0A74E)