Современные смартфоны неизменно зависят от надёжности и безопасности базовыхband процессоров, управляющих всеми мобильными коммуникациями: 5G, 4G, GPS и другими технологиями. Qualcomm является одним из лидеров на рынке таких процессоров, а их архитектура Hexagon широко распространена в большинстве современных устройств, включая iPhone начиная с 12-го поколения (за исключением iPhone 16e) и практически все смартфоны на базе Snapdragon. Тем не менее, несмотря на массовое использование, архитектура Hexagon остаётся почти непрозрачной для исследователей безопасности из-за своей уникальности и сложности. Стандартные инструменты анализа и тестирования не приспособлены к этой архитектуре, что создаёт серьезные препятствия для выявления потенциальных уязвимостей и создания эффективных средств защиты. Разработка инструментария для анализа и фуззинга Hexagon стала важным вызовом в области кибербезопасности мобильных устройств.

Hexagon существенно отличается от классических архитектур процессоров, таких как ARM, x86 или MIPS. Он базируется на уникальном наборе команд, собственном программном обеспечении и сложной структуре взаимодействия с аппаратной частью. Все эти факторы затрудняют реверс-инжиниринг и углубленное исследование внутреннего устройства базовыхband процессоров Qualcomm. В последнее время значительный вклад в развитие безопасности базовыband процессоров внесли проекты вроде BaseSAFE и FirmWire. Они предоставляют эмуляционные среды и фреймворки для тестирования процессоров на архитектурах ARM, MIPS и так далее.

Однако эти инструменты не охватывают Hexagon, так как эмуляция полного системного уровня для этой архитектуры до сих пор отсутствовала или была очень ограниченной. Ключевой пробел в исследовании безопасности Hexagon базовыхband процессоров заключался именно в нехватке полноценных эмуляторов, позволяющих запускать firmware на уровне системы с возможностью глубокого контроля за поведением и физической эмуляцией аппаратных компонентов. Многие существующие исследовательские работы фокусировались лишь на отдельных протоколах или частичных аспектах архитектуры, лишь частично раскрывая внутренние механизмы и закрывая дверь перед комплексным анализом. Для решения этих проблем была создана первая в мире открытая система полнофункционального эмулированного фуззинга Hexagon firmware. На базе форка эмулятора QEMU от Qualcomm Innovation Center (QuIC), в который внедрены дополнительные возможности для полного системного режима эмуляции, вместе с инструментарием для фуззинга LibAFL, была построена инновационная платформа для всестороннего анализа Hexagon базовыхband процессоров.

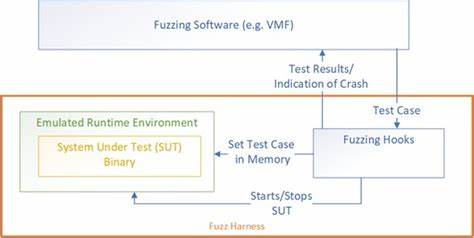

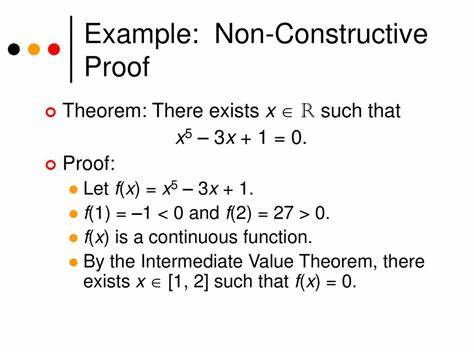

Благодаря этому исследователи получили уникальный инструмент, позволяющий запускать базовый firmware в изолированной среде, поддающейся программному контролю, и проводить тонкий контроль выполнения кода, выявляя потенциальные узкие места и риски. Особенностью подхода является его ориентация на coverage-guided фуззинг — методику, при которой процесс тестирования автоматически подстраивается под текущую степень покрытия кода. Это позволяет значительно ускорить поиск ошибок и уязвимостей, поскольку фуззер целенаправленно исследует всё новые участки кода на предмет нестандартного поведения или сбоев. Поскольку Hexagon firmware немыслимо эффективно исследовать без эмулятора, способного симулировать аппаратные взаимодействия, интеграция QuIC/QEMU с LibAFL открыла новый уровень детализации и управляемости. Эта система позволяет также задавать точки останова и хендлеры с помощью простого JSON-конфига, делая процесс настройки и модификации эмулированного процесса максимально гибким и удобным.

Это особенно важно, поскольку базовый firmware общается с аппаратными компонентами через сложные протоколы и последовательности, эмуляция которых частично отсутствует и требует эмулировать или обходить с помощью программных хуков. Для улучшения реверс-инжиниринга была разработана система визуализации покрытия кода, преобразующая данные отладки QEMU в цветовую разметку вывода в Ghidra — одном из ведущих инструментов дизассемблинга. Это предоставляет исследователям точную визуальную обратную связь о том, какие участки прошли анализ и в каком потоке исполнения, значительно повышая эффективность понимания взаимосвязей и поведения кода. На сегодняшний день платформа успешно способна загружать и запускать iPhone базовыеband firmware, обеспечивая десятки строк подробных логов загрузки и позволяя управлять контрольным потоком с помощью Rust-ориентированных хэндлеров. Это принципиально способствует развитию анализа безопасности Hexagon оборудования, ранее практически недоступного для фундаментального исследования.

Дальнейшее развитие инструментария предусматривает развитие способов идентификации целевых функций в прошивке, поддержку дополнительных алгоритмов распаковки данных (CLADE/CLADE2), создание более продвинутых фузз-ха рнессов и интеграцию с динамическими тестами на уровне реального взаимодействия с SIM-картами и сетевой средой. Это позволит установить полноценную обратную связь между эмулируемым кодом и внешними событиями, делая процесс анализа более реалистичным и всеобъемлющим. Значимость создания подобного инструментария трудно переоценить. Через его применение будет возможно провести детальный аудит миллионов устройств, выявить скрытые уязвимости, способные привести к удалённому взлому, потере конфиденциальных данных или блокировке устройства. Особенно важен этот аспект в условиях бурного роста использования мобильных сетей пятого поколения и повышенных требований к безопасности личных данных пользователей.

К тому же открытость данного проекта призывает к активному участию сообщества. Исследователи, специалисты по кибербезопасности и разработчики имеют теперь возможность сами тестировать реальные Hexagon baseband firmware, вносить улучшения в эмуляцию и фуззинг, и делиться результатами, что стимулирует совместное развитие области и формирование более надёжных стандартов безопасности. Безопасность мобильных коммуникаций напрямую связана с безопасностью базовыхband процессоров. Появление полноценного эмуляционного фуззинг-инструментария для Qualcomm Hexagon открывает новую страницу в истории защиты смартфонов и мобильных устройств, сокращая разрыв между угрозами и средствами борьбы с ними. Это особенно актуально, учитывая растущее количество атак на мобильную инфраструктуру и высокую роль мобильных устройств в повседневной жизни и бизнесе.