Утилита sudo, являющаяся важнейшим инструментом для управления доступом в UNIX-подобных операционных системах, вновь оказалась в центре внимания специалистов по безопасности из-за выявленной критической уязвимости, зарегистрированной под идентификатором CVE-2025-32463. Эта проблема связана с неправильной реализацией функции chroot в sudo, что открывает возможность злоумышленникам повысить свои привилегии до уровня root и нанести серьёзный ущерб системе. Данная уязвимость привлекла внимание не только экспертов по информационной безопасности, но и владельцев инфраструктур, использующих Linux, учитывая высокую оценку по шкале CVSS 9.3, что указывает на чрезвычайную опасность эксплойта. В нашем обзоре мы подробно разберём причины возникновения этой уязвимости, её последствия, а также расскажем, как выявить уязвимую версию sudo и надёжно обезопасить свои системы.

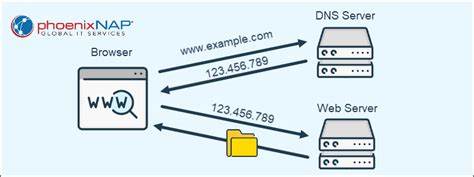

sudo — это утилита, позволяющая временно получить права суперпользователя или другого пользователя, что позволяет выполнять административные задачи, не раскрывая при этом учётных данных root. Функция chroot в sudo служит для ограничения видимости файловой системы, создавая изолированное окружение (chroot jail), в котором запускается команда. Такая возможность полезна для повышения безопасности, но сама по себе нуждается в корректной реализации, чтобы не стать уязвимостью. CVE-2025-32463 демонстрирует, насколько важно тщательно контролировать каждый аспект подобной функциональности. Уязвимость была впервые обнаружена специалистом по безопасности Ричем Мирчем и подробно описана в отчёте Stratascale.

Проблема касается уязвимых сборок sudo с версий 1.9.14 вплоть до 1.9.17, включая все промежуточные патчи на большинстве популярных дистрибутивов Linux.

Применение уязвимости предоставляет злоумышленнику практически полный контроль над системой, что связано с возможностью выполнения команд с правами root внутри chroot окружения, обходя при этом любые ограничения, наложенные политиками доступа. Механизм атаки эксплуатирует некорректную проверку аргументов и реализацию функции chroot. В результате, используя ключ -R (или --chroot), злоумышленник может заставить sudo спровоцировать выполнение произвольной команды с повышенными правами, даже если это не разрешено конфигурацией. Целью такого обхода является получение доступа к защищённым ресурсам, включая системные файлы, сервисы и данные других пользователей. Возможность запуска shell с root-привилегиями позволяет нарушителю устанавливать зловредное ПО, модифицировать конфигурации или организовывать долговременное скрытное присутствие на сервере.

Демонстрационная реализация эксплоита была опубликована на GitHub под названием CVE-2025-32463_chwoot, что позволяет удостовериться в реальности угрозы. Этот репозиторий включает минимальную среду на базе Docker с уязвимой версией sudo, где взломщик может воспроизвести уязвимость и получить доступ к shell от root. Такие PoC (Proof of Concept) коды повышают уровень осведомлённости и помогают операторам систем быстро проверить свои инфраструктуры на уязвимость, а также ускоряют создание и тестирование исправлений. Однако в руках злоумышленников подобные инструменты становятся мощным средством атаки. Важно понимать, что уязвимость CVE-2025-32463 широко распространена, и затрагивает множество дистрибутивов, включая Ubuntu, Red Hat, SUSE и Debian.

Эксперты указывают, что многие эксплуататоры отдают предпочтение эксплуатации именно в тех окружениях, где sudo активно используется с chroot опцией в сценариях автоматизации, контейнеризации или ограниченного доступа. Именно поэтому системным администраторам необходимо немедленно провести аудит использующихся версий sudo и при выявлении уязвимых — оперативно обновлять пакеты до безопасных релизов. Определить, подвержена ли система атаке, можно с помощью простых диагностических команд, проверяющих работу sudo с опцией -R при попытке запуска недопустимых директорий. Отсутствие соответствующего запрета или возникновения системной ошибки «No such file or directory» вместо отказа в доступе служит сигналом для дальнейшего анализа. Помимо обновления, для снижения риска рекомендуется внимательно перерабатывать политики sudoers, минимизируя число разрешённых команд с привилегиями и избегая использования chroot там, где это возможно.

С точки зрения защиты, производители быстро выпустили обновления, устраняющие уязвимость в sudo начиная с версии 1.9.18. Установка последних патчей является наилучшим решением. Кроме того, использование современных систем контроля доступа, таких как SELinux и AppArmor, помогает дополнительно ограничить возможность эксплуатации уязвимостей, обеспечивая надёжный контроль над действиями процессов и пользователей.

Администраторам также рекомендуется периодически проводить тесты на проникновение и мониторинг журнала событий для обнаружения подозрительной активности. Рассмотрение CVE-2025-32463 напоминает всем профессионалам в сфере ИТ, насколько важно своевременно отслеживать и применять обновления безопасности, даже для таких базовых утилит как sudo. Привлечение внимания к подобным проблемам помогает улучшать культуру безопасности, информирует владельцев инфраструктур о современных угрозах и снижает вероятность успешных атак. Безопасная эксплуатация Linux-систем требует постоянного обучения и бдительности. Включение регулярных проверок версий программ, обновление исправлений и создание изолированных тестовых сред для оценки новых уязвимостей позволят бизнесу и отдельным пользователям минимизировать риски потери данных, финансовых убытков и репутационных потерь.

В современных условиях информационной безопасности невозможна расслабленность — даже такие утилиты, как sudo, нуждаются в постоянном контроле и аудите. В заключение, CVE-2025-32463 — серьёзная уязвимость, демонстрирующая сложности в разработке безопасного ПО и важность оперативного реагирования на обнаруженные угрозы. Комплексный подход к безопасности, включающий обновление программного обеспечения, настройку системных политик и использование механизмов контроля доступа, является ключом к защите Linux-систем и поддержанию устойчивости ИТ-инфраструктуры перед лицом растущих киберугроз.