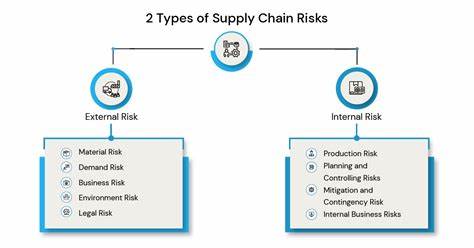

В мире программного обеспечения, где безопасность становится все более приоритетной задачей, одна из самых серьезных и трудноуловимых угроз связана с уязвимостями цепочки поставок. Эти уязвимости способны поразить множество проектов и компаний одновременно, делая опасным не только сами программные продукты, но и процессы их разработки. Особенно ярким примером стала проблема, выявленная в Java-экосистеме, где ошибка длилась несколько лет, несмотря на очевидность и масштабы риска. История борьбы с этой уязвимостью показывает, насколько важна скоординированная работа разных участников рынка и насколько сложными бывают действия по устранению системных проблем безопасности. Начало пути к решению проблемы связано с простой, на первый взгляд, ошибкой — в одном из собственных проектов использовался протокол http:// вместо https:// при загрузке зависимостей Java.

Этот маленький, всего лишь на один знак опечатка, вскрыла широкомасштабную уязвимость, которая по сути компрометировала безопасность системы сборки практически всех проектов в экосистеме Java. Использование незашифрованного протокола HTTP означало, что злоумышленник, способный осуществить атаку типа man-in-the-middle, мог внедрить вредоносный код в скачиваемые библиотеки. Последствия такой атаки могли быть катастрофическими — распространяющаяся по цепочке поставок угроза угрожала сотням тысяч проектов, среди которых были и ведущие организации с большим количеством пользователей и заказчиков. Выявленная проблема была настолько распространена и так глубоко укоренилась в инструментах построения проектов и конфигурациях, что ее исправление требовало комплексного и системного подхода. Оказалось, что многие публичные хранилища артефактов — ключевые узлы, откуда проекты скачивают свои зависимости — по-прежнему принимали и обслуживали запросы по HTTP протоколу.

С точки зрения безопасности это было прямое нарушение принципов защищенности, но с точки зрения разработчиков и администраторов эти настройки так и оставались стандартными или «по умолчанию». В начале этой борьбы было важно заинтересовать и привлечь к решению проблему именно крупных провайдеров хранилищ. Среди них Maven Central, JCenter, Spring, JetBrains и другие лидеры рынка. Удалось договориться о едином плане поэтапного отключения поддержки незащищённого HTTP. Крайний срок был установлен на середину января 2020 года, и начиная с этого времени любое обращение к серверам по незашифрованному протоколу автоматически блокировалось.

Эта мера обеспечила в инфраструктуре безвозвратное закрытие основных каналов потенциального проникновения для подобного рода атак. Следующим важным шагом стало изменение поведения инструментов сборки. Да, инфраструктура ограничила опасную практику, но пока разработчики сами могли вручную или по ошибке прописать HTTP-адрес вместо HTTPS, угроза сохранялась. Здесь были задействованы команды разработчиков таких известнейших инструментов как Gradle, Bazel и SBT. Они внедрили меры по защите, заставляя явно подтверждать намерение использовать HTTP или блокируя возможность загрузки по незашифрованному протоколу без дополнительных проверок целостности и подлинности.

Самым сложным участком оказался Maven — базовый и мощный инструмент, который имеет сложную систему наследования настроек и зависимостей. Оказалось, что даже если главный проект был настроен корректно и использовал HTTPS, некоторые промежуточные зависимости могли неявно наследовать небезопасные репозитории, работающие по HTTP. Это открывало новую «дыру» в безопасности, которую нельзя было исправить простым обновлением конфигурации одного проекта. Борьба с этим феноменом заняла месяцы устойчивого взаимодействия с Apache Security Team и Maven PMC. Только после вмешательства CERT/CC и угрозы публикации CVE-объявления удалось добиться выпуска исправлений и изменения поведения Maven по умолчанию.

Параллельно с технической работой велась масштабная кампания по автоматическому исправлению ряда уязвимых проектов. Для этого был разработан специальный инструмент, способный массово искать, тестировать и предлагать pull request-ы с исправлениями в тысячи открытых репозиториев. Такой подход не только показал эффективность применения автоматизации для безопасности, но и продемонстрировал новое направление в исследовании уязвимостей, позволяющее быстро и аккуратно устранять проблемы на уровне всего сообщества. Этот опыт подчеркнул фундаментальный урок: решение индустриальных уязвимостей требует комплексного системного подхода, взаимодействия технических сообществ, провайдеров инфраструктуры и конечных пользователей. Запретить, переключить, исправить — все эти меры должны идти рука об руку, иначе любые локальные изменения не смогут устранить риски полностью.

В частности, благодаря скоординированным усилиям, уязвимость зависимости Java-сборок от незашифрованных источников была полностью выведена из активного воздействия. Таким образом, индустрия стала значительно устойчивее и безопаснее. Пример борьбы с описанной уязвимостью иллюстрирует важность детального внимания к мелочам, таких как одна буква в URL, способной обернуться серьезнейшей проблемой. Это также демонстрирует, как тесное сотрудничество и настойчивость отдельных исследователей и компаний могут изменить целый технологический ландшафт и сделать программное обеспечение безопаснее для всех пользователей. Работы, подобные этим, задают тренд будущим подходам к безопасности в мире программирования и показывают, что уязвимости можно не только находить и фиксировать локально, но и полностью выводить из эксплуатации на масштабе экосистемы.

Сейчас, оглядываясь назад, можно с уверенностью сказать, что усилия, направленные на обезвреживание уязвимости цепочки поставок в JVM-экосистеме, стали примером того, как можно и нужно реагировать на системные угрозы. Такие инициативы требуют терпения, умения вести переговоры, а также технических знаний и навыков. Без этого закрыть саму возможность атаки было бы невозможно. В целом, этот кейс стал символом новой эры открытой безопасности и примером для разработчиков и исследователей, стремящихся защитить свои проекты и индустрию в целом. Сегодня безопасность программного обеспечения — это не только защита продукта, но и ответственность за всю цепочку поставок, за процессы, среду разработки и распространения.

Истории успешных кейсов, таких как удаление риска загрузки зависимостей через HTTP, призваны вдохновлять специалистов на активные действия и показывать, как комплексный и системный подход способен принести максимальные результаты и сделать цифровой мир безопаснее для всех.