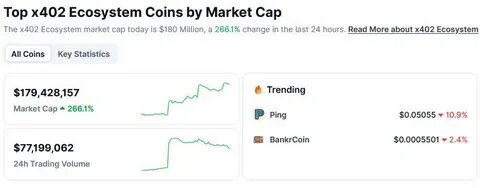

В мире разработки программного обеспечения npm (Node Package Manager) давно стал центральным репозиторием для миллионов разработчиков, предоставляя удобный доступ к сторонним библиотекам и инструментам. Однако именно эта популярность и обширность экосистемы создают уязвимости, которые злоумышленники могут использовать для масштабных атак. Недавний инцидент с самораспространяющейся малварью Shai-Hulud, заразившей более 180 npm-пакетов, продемонстрировал, насколько уязвима цепочка поставок программного обеспечения и как серьезно может повлиять такая атака на сообщество разработчиков и конечных пользователей. История обнаружения и природа атаки Все началось в сентябре 2025 года, когда разработчик Дэниел Перейра заметил аномалии в популярном npm-пакете @ctrl/tinycolor, который скачивается более 2 миллионов раз в неделю. Его анализ выявил, что пакет был скомпрометирован самовоспроизводящим вредоносным ПО, которое получило название Shai-Hulud - в честь гигантских песчаных червей из вселенной "Дюны" Фрэнка Герберта.

Злоумышленники использовали файлы воркфлоу с именем shai-hulud.yaml, что дало исследователям ключ к названию этой вредоносной кампании. Shai-Hulud представляет собой уникальный по своей природе червь для npm, который не просто заражает одну копию пакета, а автоматически распространяется дальше, инфицируя другие пакеты в цепочке поставок. Основным механизмом атаки стало вмешательство в пакеты мейнтейнеров - злоумышленники загружали пакет, изменяли его файл package.json и внедряли вредоносный скрипт bundle.

js, затем переупаковывали и публиковали скомпрометированную версию обратно в реестр npm. Благодаря такой автоматизации вредоносный код распространялся по многочисленным зависимостям и модулям. Механизм вредоносного скрипта Главным инструментом злоумышленников стал скрипт bundle.js, который использует легитимный open source-сканер TruffleHog. Этот инструмент обычно применяется для поиска утёкших секретов и конфиденциальной информации в репозиториях - API-ключей, паролей, токенов доступа.

Однако в руках злоумышленников TruffleHog превратился в средство автоматического обнаружения секретов в учетных данных разработчиков и CI/CD, после чего скрипт передавал найденные данные на заранее заданный веб-хук. Более того, вредоносный код попытался получить доступ к приватным репозиториям скомпрометированных пользователей. Для этого создавались публичные зеркала приватных репозиториев с приставкой "migration" в названии, что позволяло украсть не только секреты, но и исходный код проектов. Такой подход значительно расширяет возможности злоумышленников, позволяя им проникать глубже в инфраструктуру и обогащать свои данные для новых атак. Почему произошла взломанная Исходя из расследования специалистов ReversingLabs и Socket, отправной точкой атаки стал пакет rxnt-authentication, компрометированный 14 сентября 2025 года.

Учетная запись мейнтейнера techsupportrxnt, владеющая этим пакетом, вероятнее всего, подверглась взлому - возможно, через фишинговую атаку или уязвимость в GitHub Actions. Именно с этого аккаунта злоумышленники начали массовое распространение червя, который впоследствии заразил как минимум 187 npm-пакетов. Значительная часть пострадавших модулей принадлежала не только случайным разработчикам, но и учетной записи ИБ-компании CrowdStrike. Специалисты компании быстро удалили вредоносные пакеты, обновили ключи безопасности и подтвердили, что собственная платформа Falcon осталась защищенной, а клиенты не пострадали. Тем не менее, данный инцидент стал серьезным сигналом тревоги для всей индустрии.

Последствия для экосистемы npm и сообщества Экосистема npm основана на взаимозависимостях и большом количестве связанных пакетов, что делает ее сложной для управления безопасностью. Один скомпрометированный пакет способен заразить сотни других модулей, вызывая лавину последствий для разработчиков, организаций и конечных пользователей. Shai-Hulud продемонстрировал, насколько уязвима цепочка поставок, особенно с учетом того, что самовоспроизводящийся вредоносный код способен проникать все глубже, автоматически троянизуя нижестоящие зависимости. Даже тщательно проверенные проекты могут пострадать от подобных инцидентов, если они зависят от зараженных npm-библиотек. Кроме того, кража секретов и облачных токенов угрожает не только конфиденциальности, но и возможности атаковать инфраструктуры и сервисы компаний, особенно когда злоумышленники получают доступ к CI/CD системам.

Меры защиты и рекомендации для разработчиков Инцидент с Shai-Hulud поднимает вопрос о необходимости усиления контроля безопасности в процессе разработки и публикации пакетов. В первую очередь, разработчикам стоит внимательно отслеживать источник и целостность используемых зависимостей. Рекомендуется ограничивать автоматические обновления, особенно если они касаются популярных пакетов с большим количеством загрузок. Использование инструментов для сканирования зависимостей и поиска уязвимостей должно стать рутинной практикой. Кроме того, важно регулярно обновлять секреты и ключи доступа, чтобы минимизировать ущерб в случае компрометации.

GitHub Actions и подобные сервисы CI/CD требуют особого внимания - учетные данные для них следует хранить в защищенных хранилищах и аккуратно управлять правами доступа, чтобы избежать использования фишинговых писем или уязвимостей для автоматического распространения малвари. Публикация отчетов и сотрудничество Открытость и сотрудничество сообществ разработчиков и специалистов по информационной безопасности становятся ключевыми факторами в борьбе с подобными инцидентами. Несмотря на то, что Дэниел Перейра пытался связаться с командой безопасности GitHub в приватном порядке, большие трудности коммуникации заставили его публично объявить о проблеме, что позволило привлечь внимание к рискам и начать совместное расследование. Компании, пострадавшие от атаки, такие как CrowdStrike, вместе с экспертами из Socket и ReversingLabs, ведут активное расследование и делятся опытом, что помогает другим организациям выстроить защиту и предупредить подобные случаи в будущем. Взгляд в будущее Пандемия крупных атак на цепочки поставок, подобная кампании Shai-Hulud, служит серьезным напоминанием о том, что безопасность в мире открытого программного обеспечения требует постоянного внимания и инновационных подходов.

Сложность современных экосистем требует внедрения более эффективных методов обнаружения взломов, распространения малвари и контроля доступа. В будущем стоит ждать развития автоматизированных систем мониторинга и анализа репозиториев и пакетов, которые смогут практически в реальном времени выявлять подозрительную активность и предотвращать заражения. Параллельно с этим будет возрастать роль образования и просвещения разработчиков в области информационной безопасности. Заключение Атака Shai-Hulud является одним из самых ярких примеров того, как уязвимость одной части экосистемы npm может превратиться в глобальную угрозу для миллионов проектов и пользователей. Совместные усилия индустрии и сознательная позиция каждого разработчика по контролю зависимости, управлению секретами и обновлением безопасности являются ключевыми для предотвращения подобных инцидентов в будущем.

Тщательный анализ, быстрое реагирование и прозрачность расследования уже позволили остановить распространение малвари и минимизировать ущерб. Тем не менее, важно оставаться бдительными, чтобы в дальнейшем подобные атаки не стали частью повседневной реальности разработки. .