Современные сети Wi-Fi эволюционируют быстрыми темпами, и протокол WPA3 стал следующим шагом в обеспечении безопасности беспроводных соединений. Этот стандарт был разработан для повышения защиты пользователей от атак, ранее эффективных против WPA2, в том числе с помощью улучшенного шифрования и защиты управленческих кадров. Однако, как показывает практика, несмотря на улучшения, WPA3 не является абсолютно неуязвимым. Одним из ярких примеров новейших методов обхода защиты является проект Nethole, основанный на использовании ARP спуфинга в сети и soft-блокировании соединения без традиционных методов deauthentication, которые обычно не работают на WPA3. Технический фундамент и проблематика WPA3 Несмотря на введение новой технологии Management Frame Protection, которая шифрует управляющие кадры, используемые для установления и поддержания соединения в Wi-Fi сетях, стандарт WPA3 по-прежнему подвержен определенным уязвимостям, особенно при работе с внутренними механизмами сетевого уровня.

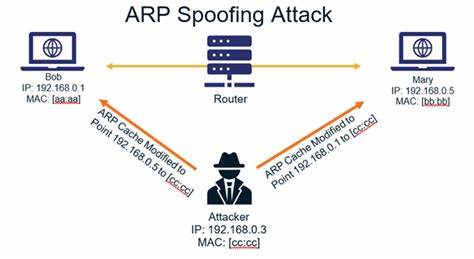

Одним из характерных недостатков является невозможность деаутентификации с воздуха традиционным методом deauth frames, что затрудняет полностью прерывать соединение между клиентом и точкой доступа. Из-за этого типичные инструменты вроде aircrack-ng и подобных, ориентированных на работу с WPA2, теряют свою эффективность. Отсюда растет спрос на альтернативные методы, способные воздействовать на сетевые устройства и пользователей без необходимости прямого разрушения соединения на уровне канала. Возникновение идеи soft-блокирования с помощью ARP спуфинга Это и послужило источником идеи для разработки Nethole – инструмента, использующего классический механизм ARP спуфинга, но примененный к современным условиям WPA3. ARP (Address Resolution Protocol) используется в локальных сетях для сопоставления IP-адресов с MAC-адресами устройств, обеспечивая корректную доставку данных.

Спуфинг ARP предполагает выдачу фальшивых данных ARP таблице жертвы, заставляя устройство перенаправлять трафик через атакующего, создавая тем самым MITM (Man-In-The-Middle) ситуацию. Ключевой особенностью Nethole является то, что он не форсирует деаутентификацию соединения, а наоборот, оставляет связь на первый взгляд активной, при этом создает бесконечную буферизацию пакетов на уровне IP, блокируя фактическую передачу данных. Технический механизм работы nethole nethole использует команду arpspoof для организации MITM-подключения между целевым устройством и роутером. При этом на атакующем устройстве отключено IP-маршрутизирование, что означает, что поступающие через атаку IP-запросы не передаются дальше, создавая для жертвы ситуацию, когда устройство показывает подключение к Wi-Fi, но не имеет доступа в интернет. Это мягкий, но эффективный способ вывода из строя соединения без всплесков сетевого шума и без заметной потери сигнала.

Такой подход не требует разрушения защищенных каналов WPA3 и не зависит от их криптографической прочности — проблема переносится на сетевой уровень, где защита WPA3 не так жестка. Реакция и поведение различных устройств в условиях nethole Тестирование показало разные поведенческие модели устройств под воздействием nethole. Наиболее уязвимыми оказались устройства с Windows 10 и 11 — они подвержены бесконечной буферизации и периодическим таймаутам при попытках подключения, что фактически отключает их от работы в сети, несмотря на визуальное подтверждение соединения. Смартфоны Xiaomi оказались более устойчивы к подобным атакам благодаря реализации механизма ARP-таблиц с жестким ограничением обновлений — так называемой «hardening». Это позволяет устройству обнаруживать аномалии в разрешении MAC-адресов и игнорировать фальшивые ARP-ответы, тем самым предотвращая успешное внедрение MITM.

Достоинства и ограничения метода nethole Инновационный подход Nethole не требует сложных криминальных вмешательств в шифрование или компрометации протоколов — он использует элементарные сетевые инструменты на базе ARP, которые в совокупности позволяют обойти жесткие правила WPA3. При этом устраняется необходимость применения классических методов деаутентификации, которые сейчас активно блокируются и считаются малоэффективными. Однако данный метод имеет и свои ограничения — он работает только в пределах локальной сети, поэтому предусматривает возможность обнаружения и блокировки со стороны роутеров с продвинутой защитой от ARP-спуфинга, а также требует от атакующего физического доступа или присутствия в локальной сети. Эксперты отмечают, что современные производители, учитывая угрозу ARP-спуфинга, внедряют профилактические средства защиты, но наличие таких уязвимостей в целом говорит о необходимости постоянного улучшения и доработки стандартов Wi-Fi безопасности. Этические и правовые аспекты использования nethole Разработка и распространение инструментов, подобных Nethole, вызывает неоднозначную реакцию в сообществе специалистов и юристов.

Уязвимости, обнаруживаемые при исследовательской деятельности, помогают повысить уровень безопасности в целом, но могут быть использованы злоумышленниками. Автор Nethole подчеркивает, что проект носит исключительно образовательный характер, доступен для исследователей и специалистов, и настоятельно рекомендует не применять этот инструмент на чужих сетях без разрешения владельцев. Незаконное использование грозит нарушением законодательства и может повлечь серьезные последствия. Практическое значение и потенциал для развития В условиях постоянного усложнения и совершенствования стандартов безопасности экран, создаваемый протоколом WPA3, кажется прочным, однако проекты вроде Nethole наглядно демонстрируют, что комплексный подход к защите сети должен учитывать все уровни взаимодействия между устройствами. Отсутствие внимания к вопросам сетевого уровня, включая ARP и другие базовые протоколы, порождает уязвимости, мягко нивелирующие преимущества криптографических новшеств.

Разработка подобных инструментов помогает специалистам по информационной безопасности искать новые методы защиты, разрабатывать патчи и улучшать прошивки маршрутизаторов, повышая уровень комплексной защиты современных беспроводных сетей. Заключение Проект Nethole — яркий пример того, как даже самые надежные на первый взгляд протоколы защиты Wi-Fi могут быть подвержены новым нетривиальным атакам, основанным на обходе шифрования за счет манипуляций на нижних уровнях сети. Использование ARP спуфинга в сочетании с отключением передачи IP-пакетов позволяет создавать эффект мягкой блокировки соединений, которая трудно диагностируется пользователями и противодействует популярным средствам защиты. Изучение и тестирование таких технологий – важный вклад в развитие области информационной безопасности, повышения устойчивости сетей и формирования более надежных инструментов для защитников цифрового пространства.