Minecraft остается одной из самых востребованных и популярных игр в мире, привлекая миллионы игроков благодаря своему открытом миру и безграничным возможностям для творчества. Высокая популярность игры сопровождается широким использованием сторонних модификаций, которые существенно расширяют функционал базовой игры. Однако вместе с появлением новых возможностей растёт и риск возникновения уязвимостей, позволяющих злоумышленникам получить несанкционированный доступ к серверам и даже устройствам других игроков. Особое внимание в сообществе моддеров и специалистов по кибербезопасности привлекла недавно выявленная уязвимость CVE-2025-27107, обнаруженная в моде Integrated Scripting для Minecraft Java Edition. Этот мод предназначен для интеграции сценариев и расширения возможностей управления игровым процессом, однако из-за архитектурных ошибок и особенностей работы с Java reflection он стал поводом для успешных атак с возможностью полного контроля над сервером.

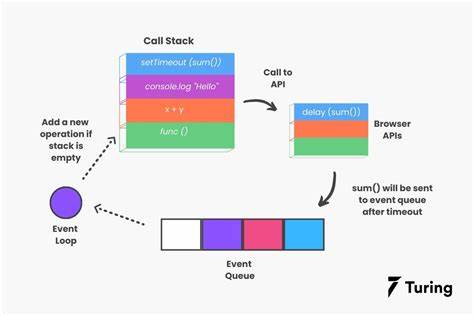

Уязвимость заключается в том, что мод открывает злоумышленнику путь к выполнению произвольного кода в среде сервера. Это дает возможность не просто вмешиваться в игровой процесс, но и управлять сервером на уровне администратора, например, блокируя доступ других игроков, изменяя права пользователей или запускающи вредоносные скрипты, наносящие ущерб. Причина возникновения такой дыры связана с недостаточно жесткой изоляцией сценариев (sandbox escape). Песочница в программировании — это механизм ограничения, позволяющий ограничить влияние модификаций и сценариев на остальную систему, предотвращая выполнение опасных команд. В данном случае, благодаря ошибке в реализации, злоумышленник может выйти за пределы песочницы и использовать Java reflection для доступа к внутренним классам и объектам, что обычно строго запрещено.

Если говорить более простым языком, то функция отражения в Java позволяет динамически получать и изменять структуру программы во время выполнения. Злоумышленник, используя эту функцию через мод, получает «ключи» к управлению сервером и может делать с ним практически все, что угодно — от банов коллег до назначения себя администратором. Почему же уязвимость в таком популярном моде осталась незамеченной долгое время? Причина кроется в том, что сообщество Minecraft моддеров в основном сосредоточено на создании интересных и функциональных дополнений к игре, зачастую не уделяя недостаточно внимания аспектам безопасности и тестированию на устойчивость к взломам. Отсутствие формализованных процессов аудита модов является серьезной проблемой, которую стоит учитывать как обычным игрокам, так и компаниям, использующим модифицированные серверы для внутренних тренингов или развлечений среди сотрудников. Исследование CVE-2025-27107 проведено Чарли Каммингсом, экспертом по кибербезопасности, который продемонстрировал, как с помощью уязвимости можно организовать розыгрыш для коллег, например, заблокировав их доступ к серверу или изменив их статус на админа.

Несмотря на шутливый тон исследования, подобные атаки могут иметь серьезные последствия, включая потерю данных, нарушение работы серверов и ущерб репутации компании. Выявленная уязвимость показала, что даже игровые серверы должны быть защищены комплексно. Для администраторов и энтузиастов Minecraft важно следить за обновлениями модов, использовать проверенные версии и, по возможности, включать аудит безопасности в разработку и внедрение дополнений. Рекомендуется также ограничивать права пользователей, минимизировать использование сторонних скриптов и внедрять систему мониторинга и реагирования на подозрительные действия. Одним из эффективных средств защиты является детальное изучение и анализ кода модов перед их установкой.

Если исходный код доступен, можно найти и устранить потенциальные проблемы заранее. Кроме того, использование инструментов статического и динамического анализа помогает выявлять уязвимости до того, как они станут предметом атаки. Нельзя недооценивать и важность обучения сотрудников, если речь идет о корпоративных серверах. Необходимо объяснять, что модификации, даже созданные с лучшими намерениями, могут нести скрытую опасность. В игровой среде, переплетенной с рабочими процессами, особенно важна безопасность, чтобы избежать компрометации важных данных и минимизировать риски.

Еще один аспект касается этики — исследование и демонстрация аналогичных уязвимостей должны проводиться с согласием участников и при полном соблюдении законодательства. Розыгрыши и испытания без коммуникации могут привести к доверительным конфликтам и юридическим последствиям. Minecraft как платформа для исследования кибербезопасности демонстрирует, что даже в развлечениях могут скрываться серьезные угрозы, влияющие на компьютеры и сети пользователей. Следовательно, безопасность модифицированного игрового окружения должна быть приоритетом для разработчиков, игроков и администраторов. Подводя итог, можно сказать, что CVE-2025-27107 показывает нам важность внимательного отношения к расширениям Minecraft и необходимости комплексного подхода к информационной безопасности в самых неожиданных сферах.

Осведомленность о подобных уязвимостях и их своевременное исправление позволят сделать игру не только увлекательной, но и безопасной для всех участников процесса.

![Hacking My Coworker (In Minecraft) [pdf]](/images/50BDB2AC-0006-4992-B361-A82BB2369938)