В мире стартапов, где скорость и гибкость часто важнее формальностей, вопросы информационной безопасности порой остаются на заднем плане. Однако именно эта сфера может стать краеугольным камнем, от которого зависит дальнейший успех и устойчивость бизнеса. Истории из жизни заставляют понять, что даже будучи на передовой инноваций, можно столкнуться с кризисами, которые напоминают кибератаки, но при этом происходят в рамках закона — такой феномен можно было бы назвать «легальным рэкетом». Рассмотрим один из таких кейсов, произошедших в быстрорастущей компании, где, казалось бы, стандартные процедуры управления инфраструктурой вылились в серьезный конфликт с подрядчиком, который повлек за собой реальную потерю контроля над собственными системами и техникой. В основе повествования — опыт главного технического директора и сотрудника службы безопасности, которым пришлось выходить из сложной ситуации без повторного погружения в юридические баталии, сохранив при этом операционную целостность стартапа.

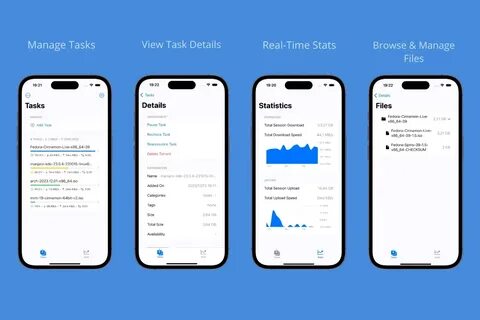

Эта история началась с поиска нового поставщика услуг, известного как MSP (Managed Service Provider, поставщик управляемых IT-сервисов). Для компании это означало передачу значительной части управления IT-инфраструктурой внешнему партнеру — возможность освободить внутренние ресурсы и получить профессиональное сопровождение от профильной команды. Однако выбранный подрядчик, именуемый в рассказе как Shielded Sanctuary, оказался не просто поставщиком услуг, а реализовывал собственное видение работы с клиентами, которое не совпадало с ожиданиями стартапа. Вместо того чтобы интегрироваться в существующую инфраструктуру, MSP настаивал на полном управлении всеми системами, включая внедрение собственного технологического стека и создание отдельной «области» управления — так называемого тенанта в облачной инфраструктуре. Это означало, что клиентская компания оказывалась не владельцем своих систем, а гостем в пространстве, контролируемом поставщиком.

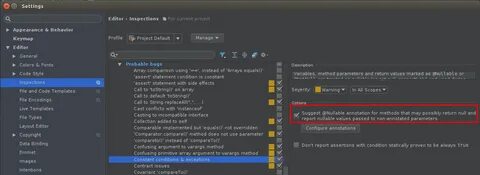

Руководители безопасности и IT сразу заметили диссонанс — необходимость сохранять полный контроль над инфраструктурой является краеугольным камнем грамотной кибербезопасности. Невозможность получить полный административный доступ к собственным данным и системам противоречила основным принципам управления рисками и создавала потенциальную уязвимость, сравнимую с положениями атак программ-вымогателей. Поведение MSP усугублялось жесткой позицией по вопросам доступа: попытки добиться возвращения административных прав встречали отказы с аргументацией, что другие клиенты пользуются общей инфраструктурой, и потому предоставление полного контроля невозможно. Такое отношение к клиенту, особенно с технически подкованной стороной, была ясным сигналом о несоответствии контрактным и организационным ожиданиям. Кульминацией противостояния стал момент, когда после отказа компании продолжать сотрудничество, поставщик буквально заблокировал доступ к системой управления устройствами и программным обеспечением.

Клиент фактически остался без контроля над частью своей IT-инфраструктуры, что по сути стало аналогом вымогательства: услугу по откату к собственной системе поставщик обозвал «проектом по отступлению» и отказался выполнять работу без дополнительной оплаты. В такой ситуации вовлечение эксперта по информационной безопасности, работающего на контрактной основе — fractional CISO, сыграло решающую роль. Опытный независимый специалист помог оценить угрозу, сформировать стратегию взаимодействия и предотвратить эскалацию конфликта до судебного разбирательства, что могло затормозить работу компании и создать дополнительные риски. Этот кейс свидетельствует о том, насколько важно при выборе MSP тщательно анализировать условия работы и понимать модель доступа к инфраструктуре. Для стартапов, часто не имеющим богатого опыта в корпоративной безопасности, подобные ситуации становятся уроком на всю жизнь.

Они подчеркивают, что даже объективно корректный контракт может иметь «встроенные ловушки» в виде нечетких формулировок или условий, позволяющих поставщику выйти за рамки ожидаемой роли, создавая риск для операционной стабильности и безопасности бизнеса. Важный вывод из истории — необходимость активного вовлечения юридической службы в формирование соглашений с внешними поставщиками. Часто между отделом безопасности и юристами возникает недостаточное понимание особенностей технических рисков и методов их адекватного отражения в юридических документах. Работа в тандеме позволяет создавать договоры, которые минимизируют опасность неожиданных манипуляций и повышают прозрачность взаимодействия с партнерами. Еще один немаловажный аспект — сохранение хладнокровия и стремление к деэскалации ситуации, что особенно ценно в кризисных условиях.

Эмоциональная реакция, свойственная специалистам IT без длительного опыта кризисного менеджмента, может усугубить конфликт. В данной истории именно сдержанный подход и поиск компромиссов позволили избежать серьезных последствий и безболезненно завершить партнерство. Более того, оно выявило критические промахи в культурных установках и работе с подрядчиками, что в дальнейшем дало шанс пересмотреть внутренние процессы и повысить уровень осознания рисков среди сотрудников. Для стартапов, растущих и трансформирующихся из небольших команд в более структурированные организации, такие испытания служат своеобразным «тренировочным лагерем» перед более серьезными вызовами. Помимо прочего, описанный опыт приводит к пониманию того, что выбор MSP или любого другого IT-партнера нельзя строить только на бумажных предложениях или маркетинговых материалах.

Необходимо глубокое техническое взаимодействие с потенциальным подрядчиком на этапе оценки, чтобы понять, насколько он готов к партнерству и способен интегрироваться в уникальные бизнес-процессы клиента. Параллельно стоит внедрять внутренние меры контроля, поддерживать параллельное владение инфраструктурой и гарантировать, что в любой момент время компанию смогут взять под полный контроль собственные специалисты. Этот случай накладывает особый отпечаток на восприятие внешних IT-сервисов как потенциальных точек уязвимости — в современном деловом мире вопросы безопасности невозможно рассматривать отдельно от юридической и операционной составляющих. В конечном итоге, успешное прохождение через подобные «легальные атаки» — показатель зрелости команды и организации, которая не только знает, что такое кибербезопасность, но и умеет грамотно защищаться от неожиданных рисков, возникающих внутри бизнес-партнерств. Важно помнить, что обеспечение безопасности — это командная игра, где каждый участник, будь то инженер, руководитель или юрист, вносит свой вклад в общую устойчивость компании.

Общение и взаимодействие с внешними специалистами, такими как fractional CISO, становятся важным ресурсом в ситуациях, выходящих за рамки обычной операционной деятельности. В заключение, история подобна предупреждению для всех, кто стоит на пути развития стартапов и желает сохранить контроль над собственным будущим. Необходимо тщательно подходить к выбору сторонних партнеров, прорабатывать юридическую сторону и мозговую команду, готовую оперативно реагировать на любые риски. И хотя подобные ситуации вызывают стресс и требуют серьезных усилий, именно через них рождается настоящий опыт и устойчивость, необходимые для долгосрочного успеха в условиях стремительно меняющегося технологического ландшафта.