В последние годы наблюдается стремительный рост угроз, направленных на веб-браузеры, что значительно усложняет задачу обеспечения безопасности корпоративных информационных систем. Браузер перестал быть просто инструментом для просмотра контента - он стал воротами в множество облачных и SaaS-приложений, которые хранят и обрабатывают критически важные бизнес-данные. Именно поэтому атаки, реализуемые через браузер, приобретают всё большую актуальность, представляя серьёзную угрозу для организаций любого масштаба. Понимание природы браузерных атак начинается с признания того, что злоумышленники нацелены не столько на сам браузер, сколько на конечные бизнес-приложения и данные пользователей. Традиционные методы работы пользователей и безопасности уступили место новой реальности, где сотрудники работают в распределённых средах, используя разнообразные интернет-сервисы и коммуникационные каналы.

Это расширяет поверхность атаки и предоставляет злоумышленникам новые пути для проникновения. Одним из наиболее распространённых и эффективных способов компрометации является фишинг, обойдя устоявшиеся стереотипы, сегодня этот метод тесно переплетается с браузерной средой. Фишинговые кампании становятся многоканальными - помимо электронной почты, злоумышленники активно используют мессенджеры, социальные сети, SMS и даже встроенные функции приложений для доставки вредоносных ссылок. Современные фишинговые инструменты способны обходить многофакторную аутентификацию (MFA), динамически маскируя вредоносный код и используя легитимные облачные сервисы для хостинга. Другой опасной техникой атак становится злоупотребление функционалом буфера обмена, известное как ClickFix или FileFix.

Вредоносные сайты вводят пользователей в заблуждение, предлагая им пройти проверку или решить капчу, которая на деле приводит к копированию и выполнению вредоносных команд на устройстве жертвы. Такие атаки наносят прямой ущерб, например, через установку кражей паролей или инфостиллеров, позволяя злоумышленникам получить доступ к корпоративным учетным записям. Особое внимание заслуживает угроза, связанная с вредоносными OAuth-интеграциями и техникой согласительного фишинга. Злоумышленники умело подделывают запросы на предоставление разрешений доверенным приложениям, заставляя пользователей добровольно предоставить доступ к своим данным. Подобный обход механизма MFA и стандартных процессов аутентификации делает такую атаку особенно опасной.

Хорошим примером служат недавние атаки на платформу Salesforce, когда поддельные OAuth-приложения получили права доступа к корпоративным ресурсам, что привело к широко обсуждаемым утечкам данных. Не менее серьёзной проблемой являются вредоносные браузерные расширения. Они могут перехватывать логины и сессии пользователей, а также извлекать сохранённые в браузере пароли. Злоумышленники создают фальшивые расширения или захватывают контроль над легитимными, распространяя их через официальные магазины дополнений, что давало им возможность получить миллионы установок. Отсутствие контроля и прозрачности в использовании расширений представляют серьёзную уязвимость для организации.

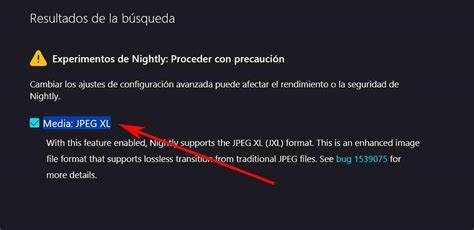

Файлы, распространяемые через браузер, остаются одним из классических способов доставки вредоносного ПО. Помимо привычных исполняемых файлов, злоумышленники всё активнее используют скрытые механизмы в форматах вроде HTML-приложений (HTA) или SVG-файлов, которые могут самостоятельно отображать фишинговые страницы прямо на устройстве пользователя. Это усложняет выявление вредоносного контента на уровне первоначальной проверки файлов и требует более продвинутых решений по мониторингу и анализу загрузок. Наконец, одной из важнейших последствий браузерных атак является компрометация учётных данных и последующая эксплуатация пробелов в настройках многофакторной аутентификации. Несмотря на развитие технологий и рост осведомлённости, по-прежнему многие приложения не требуют обязательного применения MFA или допускают "призрачные" локальные входы без дополнительной защиты.

Украденные через фишинг или вредоносное ПО пароли массово используются для захвата учетных записей, что приводит к масштабным инцидентам, таким как атаки на Snowflake и Jira. Для команд по информационной безопасности браузер становится одновременно наиболее уязвимым и в то же время информативным срезом активности пользователей. Именно в браузере можно выявить попытки фишинга, рисковые OAuth-разрешения, наличие незапланированных расширений и факты отсутствия MFA на уровне приложений. Использование специализированных платформ для детектирования и реагирования на угрозы в браузерной среде позволяет значительно снизить риски, повысить видимость инцидентов и оперативно устранять уязвимости. Эффективная защита требует комплексного подхода, который включает мониторинг активности в браузере, управление разрешениями приложений, строгие политики по установке расширений и обязательное использование многофакторной аутентификации.

Также критически важно обучать пользователей выявлять и не поддаваться атакам социальной инженерии, регулярно обновлять политики безопасности и применять автоматизированные инструменты, способные выявлять сложные сценарии атак через динамическую аналитику и поведенческие модели. Таким образом, современные браузерные атаки представляют собой сложные и многообразные угрозы, эксплуатирующие особенности работы современных интернет-приложений и человеческий фактор. Чтобы противостоять этим вызовам, командам по кибербезопасности необходимо развивать компетенции в области браузерной безопасности, внедрять инновационные технологии защиты и настраивать процессы реагирования так, чтобы максимально быстро обнаруживать и нейтрализовать атаки на самом уязвимом месте - интернет-браузере пользователей. .