Экосистема NPM (Node Package Manager) является одной из важнейших частей современного веб-разработчика и имеет огромное значение для проектов на JavaScript и Node.js. Сотни тысяч разработчиков ежедневно используют пакеты из NPM для ускорения разработки и упрощения реализации функционала. Однако масштабность и открытость платформы также делают её привлекательной целью для злоумышленников. Недавний инцидент, связанный с компрометацией более 40 популярных пакетов, вызвал тревогу в сообществе и поставил вопрос о безопасности цепочек поставок ПО в приоритетной плоскости.

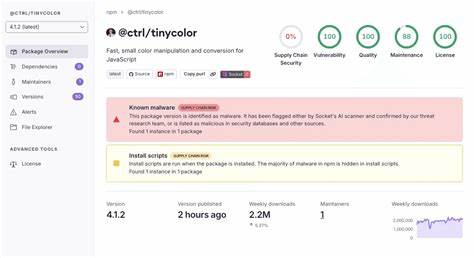

Причины компрометации пакетов связаны с различными методами атак злоумышленников, включая угоны аккаунтов авторов, эксплуатацию уязвимостей в npm-репозиториях, а также внедрение вредоносного кода через обновления. Использование популярных пакетов с большим количеством загрузок облегчает задачу хакерам, поскольку проникновение затрагивает огромный круг проектов, зависящих от этих компонентов. Часто вредоносный код внедряется таким образом, что пользователи не могут быстро определить источник проблемы.Опасность компрометации заключается не только в возможности распространения вредоносного кода и кражи данных, но и в подрыве доверия к экосистеме и разработчикам. Вредоносные обновления, нацеленные на получение доступа к системам, загрузку шпионских программ или вымогательского ПО, могут привести к серьезным потерям, включая утечку конфиденциальной информации, блокировку рабочих процессов и финансовые убытки.

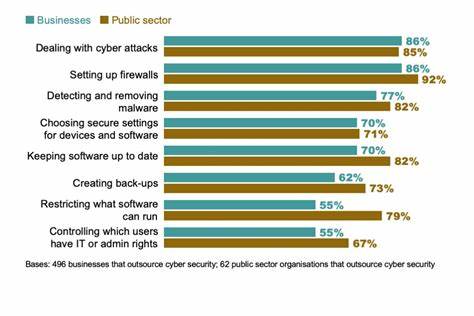

Эффективные меры защиты требуют комплексного подхода с вниманием к лучшим практикам безопасности, включая регулярное мониторинг и аудит зависимостей. Использование специализированных инструментов для анализа безопасности пакетов, таких как npm audit, Snyk и другие сервисы статического анализа, помогает выявлять уязвимости и своевременно реагировать на угрозы. Разработчики должны уделять внимание происхождению пакетов и их обновлениям, а также проверять контрольные суммы и цифровые подписи, когда это возможно.Использование изоляции окружений и пакетных менеджеров с поддержкой заморозки версий, например, Yarn или npm shrinkwrap, помогает контролировать и фиксировать версии пакетов, снижая риск непреднамеренного обновления до скомпрометированных версий. Кроме того, введение в разработку процессов автоматического сканирования репозиториев перед деплоем позволяет отсеивать потенциально небезопасные изменения.

Немаловажным аспектом является образование разработчиков и целых команд, повышение осведомленности о рисках, связанных с использованием внешних зависимостей. Владение знаниями об особенностях цепочек поставок программного обеспечения и способах выявления подозрительной активности позволяет создавать более стабильные и защищённые продукты.В целом, ситуация с компрометацией более 40 популярных NPM-пакетов стала тревожным сигналом, подчёркивающим необходимость внимательного и ответственного отношения к вопросам безопасности в процессе разработки и использования сторонних библиотек. Только синергия инструментов безопасности, информированность сообщества и тщательная проверка кода помогут минимизировать риски и сохранить доверие пользователей и бизнеса к экосистеме JavaScript.Информация о текущих угрозах и рекомендациях по безопасности продолжает активно обновляться - разработчикам и специалистам по безопасности важно следить за новыми данными, участвовать в специализированных форумах и поддерживать активный диалог для совместного противостояния современным киберугрозам.

Экосистема NPM продолжит развиваться, и лишь благодаря сообществу и проактивном подходе можно обеспечить надежность и безопасность использования пакетов во всех проектах. .