Ядро операционной системы — это её сердце и мозг, управляющий всеми ресурсами, обеспечивающий связь между аппаратным обеспечением и программами. Оно отвечает за распределение времени процессора между задачами, выделение памяти и передачу данных. Представьте себе ядро как менеджера в оживленном ресторане: оно принимает заказы от клиентов, отдаёт команды кухне и заботится о том, чтобы всё работало слаженно и без сбоев. Linux Kernel, в отличие от многих проприетарных систем, является открытым — любой желающий может посмотреть его исходный код, изменить его и использовать по своему усмотрению. Открытость кода способствовала тому, что Linux стал основой большинства интернет-сервисов, смартфонов, банковских автоматов и множества серверов по всему миру.

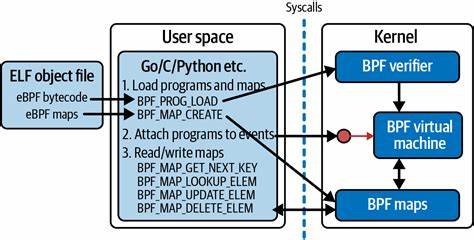

Однако, вмешательство в ядро — дело рискованное: даже малейшая ошибка может привести к сбою всей системы. Традиционно расширения ядра реализуются через модули, но их создание требует особой осторожности и глубоких знаний. На помощь пришла технология eBPF (Extended Berkeley Packet Filter) — инновационная среда, позволяющая безопасно запускать программы внутри ядра без необходимости его модификации. Изначально eBPF создавался для фильтрации сетевых пакетов, но сегодня его возможности многократно выросли. Он стал основой для создания инструментов мониторинга, систем безопасности и оптимизации производительности.

Принцип работы eBPF очень похож на наблюдателя, «тихо» следящего за происходящим внутри ядра. Он позволяет анализировать, фильтровать и логировать события, не вмешиваясь напрямую в работу оборудования и не изменяя поведение системы. Это похоже на использование камер видеонаблюдения в ресторане: ты видишь всё, что происходит, но не можешь лично изменить ход событий. До появления eBPF, для мониторинга и контроля системы приходилось создавать ядровые модули, что было сопряжено с риском падения системы из-за ошибок. eBPF решает эту проблему благодаря безопасной и проверяемой среде выполнения.

Каждая программа проходит тщательную проверку, прежде чем будет разрешено её выполнение внутри ядра. Это предотвращает потенциальные баги и сбои. Кроме того, многие привычные инструменты, такие как tcpdump или perf, обладают ограниченной видимостью или создают существенную нагрузку на систему. eBPF позволяет глубоко и оперативно получать информацию о событиях ядра с минимальным воздействием на производительность. Это критически важно в современных высоконагруженных IT-средах, где задержки и сбои недопустимы.

В области безопасности eBPF значительно повысил скорость и качество реакции на угрозы. Классические методы использовали статические правила или анализ логов уже после инцидента. eBPF же позволяет проводить анализ событий прямо в реальном времени, что существенно сокращает время обнаружения угроз и помогает оперативно их нейтрализовать. Одним из важных направлений применения eBPF является наблюдение за сетевым трафиком. Он обеспечивает возможность создавать высокопроизводительные фильтры, балансировать нагрузку и отслеживать пакеты без необходимости перезагружать или изменять ядро.

С помощью eBPF появились новые инструменты для профилирования производительности и отладки. Они предоставляют глубокое понимание работы системы и позволяют выявлять узкие места практически в реальном времени. Это особенно ценно для администраторов и разработчиков, стремящихся оптимизировать работу приложений и инфраструктуры. В сфере безопасности eBPF помогает в обнаружении подозрительной активности и позволяет внедрять динамические политики защиты, работая на уровне ядра. Это обеспечивает высокий уровень защиты от современных сложных кибератак.

Контейнеризация и микросервисные архитектуры стали стандартом в индустрии, и eBPF активно используется для мониторинга контейнерных приложений, обеспечивая прозрачность работы каждого компонента. Это даёт возможность контролировать сетевые потоки, ресурсы и взаимодействие сервисов без значительного влияния на производительность. Для разработчиков на Rust появился проект Aya, который значительно упрощает написание eBPF-программ. Rust обеспечивают безопасность и снижает количество ошибок, типичных при традиционном программировании в среде ядра. Это открывает дорогу большему количеству специалистов к освоению технологий eBPF и созданию новых инновационных решений.

Чтобы лучше понимать eBPF, полезно познакомиться с некоторыми ключевыми понятиями. Трейсеры напоминают камеры наблюдения, фиксирующие события для последующего анализа. Системные вызовы — это запросы приложений к ядру, как если бы клиент ресторана просил официанта принести блюдо. XDP (eXpress Data Path) представляет собой «быстрый проход» для сетевых пакетов, ускоряя их обработку ещё до попадания в основное ядро. Пакеты можно сравнить с письмами, передаваемыми в сети.

Tracepoints, kprobes и uprobes — это контрольные точки для мониторинга работы ядра и пользовательских приложений. BPF Maps служат для обмена данными между программами и ядром, словно общие блокноты для записей. Hooks — места, куда можно «вставить» свой код для выполнения определённых действий в процессе работы системы. Verifier выполняет роль аудитора, проверяя каждую программу eBPF перед её запуском, исключая потенциальные ошибки. Helper functions — встроенные функции, которые облегчают создание программ, предоставляя готовые средства для распространённых задач.

Tail calls позволяют одной программе передавать управление другой, упрощая и структурируя исполнение сложных логик. BPF Loader отвечает за загрузку и активацию программ в ядро. Для Kubernetes существует концепция DaemonSet, которая гарантирует, что программы eBPF работают на всех узлах кластера. Современный мир требует гибких и безопасных технологий, способных обеспечить надежную работу систем при высокой нагрузке. eBPF отвечает этим требованиям, открывая новые горизонты в области системного программирования.

Возможность наблюдать и анализировать поведение ядра в режиме реального времени без риска сбоев — это настоящее технологическое достижение. Благодаря eBPF разработчики и администраторы получили мощный инструмент для мониторинга, отладки и защиты, который уже сегодня применяется во многих крупных проектах и компаниях. В будущем возможности eBPF продолжат расширяться. Его интеграция с языками программирования, такими как Rust, и повсеместное использование в облачных и контейнерных средах создают основу для новых инноваций и повышения эффективности IT-инфраструктуры. Начинающим специалистам стоит обратить внимание на eBPF как на перспективное направление, способное стать важной частью карьеры в системном программировании и безопасности.

Благодаря обширному сообществу, многочисленным ресурсам и инструментам освоение eBPF становится доступным и увлекательным. В ближайших материалах планируются практические руководства по созданию собственных програм eBPF для решения конкретных задач — от мониторинга сетевого трафика до глубокой отладки систем и обеспечения безопасности. Погружение в технологии eBPF позволит понять тонкости работы ядра Linux и использовать самые современные методы управления и анализа системных ресурсов.