С развитием технологий искусственного интеллекта и внедрением автономных AI-агентов в повседневные приложения и корпоративную инфраструктуру возникают новые задачи по обеспечению безопасности и управлению доступом. Протоколы и инструменты авторизации, на которые полагались раньше, кардинально меняются, поскольку их архитектура не рассчитана на сложные, динамические сценарии взаимодействия между пользователями, агентами и сервисами. Одним из самых распространенных методов на сегодняшний день остаются JWT (JSON Web Token) — компактные, статeless токены, предназначенные для передачи информации об аутентификации и правах доступа. Однако именно в контексте AI-агентов, способных действовать самостоятельно и делегировать полномочия, JWT показывают свои значительные ограничения.JWT представляют собой набор фиксированных претензий и данных, заранее закодированных в токене.

Среди таких данных обычно присутствуют идентификатор субъекта, выдавшая сторона, список прав или областей доступа (scopes), а также срок действия. Проблема заключается в том, что после выпуска токена его содержимое не меняется. Если права пользователя или агента изменяются, например, в процессе транзакции или в результате изменения роли, токен становится устаревшим. Для освежения и отражения актуального состояния прав необходимости переиздавать токены приводит к усложнению работы системы и потенциальным уязвимостям.В современном мире AI-агенты выполняют не просто команды пользователя, а самостоятельно инициируют действия, принимают решения и взаимодействуют с системой через цепочки делегации.

Представьте ситуацию, когда один агент делегирует задачу другому, а в процессе изменяются условия безопасности, права доступа или контекст взаимодействия. JWT не способны эффективно отразить эти изменения. Для полноты безопасности пришлось бы непрерывно создавать новые токены, каждый из которых должен был бы учитывать самые мелкие изменения в ролях и условиях — задача, зачастую непрактичная и затратная по ресурсам.Основная причина невозможности JWT решить эту задачу — их статический характер и неспособность отображать динамические отношения между субъектами, ресурсами и контекстом. Авторизация в мире AI-агентов требует понимания сложных графов взаимоотношений, включая права делегирования, роль посредников, происхождение команды и атрибуты ситуации, такие как время, локация или уровень риска.

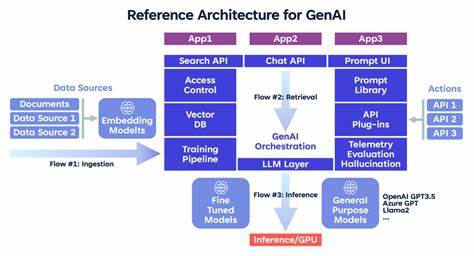

JWT не были разработаны для таких целей и не могут быть просто расширены или наполнены дополнительной информацией без потери производительности и надежности.С другой стороны, современная архитектура безопасности все чаще опирается на Policy Decision Points (PDP) — динамические компоненты, ответственные за принятие решений о доступе в реальном времени. Вместо фиксированной кодировки прав в токене, PDP реализуют логику управления доступом по политике, основанной на актуальной информации и с учетом контекста. Благодаря такой модели можно учитывать изменения ролей во время сессии, обрабатывать длинные цепочки делегирования, а также гибко реагировать на внешние факторы и события.Технологии, такие как Open Policy Agent (OPA), система Google Zanzibar или собственные разработки от компаний, специализирующихся на безопасности AI, дают возможность реализовать управление отношениями через графы (ReBAC).

В моделях ReBAC субъекты, агенты и объекты представляются как узлы, а их права и делегации — как ребра графа. Например, факт того, что агент B получил полномочия от агента A, отражается в состоянии графа, который обновляется в режиме реального времени и обеспечивает достоверность проверки доступа. Такой подход способствует прозрачности и позволяет отслеживать историю изменений через аудит, а также мгновенно отзывать права, если, например, меняется руководитель или пользователь теряет доступ к ресурсу.Практический опыт показывает, что несмотря на значительную популярность JWT в распределенных системах, многие крупные организации уже сталкиваются с проблемами масштабируемости и управляемости безопасности при внедрении AI-агентов. Стандартные протоколы вроде OAuth2 и OpenID Connect не были изначально спроектированы для многоуровневых сценариев делегирования и часто вынуждают разработчиков прибегать к непрозрачным и сложным цепочкам токенов, что увеличивает риски утечек и нарушений безопасности.

Кроме того, инициативы вроде MCP (Metadata Communication Protocol), разработанного OpenAI и партнерами, пытаются стандартизировать параметры обмена информацией между агентами, включая аутентификацию и контекст, но пока не охватывают полный спектр вопросов делегированного доступа и его контроля. Стандартизация подобных процессов занимает время, а пока разработчики вынуждены искать индивидуальные решения.Расширение размера JWT с добавлением информации о делегации и контексте кажется простой идеей, но на практике сталкивается с техническими ограничениями HTTP-протоколов и нагружает коммуникационные каналы. Это негативно отражается на скорости и надежности системы, создавая дополнительные уязвимости, связанные с задержками или нарушениями в обновлении токенов. Максимально эффективным является подход, при котором токен служит лишь сигналом или ссылкой на отношения, а детальное решение о правах доступа принимается в момент исполнения с использованием политики на основе живых данных.

Взгляд в будущее разработок безопасности AI-агентов убеждает в необходимости перехода к моделям, построенным на динамическом управлении доступом через графы отношений и политики в режиме реального времени. Такие модели не только обеспечивают безопасность и надежность на новом уровне, но и улучшают готовность систем к возникающим сценариям использования AI, включая автоматизацию рабочих процессов, интеграцию с SaaS-платформами, системы поддержки и CICD.Сегодня существуют инструменты и библиотеки, предоставляющие такой функционал и интеграцию с популярными фреймворками и инфраструктурами. Компании, лидирующие в области безопасности, предлагают решения с поддержкой Open Policy Agent, встроенной графовой моделью делегаций и возможностями непрерывного обновления данных и политик. Это дает разработчикам и операторам контроль, прозрачность и адаптивность, позволяя строить более гибкие, масштабируемые и защищенные приложения с участием AI-агентов.

Таким образом, JWT не исчезнут, но их роль преобразится. Они станут транспортом для идентификации и указателями на динамические отношения, а основная логика авторизации сосредоточится в мощных политиках и механизмах принятия решений, способных работать с изменяющейся реальностью. Перспективы внедрения таких подходов складываются в уверенность, что Agent-first приложения смогут получить как свободу автономного действия, так и необходимые безопасные границы. Без эффективного контроля и гибкого моделирования доступа невозможно обеспечить доверие и предотвратить риски, которые вносят сложные цепочки делегирования и взаимодействия в мире AI.Выстраивание системы безопасности для AI-агентов — это не просто адаптация существующих токенов, а серьезный переход к новым архитектурам, где данные о правах и контекстах хранятся централизованно и обрабатываются на лету.

Это позволяет организациям отвечать сегодняшним требованиям масштаба и разнообразия применений AI, сохраняя при этом высокий уровень защищенности и соответствия политикам, регуляциям и внутренним стандартам. В конце концов, именно такие решения работают в реальном мире, гарантируя бизнесу и пользователям надежность и контроль, который становится обязательным в эпоху искусственного интеллекта.