Современные железнодорожные системы всё активнее интегрируют цифровые технологии для управления и контроля, что значительно повышает эффективность и удобство эксплуатации поездов. Однако параллельно с ростом уровня автоматизации возникает риск появления новых уязвимостей, способных поставить под угрозу работу критической инфраструктуры. Одной из таких рисковых точек стал протокол удалённой связи между устройствами End-of-Train (концевое устройство поезда) и Head-of-Train (головное устройство поезда), который используется для передачи команд и контроля между корпом поезда и его концом. Недавние исследования выявили серьёзную уязвимость, связанную с недостаточной аутентификацией, которая потенциально может привести к управлению тормозными системами злоумышленником, что создаёт высокую опасность как для безопасности движения, так и для инфраструктуры в целом. Протокол удалённой связи End-of-Train и Head-of-Train широко применяется в современной железнодорожной индустрии.

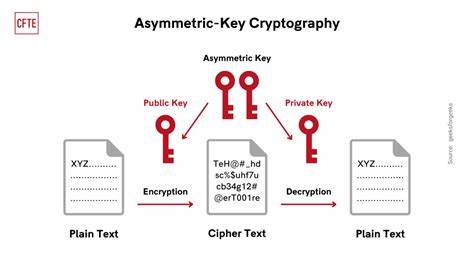

Его роль заключается в оперативной передаче информации о состоянии поезда и управлении системой тормозов, что является критически важным для безопасности поездок. Однако в основе протокола лежит механизм, использующий BCH контрольную сумму для формирования пакетов данных – технология, которая оказалась недостаточно надёжной с точки зрения обеспечения аутентичности команд. Исследователи безопасности обнаружили, что с помощью программно определяемого радио (SDR) злоумышленники могут создавать собственные пакеты управления, подделывая данные, и отправлять команды торможения непосредственно на концевое устройство поезда. Последствия такой атаки могут быть крайне серьёзными: неожиданные остановки, сбои в работе тормозных систем и даже потенциально опасные ситуации с риском для жизни пассажиров и операторов. Этот недостаток получил официальный идентификатор CVE-2025-1727 и был оценён с высокой степенью риска.

Согласно системам оценки уязвимостей CVSS версии 3 и версии 4, базовые баллы составляют 8.1 и 7.2 соответственно, что указывает на высокий уровень угрозы, учитывая возможность удалённого воздействия и отсутствие необходимости в сложных условиях для атаки. В список затронутой продукции вошли устройства от таких известных производителей, как Wabtec, Siemens и DPS Electronics. К примеру, модели Wabtec TrainLink NG End of Train и серия NG3, NG4, NG5 ATX End of Train, а также устройства Siemens Trainguard EOT и HOT, а также различные компоненты DPS Electronics подвержены данной уязвимости.

Это подчёркивает масштаб проблемы, затрагивающий ключевые элементы современных железнодорожных систем в США и, вероятно, за их пределами. Проблема заключается не только в техническом недостатке протокола, но и в том, что он широко используется в индустрии, причём стандарты и оборудование разных производителей завязаны на устаревшую модель аутентификации. Несмотря на то, что к настоящему моменту не зафиксировано подтверждённых случаев массовых взломов или атак с использованием данной уязвимости, потенциал для вредоносного воздействия остаётся высоким. Учитывая критическую важность железнодорожной инфраструктуры для экономики и безопасности, задержка в решении этой проблемы может повлечь значительные негативные последствия. Для смягчения рисков и повышения уровня безопасности Ассоциация американских железных дорог (AAR) инициировала разработку новых протоколов и оборудования, которые в будущем должны заменить текущие технологии и устранить выявленные недостатки.

Комитеты по стандартам AAR Railroad Electronics Standards Committee ведут активную работу по пересмотру и модернизации технических норм, одновременно стараясь минимизировать риски, возникающие при эксплуатации текущих систем. Производители затронутых устройств, включая Wabtec, Siemens и DPS Electronics, уже предоставили рекомендации по обращению с уязвимостью. Wabtec, например, направляет пользователей в свои разделы по кибербезопасности, где можно получить актуальную информацию и патчи, а Siemens распространяет специальные бюллетени по безопасности для владельцев устройств серии Trainguard. Кроме мер, предпринимаемых производителями и отраслевыми организациями, крайне важным остаётся применение общих рекомендаций по кибербезопасности. Среди них – ограничение сетевого доступа к контролируемым системам, установка защитных экранов, изоляция управляющих сетей от бизнес-инфраструктуры, а также использование безопасных каналов связи, таких как VPN, при необходимости удалённого доступа.

При этом следует учитывать, что VPN тоже не является панацеей и требует регулярного обновления и администрирования для исключения уязвимостей. Кибербезопасность промышленных систем управления требует комплексного подхода, включающего регулярный анализ рисков, внедрение многоуровневой защиты и подготовку персонала к оперативному выявлению и реагированию на инциденты. Агентство по кибербезопасности и защите инфраструктуры США (CISA) активно распространяет рекомендации и технические материалы, направленные на повышение готовности железнодорожных операторов к защите своих систем. В их числе документация по стратегиям защиты с использованием принципа глубокой обороны, а также методы обнаружения и предотвращения целенаправленных кибератак. В целом уязвимость в протоколе End-of-Train и Head-of-Train представляет собой серьёзный вызов для индустрии, демонстрируя, что цифровизация производственных и транспортных систем требует постоянного внимания к аспектам безопасности наряду с функциональностью.

Решение подобных проблем является ключевым для поддержания надёжности и устойчивости критической инфраструктуры. Организации, работающие с соответствующим оборудованием, должны оставаться на связи с производителями и органами регулирования, своевременно интегрировать обновления и следить за рекомендациями по кибербезопасности. На фоне растущих угроз со стороны злоумышленников комплексный подход к защите железнодорожных систем становится не просто желательным, а необходимым условием стабильной и безопасной работы транспорта в будущем.