В современном цифровом мире облачные инфраструктуры стали незаменимой основой для работы организаций различных масштабов. AWS — один из лидирующих провайдеров облачных сервисов, предоставляющий широкий спектр инструментов и возможностей для бизнеса. При этом безопасность облачных ресурсов остается одной из самых приоритетных задач, учитывая растущую распространённость и сложность киберугроз. Одним из актуальных и серьёзных вызовов в области безопасности является утечка AWS Access Keys — уникальных ключей для доступа к облачным ресурсам, которые выдают приложениям, сервисам или пользователям возможность управлять AWS инфраструктурой. Анализ данных показывает, насколько быстро злоумышленники реагируют на такие утечки и как далеко могут зайти, используя скомпрометированные ключи.

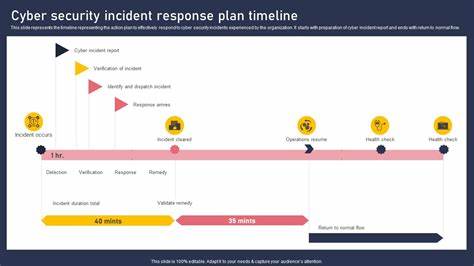

Понимание этой динамики раскрывает серьезность проблемы и необходимость нового подхода к защите облачных секретов. Злоумышленники работают очень оперативно. Сам факт утечки AWS ключей в публичный доступ мгновенно превращает их в лакомую добычу для киберпреступников. Исследование Clutch Security выявило, что многие атаки начинаются буквально через секунды или минуты после того, как ключ стал доступен. Это значит, что традиционные меры — вроде секретной ротации или автоматического карантина ключей — оказываются недостаточно быстрыми для защиты.

В ситуации, когда автоматические сканеры платформ, таких как GitHub, обнаруживают ключи и применяют к ним карантинные политики (например, AWSCompromisedKeyQuarantineV2), многие полагаются на сохранение безопасности. Однако, как показывает практика, эти меры часто лишь дают ложное ощущение защищённости. Карантинная политика, установленная AWS после обнаружения скомпрометированных ключей, действительно ограничивает возможности злоумышленников, но при этом не блокирует ключ полностью. Значительный набор разрешений по-прежнему доступен: от просмотра и перечисления пользователей и ролей в IAM до скачивания конфиденциальных данных из S3 бакетов и секретов из AWS Secrets Manager. Мошенники используют эти возможности для разведки инфраструктуры, выявляя слабые места для дальнейшего расширения прав и нанесения ущерба.

Преступники могут инициировать операции по повышению привилегий, используя механизмы, например, sts:AssumeRole, что позволяет им получить расширенный доступ и глубже проникать в инфраструктуру. В некоторых случаях злоумышленники задействуют ресурсоёмкие сервисы, такие как AWS Bedrock для вызова моделей машинного обучения, что приводит к неожиданным и зачастую значительным финансовым затратам для владельцев аккаунтов. Кроме того, внедрение бэкдоров возможно через запуск сеансов AWS Systems Manager (SSM) на EC2-инстансах, что обеспечивает долгосрочный и устойчивый доступ к инфраструктуре. Особое внимание следует уделить тому, что злоумышленники могут целенаправленно поражать инфраструктуру — например, удалять запущенные инстансы EC2 или удалять данные и конфигурации. В отсутствие полноценного резервного копирования это ведёт к потере информации и длительному простою сервисов, с серьезными последствиями для бизнеса.

Этот сценарий подчеркивает главную проблему: автоматический карантин не прекращает угрозу. Атаки развиваются слишком быстро, и системы реагируют слишком медленно. Этот дисбаланс необходим имеет решать не только реагирование, но и проактивная архитектура безопасности. Ключевой вывод — традиционная тактика «ротация секретов» и реакция на уже произошедший инцидент неприемлемы в условиях современного киберпространства, где смешиваются высокая автоматизация и скоростные операции злоумышленников. Сравнительный анализ с практиками других облачных провайдеров показывает интересные различия.

Например, Google Cloud Platform (GCP) в подобных случаях автоматически отзывает скомпрометированные сервисные ключи, предотвращая дальнейшее использование. В отличие от AWS, где отзыв и деактивация остаются задачей клиента и не реализованы автоматически, такой подход у GCP сокращает окно экспозиции и значительно уменьшает риск эксплуатации. Это наглядно демонстрирует, как облачные платформы могут влиять на уровень безопасности через встроенные механизмы реагирования. Взгляд с точки зрения злоумышленника представляет картину хорошо организованной и отлаженной цепочки действий. Эти атакующие не просто случайно находят ключи — они используют целые экосистемы инструментов и инфраструктуру, чтобы быстро выявлять, использовать и масштабировать атаки.

Они начинают с простых операций разведки, таких как перечисление пользователей, ролей и секретов. Постепенно своими действиями они расширяют контроль, включают ресурсоемкие операции и расширяют влияние — от сбора данных до создания устойчивого доступа через бэкдоры и модификации конфигураций. География активности злоумышленников разнообразна. Они применяют различное оборудование и серверные мощности, начиная от дешевых платформ Namecheap и OVH до крупных облачных провайдеров вроде AWS, Google Cloud, Azure и менее очевидных, таких как Alibaba Cloud. Особенной активностью выделяются регионы Китая, Канады и Соединённых Штатов.

Такой разброс делает атаку менее предсказуемой и усложняет защиту, поскольку атака идёт с множества направлений и не имеет единого центра. Исходя из этих реалий, становится очевидным, что необходимо отходить от традиционных представлений о безопасности на основе регулярной ротации ключей. Появляется потребность в более современных, динамических и комплексных подходах. Zero Trust модели, использование эфемерных учетных данных, которые генерируются и действуют короткое время, и моментальное реагирование при компрометации становятся ключевыми элементами новой парадигмы. Специалисты Clutch Security, в частности, разработали инструмент AWSKeyLockdown, который позволяет мгновенно отзывать AWS ключи в момент применения карантинных политик, тем самым сводя к нулю возможность их эксплуатации злоумышленниками.

Этот инструмент доступен в виде шаблонов Terraform и CloudFormation, что упрощает его интеграцию в автоматизированные процессы DevOps и безопасности. Подводя итог, можно утверждать: уязвимость, связанная с утечками AWS Access Keys, является одной из самых быстрореагирующих угроз современного облачного мира. Злоумышленники начинают использовать украденные секреты в течение секунд и минут, что делает защиту, основанную только на мониторинге и ротации, неэффективной. Для безопасности в условиях постоянно растущих и эволюционирующих атак необходим переход к проактивной модели с автоматизированным отключением доступа, минимизацией жилого времени секретов и архитектурами с минимальными привилегиями. Любая компания, использующая облачные сервисы AWS, должна пересмотреть свой подход к управлению и защите ключей доступа.

Следует инвестировать в комплексные решения, которые не просто отслеживают инциденты, но и блокируют угрозы в режиме реального времени, снижая возможность злоумышленникам добиться вредоносных целей. Только так можно обеспечить надежную защиту инфраструктуры и данных, предотвратить финансовые потери и сохранить доверие клиентов и партнеров. Развитие инструментария безопасности, осознание хищнической природы атак и обучение команд современным практикам являются залогом устойчивости предприятий в современном цифровом мире, где скорость реакции часто решает судьбу компании. Новая глава в области безопасности облаков требует от специалистов взгляд сквозь глаза атакующего и создания систем, которые способны не просто реагировать, а опережать угрозы, делая операционную среду максимально безопасной и контролируемой.

![Epic Battle Between Lions, Black Mamba and Eagle [video]](/images/E0A2DFA9-321D-4C6A-881F-218F38939466)