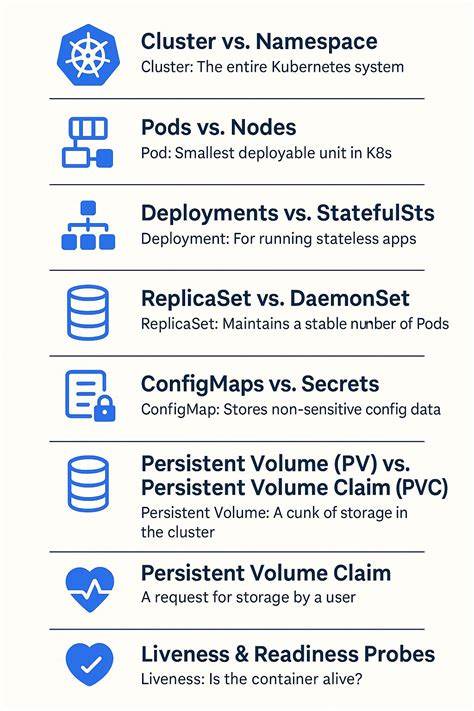

В современных облачных и корпоративных инфраструктурах Kubernetes занимает лидирующие позиции как платформа для управления контейнеризованными приложениями. Одной из ключевых задач в таких средах становится правильное и стабильное управление чувствительными данными и конфигурациями, которые хранятся в Secrets и ConfigMaps. Особенно актуален вопрос их синхронизации в случаях, когда ваша архитектура включает несколько кластеров и множество неймспейсов. В данной статье мы рассмотрим, почему синхронизация этих ресурсов важна, с какими проблемами сталкиваются администраторы и разработчики, а также какие инструменты и практики можно применить для эффективного решения поставленной задачи. Kubernetes Secrets и ConfigMaps — это два фундаментальных объекта, которые позволяют отделять конфигурационные данные и чувствительную информацию от самой бизнес-логики приложений.

Secrets предназначены для хранения паролей, ключей доступа и других приватных данных, требующих безопасности на высоком уровне. ConfigMaps хранят конфигурационные параметры, позволяя гибко управлять поведением приложений без необходимости их перекомпиляции или перезапуска с новыми образами. Когда мы работаем с одним кластером и ограниченным числом пространств имен, управление этими ресурсами относительно просто. Однако в больших масштабах, особенно при использовании нескольких кластеров с различными функциями, настройками и географическим распределением, возникает необходимость в их синхронизации. Обеспечение консистентности Secrets и ConfigMaps в разных кластерах и неймспейсах важно не только для устойчивости и доступности приложений, но и для безопасности.

Различия в конфигурациях могут привести к ошибкам, сбоям сервисов и утечкам данных. Например, если обновление пароля или ключа доступа происходит в одном месте, а в другом кластере данное обновление не отражается, сервисы перестают корректно взаимодействовать между собой. Аналогично, разнице в конфигурационных параметрах можно подвергнуться неожиданным ошибкам в логике приложения. Синхронизация устраняет эти риски, обеспечивая единое и актуальное состояние всех необходимых ресурсов. Традиционным подходом к решению подобных задач являлось использование скриптов и систем управления конфигурацией, которые периодически распространяли обновления вручную по всем кластерам.

Однако с развитием облачных технологий и контейнерных оркестраторов такие методы стали недостаточно гибкими и безопасными, а также трудоемкими в сопровождении. На смену пришли специализированные инструменты, которые учитывают специфику Kubernetes API и предоставляют автоматизацию на уровне самого кластера. Одним из таких инструментов является Keess — команда утилит, разработанная для синхронизации Secrets, ConfigMaps и сервисов между различными неймспейсами и кластерами Kubernetes. Keess ориентирован на простоту и эффективность, позволяя настраивать процессы синхронизации с помощью меток и аннотаций в самих Kubernetes-объектах. Благодаря этому администраторы получают возможность точно указать, какие ресурсы и куда необходимо синхронизировать, без необходимости писать сложные скрипты и поддерживать внешние системы.

Особенность Keess заключается в его гибкой архитектуре. Он поддерживает не только синхронизацию между пространствами имен внутри одного кластера, но и межкластерную. Для этого в ресурсах можно указывать через аннотации перечень целевых кластеров, куда должны копироваться данные Secrets и ConfigMaps. Инструмент автоматически отслеживает изменения в исходных объектах и распространяет обновления в целевые кластеры, обеспечивая актуальность и консистентность. Также Keess поддерживает синхронизацию сервисов с использованием технологии Cilium Global Services.

Это позволяет обеспечить высокоуровневую сетевую интеграцию в мультикластерных средах, давая возможность приложениям обращаться к сервисам, расположенным в других кластерах, словно они работают локально. Ключевым моментом здесь является совместимость с Cilium и использование его функции ClusterMesh, что гарантирует стабильность и безопасность передачи трафика. С точки зрения безопасности, хранение и передача чувствительных данных требует особого внимания. Keess реализует механизмы защищенного перемещения информации, начиная от использования Kubernetes Secrets API и заканчивая контролем доступа через RBAC и другие механизмы аутентификации. Такой подход снижает риски перехвата данных и гарантирует, что синхронизация не приведет к компрометации информации.

Для запуска и настройки Keess можно использовать как бинарные дистрибутивы, так и Helm-чарты, что облегчает интеграцию в существующие CI/CD пайплайны и автоматизацию инфраструктуры. Управление поведением синхронизации реализовано через YAML-конфигурационные файлы и командную строку, что позволяет гибко адаптировать инструмент под практически любые требования и сценарии эксплуатации. Важной особенностью является использование меток и аннотаций, которые позволяют декларативно задавать правила синхронизации. Например, через метку "keess.powerhrg.

com/sync" можно указать уровень синхронизации — на уровне пространства имен или всего кластера. Аннотация "keess.powerhrg.com/namespaces-names" служит для установки списка неймспейсов, доступных для синхронизации, что помогает ограничивать и контролировать процесс распространения данных. Для межкластерной синхронизации выставляется аннотация "keess.

powerhrg.com/clusters", в которой перечисляются целевые кластеры. Несмотря на высокую автоматизацию, нельзя забывать о необходимости мониторинга и аудита процессов. Keess предоставляет подробные логи и отчеты об операциях синхронизации, что существенно облегчает отладку и анализ возможных сбоев. Такая прозрачность важна в больших командах и при работе в корпоративных средах с высокими требованиями к безопасности и соответствию нормативам.

Стоит отметить и другие преимущества такого подхода. Во-первых, сокращается трудоемкость сопровождения инфраструктуры, поскольку многие рутинные операции переходят в разряд автоматических. Во-вторых, повышается стабильность работы приложений за счет синхронного обновления конфигураций. В-третьих, снижаются риски ошибок, связанных с человеческим фактором при ручном распространении данных. Наконец, централизованное управление упрощает масштабирование и миграцию приложений в рамках нескольких кластеров и дата-центров.

В целом, синхронизация Secrets и ConfigMaps между различными кластерами и пространствами имен — это необходимый этап на пути к построению надежной, масштабируемой и безопасной Kubernetes-инфраструктуры. Наличие инструментов наподобие Keess делает этот процесс гораздо более доступным и управляемым, что позволяет инженерам и администраторам сосредоточиться на развитии и оптимизации бизнес-логики, а не на решении инфраструктурных задач. Для специалистов, работающих с Kubernetes, изучение подобных инструментов и внедрение практик синхронизации — разумный шаг, который позволит избежать потенциальных проблем в будущем, а также обеспечить соответствие корпоративным стандартам безопасности и управляемости. Инвестиции в грамотное управление Secrets и ConfigMaps окупаются повышением общей устойчивости систем, упрощением сопровождения и улучшением качества предоставляемых сервисов. Таким образом, грамотное и автоматизированное решение задач синхронизации конфиденциальных данных и конфигураций в Kubernetes является важнейшим элементом современной DevOps-стратегии.

Использование специализированных инструментов, подобных Keess, способствует эффективному управлению многокластерными и мультипрограммными средами, обеспечивая необходимый уровень безопасности, прозрачности и удобства эксплуатации.