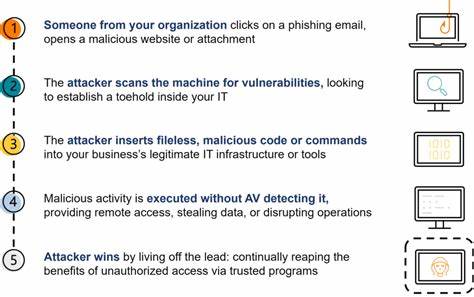

В современном мире киберугроз становится очевидным, что традиционные методы защиты перестают справляться с новыми моделями атак. Одной из таких продвинутых и опасных тактик является Living Off Trusted Sites (LOTS), или атаки, реализуемые на основе доверенных сайтов и сервисов. Эти атаки представляют собой серьезную вызов для всей сферы информационной безопасности, поскольку злоумышленники используют популярные и широко распространенные платформы, такие как Google, Microsoft, Dropbox, Slack и другие, чтобы незаметно пронести вредоносный код. При этом вредоносные операции скрываются за легитимным сетевым трафиком, что гораздо усложняет раннее обнаружение угроз и предотвращение инцидентов. Ключевой особенностью LOTS-атак является то, что они действуют тихо и незаметно, не привлекая внимания традиционных систем обнаружения.

Обычные системы безопасности опираются на поиск известных индикаторов компрометации, таких как уникальные сигнатуры вредоносного ПО, подозрительные IP-адреса или необычные сетевые потоки. Однако при LOTS методах эти признаки практически отсутствуют, потому что атака встроена в трафик законных сервисов, которым организация доверяет и активно пользуется ежедневно. В этом смысле преступники используют доверие организаций к облачным и корпоративным сервисам «против них», что делает защиту особенно сложной. Механики атаки часто сводятся к размещению вредоносного кода на платформах или в сервисах, которые сотрудниками воспринимаются как безопасные. Например, это могут быть сообщения в Slack с вредоносными ссылками, замаскированные под короткие или кастомизированные URL, публикации на GitHub с вредоносными скриптами, документы в Google Drive, содержащие эксплойты или фишинговые компоненты.

Поскольку трафик и взаимодействия происходят на доверенных ресурсах, системы безопасности часто не видят ничего подозрительного. Легитимные протоколы, сертификаты и даже пространственные параметры соединений соответствуют стандартам, что не вызывает подозрений у классических средств мониторинга. Не менее сложным является и человеческий фактор. Поскольку задействованы привычные инструменты, пользователи и даже IT-персонал нередко не подозревают о наличии угрозы, воспринимая сообщения и данные как безобидные. Это создает дополнительные окна возможностей для злоумышленников, позволяя им оставаться в сети длительное время, аккуратно обрабатывая или выводя критически важную информацию.

Угроза становится ощутимой не через взлом периметра или принудительное вторжение, а путем невидимой эксплуатации доверия к сервисам. Для успешного выявления подобных атак необходимо применять передовые техники угрозоанализа и охоты за вредоносными активностями. Один из ключевых подходов — это глубокий анализ поведенческих моделей трафика, выявление аномалий в привычном использовании сервисов. Например, если сотрудники регулярно используют Zoom или Teams для коммуникаций, то резкие изменения в шаблонах обмена данными или появление неизвестных приложений, обращающихся к этим платформам, должны «зажечь тревогу». Современные решения искусственного интеллекта и машинного обучения помогают выстраивать контекстную картину и отличать повседневное взаимодействие от потенциально вредоносных манипуляций.

Важно отметить, что профилактические меры требуют интегрированного подхода. Команды информационной безопасности должны не только технически контролировать сетевой трафик, но и проводить обучение сотрудников по распознаванию подозрительных ссылок и действий внутри привычных приложений. Помимо этого стоит внимательно мониторить и управлять доступом к облачным сервисам, минимизируя права, даваемые приложениям и пользователям, чтобы ограничить возможные пути для злоумышленников. Компании, которые зависят от облачных платформ и SaaS-приложений, находятся в группе повышенного риска. Аудит использования сервисов и регулярное обновление политик безопасности являются обязательными элементами стратегии противодействия атакам LOTS.

Кроме того, инструменты, которые способны интегрироваться с крупнейшими платформами и лениво анализировать триллионы событий безопасности в реальном времени, предоставляют существенное преимущество. Именно такие технологии способны распознать саботаж внутри интегрированных процессов и предотвратить инциденты на этапе зарождения. Образование и совместная работа специалистов по безопасности играют важнейшую роль в борьбе с LOTS-атаками. Участие в специализированных вебинарах и обучающих сессиях способствуют обмену опытом и повышению квалификации, что критично для развития современных навыков поиска и нейтрализации скрытых угроз. Например, бесплатные экспертные вебинары от ведущих мировых исследовательских центров предоставляют уникальную возможность подробно узнать о реальных кейсах, инструментах и алгоритмах охоты за вредоносным поведением в доверенных средах.

В заключение стоит подчеркнуть, что атаки Living Off Trusted Sites — это отражение эволюции киберпреступности и вызов для всех участников цифровой экосистемы. Борьба с ними требует не только новейших технологий, но и комплексного стратегического подхода, объединяющего технические инновации, повышение осведомленности пользователей и постоянный мониторинг инфраструктуры. Только таким образом можно выстроить устойчивую защиту, которая не позволит атакующим использовать доверие организаций в своих преступных целях.