В начале сентября 2023 года Microsoft сделала грандиозное заявление, раскрывая детали масштабного взлома, в ходе которого киберпреступники похитили ключ электронной подписи, используемый для защиты миллионов потребительских и корпоративных почтовых аккаунтов, включая почту государственных деятелей США. Эта атака, которую компания связала с группой Storm-0558, предположительно финансируемой Китаем, выделяется своей сложностью, системными ошибками внутри Microsoft и потенциальными серьезными последствиями для безопасности электронной почты на глобальном уровне. Понимание сути произошедшего начинается с самого ключа электронной подписи. Он выступает своеобразным цифровым «скелетным ключом», позволяющим проверять подлинность сообщений и гарантировать их нерушимость. В руках злоумышленников этот ключ открывал дверь к доступу как к личным, так и к корпоративным аккаунтам, включая аккаунты государственных чиновников и дипломатов, что представляет собой масштабную шпионскую операцию.

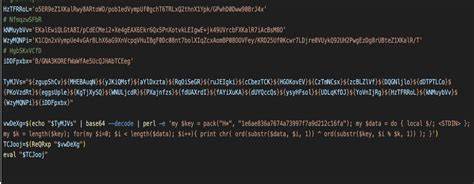

Причины утечки оказались гораздо глубже, чем можно было предположить на первый взгляд. В апреле 2021 года одна из систем Microsoft, отвечающая за процесс подписания электронной почты потребителей, неожиданно вышла из строя. Для диагностики поломки была создана снимок системы — своего рода виртуальная копия — которая, как выяснилось позже, содержала копию самого ключа электронной подписи. Проблема усугублялась тем, что данный процесс происходит в изолированной среде, полностью отключенной от интернета для предотвращения кибератак. Однако, несмотря на эти меры, снимок случайно переместили с защищённой сети в отладочную среду, подключённую к корпоративной сети с доступом в интернет.

Еще одна неудача заключалась в том, что системы Microsoft по обнаружению небезопасных данных и аномалий не выявили наличие ключа в этом отладочном окружении. Такие системные сбои и упущения стали лазейкой, которую хакеры смогли использовать. Именно в этот момент команда Storm-0558, используя компрометацию корпоративной учётной записи одного из инженеров Microsoft, получила доступ к подсистеме, где сохранялся уязвимый снимок с ключом. Несмотря на то, что Microsoft не располагает 100% доказательствами этого конкретного инцидента из-за отсутствия детальных логов, эксперты считают именно этот сценарий наиболее вероятным. Важный аспект — способ, которым компромисс учетной записи инженера произошел.

Microsoft подтвердила, что злоумышленники использовали технологию кражи сессионных токенов, применяемую в разнообразных продвинутых кибератаках. Такие токены позволяют сохранять сессию пользователя, не требуя повторного ввода паролей или двухфакторной аутентификации, что делает их желанной добычей злоумышленников. Заражение может произойти через фишинг, вредоносные ссылки и прочие хитрые методы социальной инженерии. Эта тактика похожа на те, что использовались в известных кибератаках против Uber, LastPass и других технологических гигантов, где важные учетные записи сотрудников становились точками входа для хакеров. Уязвимость Microsoft верификации ключей стала еще одним важным аспектом.

Система проверки подписей электронной почты не была настроена должным образом, чтобы отклонять запросы на доступ к корпоративной почте, защищаемой ключом для потребительских аккаунтов. Из-за этого запросы, подписанные потребительским ключом, принимались и для корпоративной почты, создавая еще большие возможности для злоумышленников. Данная цепочка ошибок — от системного сбоя и неправильной обработки данных до компрометации учетных записей инженеров и некорректной проверки ключей — подчеркивает сложность обеспечения кибербезопасности даже в тщательно охраняемых средах и важность постоянного совершенствования механизмов защиты. Последствия атаки для американского правительства и партнерских организаций оставляют вопросы открытыми. Среди известных жертв компрометации — высокопоставленные чиновники, включая министра торговли США и посла США в Китае.

Хотя взлом был нацелен преимущественно на не засекреченную переписку, он все же дает злоумышленникам значительную разведывательную информацию, которая может быть использована для дальнейших атак или политического давления. Эксперты в этой области отмечают важность пересмотра подходов к управлению вычислительными средами, особенно теми, где проводится анализ отлаживаемых систем и работа с чувствительными данными. Именно здесь зачастую возникает риск случайного перемещения данных в менее защищенные окружения, что открывает дорогу к атакующим. План расследования и оценка ущерба продолжается под руководством Совета по обзору кибербезопасности США — специальной независимой группы экспертов, анализирующей крупные инциденты по безопасности. Их работа призвана гарантировать, что подобные инциденты будут предотвращаться в будущем за счет развития инфраструктуры облачной аутентификации и усиления политик защиты данных.

Для корпоративного сектора ситуация с Microsoft становится тревожным сигналом. Многочисленные компании и правительственные структуры зависят от решений больших поставщиков облачных услуг и электронной почты. Пример Microsoft показывает, что даже гиганты с многомиллиардными бюджетами не застрахованы от утечек, если внутренняя политика безопасности и процессы организации работы недостаточно надежны. Отдельно стоит отметить роль человеческого фактора и важность правильной подготовки сотрудников. Несмотря на внедрение многоуровневых технических барьеров, именно компрометация учётных записей отдельных инженеров стала одной из основных точек проникновения.

Это подчеркивает необходимость обучения персонала современным методам противодействия фишингу, использования безопасных устройств и своевременного обновления программного обеспечения для обнаружения сложных видов вредоносного ПО, включая токен-крадущие программы. В целом инцидент с Microsoft показывает, насколько быстро и умело могут злоумышленники адаптироваться, используя комбинированный подход — технические уязвимости, ошибки в организационных процессах и человеческий фактор. Такой комплексный взлом становится сложнейшей задачей для мировых лидеров кибербезопасности и требует пересмотра стратегий защиты. Ключевые выводы из ситуации с похищением ключа электронной подписи Microsoft акцентируют внимание на необходимость усиления изоляции и контроля среды отладки, более строгих механизмов обнаружения чувствительных данных в системных артефактах, а также повышения прозрачности и масштабов мониторинга учетных записей корпоративных сотрудников, особенно тех, кто имеет доступ к критически важным системам. Таким образом, данный инцидент — яркое предупреждение для всего ИТ-сообщества о том, что безопасность сегодня это не только вопрос технологий, но и правильных процессов, культуры безопасности в компании и постоянного совершенствования системы обнаружения угроз.

Microsoft и другие корпорации вынуждены использовать уроки этого взлома для предотвращения катастрофических последствий в будущем и защиты конфиденциальности миллионов пользователей по всему миру.