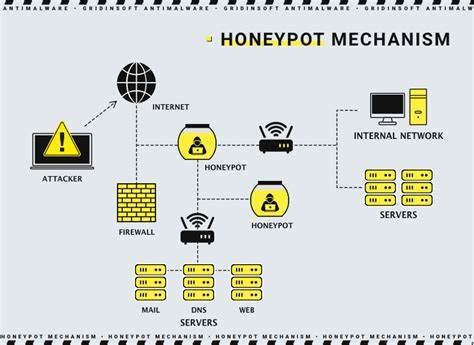

В современном мире кибербезопасности все большее значение приобретает грамотная защита серверов от автоматизированных атак. Одна из наиболее опасных и распространенных угроз — это обратные шелл-боты, которые способны проникать на удаленные ресурсы, используя уязвимости популярных CMS и веб-сервисов. Эффективной и при этом простой в реализации мерой борьбы с такими ботами могут стать honeypot — своеобразные ловушки, которые позволяют не только отбить атаки, но и минимизировать нагрузку на сервер при их попытках взлома. Обратные шелл-боты представляют собой специализированное программное обеспечение, которое сканирует интернет в поисках уязвимых скриптов или файлов. Среди наиболее популярных целей — установленные на сайтах WordPress с их бесчисленными плагинами и темами.

Многие из этих компонентов содержат обратные шелл-скрипты — небольшие программы, позволяющие злоумышленнику получить контроль над сервером через удаленный доступ, фактически открывая двери в систему. Если вы владелец сервера или веб-приложения, которое не использует WordPress, но при этом сталкиваетесь с интенсивными бот-атаками, направленными на пути и файлы, характерные именно для этой платформы — стоит внимательно проанализировать ситуацию. Даже если все запросы в итоге возвращают ошибку 404, высокий объем таких обращений к несуществующим токам может привести к значительному увеличению нагрузки на сервер. Это происходит из-за того, что веб-сервер и даже прикладной уровень обрабатывают каждый запрос и, возможно, отрабатывают сложную логику по генерации кастомной страницы ошибки. Одна из ключевых проблем заключается в том, что современные фреймворки и CMS, такие как Symfony, Laravel или даже кастомные решения, часто настраивают красивые и функциональные страницы ошибок.

Вместо простого уведомления «404 Not Found» пользователю предоставляется стилизованная страница, которая, к сожалению, может потребовать дополнительных запросов к базе данных, загрузки стилей и скриптов. Если за минуту или секунду приходится обрабатывать тысячи таких запросов, сервер быстро начнёт испытывать нагрузку, которая приведёт к снижению производительности и даже временной недоступности сервиса. В таких условиях стоит задуматься о промежуточных и быстрых решениях, прежде чем внедрять полноценные инструменты защиты, такие как fail2ban или web application firewall. Настройка fail2ban часто требует квалифицированного подхода и может привести к блокировке легитимного трафика при ошибках конфигурации. Поэтому, когда необходимо в краткосрочной перспективе минимизировать повреждения и держать ситуацию под контролем, можно применить honeypot-механизмы на уровне веб-сервера.

Идея honeypot в данном случае базируется на использовании специфических путей и файлов, по которым боты традиционно пытаются получить доступ. Это могут быть пути, ассоциируемые с WordPress, такие как /wp-admin, /wp-login.php или /wp-content, а также файлы настроек и конфигурации (.env, .git, .

htaccess). Настраивая сервер так, чтобы он сразу же прерывал соединение на запросы по этим адресам, можно значительно снизить нагрузку и избавиться от автоматических сканирований. В конфигурации веб-сервера nginx для этого используется специальный код ошибки 444 — нестандартный, но широко поддерживаемый в nginx, сигнал, который означает разрыв соединения без отправки ответа клиенту. При таком подходе сервер «игнорирует» запросы с подозрительным адресом и при этом не тратит ресурсы на формирование ответа. В дополнение к простой блокировке можно внедрить и другой уровень защиты — ограничение скорости запросов.

С помощью директив limit_req_zone и limit_req в nginx возможно задать лимит на количество запросов с одного IP-адреса в минуту, например, не более одного в 60 секунд. При этом, если бот попытается повторить атаку слишком быстро, сервер сразу же начнёт отклонять лишние подключения, что значительно уменьшит их эффективность. Настройка honeypot в связке с rate-limiting не только снижает непосредственную нагрузку на сервер, но и оставляет возможность вести учёт и анализ атакующего трафика для принятия дальнейших мер. Вы сможете видеть IP-адреса, которые злоупотребляют доступом, и, при необходимости, заносить их в чёрные списки или применять более изощрённые правила блокировки. Отдельного внимания заслуживает фильтрация по User-Agent.

Многие боты либо не указывают корректный User-Agent, либо используют шаблонные значения, например, одиночный дефис «-». Простейшая настройка nginx, которая закрывает доступ всем таким запросам, позволяет отсекать заметную часть мусорного трафика ещё на этапе соединения, без обращения к прикладному уровню. Проведённые эксперименты и практические кейсы показывают, что уже в течение нескольких часов после внедрения honeypot с rate limiting нагрузка на сервер может упасть в десятки раз. В вашем логе доступа будет значительно меньше повторяющихся попыток на известные уязвимые пути, что позволит спокойно работать над развитием сервиса и полноценной защитой. Важно понимать, что honeypot — это не абсолютный защитный барьер, а инструмент раннего реагирования и фильтрации.

В долгосрочной перспективе рекомендуется дополнить защиту полноценными системами обнаружения и предотвращения вторжений, а также регулярными аудитами безопасности. Однако в ряде случаев именно honeypot оказывается единственным быстрым и эффективным решением, способным выиграть время и подготовить почву для более сложных мер. Таким образом, борьба с обратными шелл-ботами — задача сложная, но вполне решаемая с использованием современных технологий и здравого смысла. Главное — не игнорировать проблему на начальной стадии, когда атаки выглядят как простой шум в логах, и вовремя принимать меры для снижения рисков. Внедрение honeypot на уровне nginx вместе с корректной настройкой rate limiting и фильтром User-Agent может стать тем самым спасательным кругом, который убережёт ваш сервер и обеспечит стабильную работу ваших приложений.

Обладая базовыми знаниями администрирования и пониманием поведения атакующих, вы сможете самостоятельно настроить эти инструменты, повысить уровень безопасности веб-приложений и избежать неприятных простоев. А значит — сохранить доверие пользователей и репутацию своих проектов в мире информационных технологий, где безопасность и стабильность всегда идут рука об руку.