В современном мире облачных технологий и контейнеризации Kubernetes стал сердец современной инфраструктуры многих компаний. Одним из ключевых компонентов в Kubernetes является ingress-nginx — контроллер, который обеспечивает маршрутизацию входящих запросов в соответствующие сервисы на основе правил. При настройке маршрутов подходит важный момент — валидация путей, которые указывают, как именно должны обрабатываться запросы. Недавно обсуждаемая и достаточно спорная тема — запрет символа точки, или dot, в путях с типами Exact и Prefix при включенной строгой проверке pathType, вызвала значительное обсуждение в сообществе. Данное ограничение напрямую влияет на возможности хостинга статических файлов и поддержку распространённых URL-паттернов, востребованных во многих веб-приложениях.

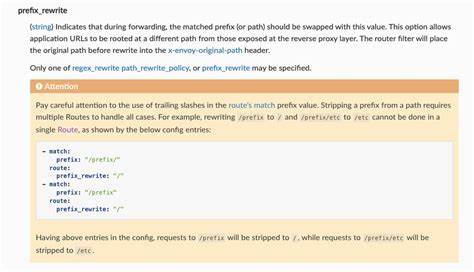

Разберёмся, почему строгая проверка не пропускает точки, что это значит для пользователей и каким образом можно справиться с данной проблемой, не снижая уровень безопасности. Суть проблемы начинается с описания валидации pathType. При использовании типа path Exact или Prefix правила маршрутизации требуют, чтобы путь начинался со слеша ('/') и содержал только алфавитно-цифровые символы, дефисы, подчёркивания и дополнительные слеши. Казалось бы, ничего особенного, однако термин «алphanumeric characters» остаётся не до конца определённым в контексте ingress-nginx. В некоторых случаях разработчики понимают алфавитно-цифровые символы строго как латинские буквы и цифры, без дополнительных спецсимволов.

Именно по этой причине регулярное выражение в исходниках ingress-nginx специально не включает точку, что делает недопустимыми пути, содержащие, например, index.html или скрытые каталоги типа .well-known. Такое ограничение вызывает существенные неудобства. Практически все веб-сайты и сервисы используют URL с точками для обозначения расширений файлов или имен скрытых директорий, необходимых для реализации протоколов безопасности и аутентификации, например, OpenID Connect или Let's Encrypt.

Если во включённом режиме strict-validate-path-type точка запрещена, то такие пути становятся недопустимыми для типов Exact или Prefix. Следствие — пользователи не могут корректно проксировать популярные и широко применяемые URL через ingress-nginx с традиционными типами path, что существенно ограничивает функциональные возможности и снижает гибкость использования. Часто возникает вопрос из соображений безопасности: не является ли запрет точки залогом дополнительной защиты от потенциально вредоносных или неправильных путей? Рассмотрим эту логику подробнее. Валидация стремится ограничить путь набором символов, которые не могут повлиять на интерпретацию хоста или объекта запроса. Поскольку путь должен начинаться с обязательного слеша, точка сама по себе не изменяет базовый синтаксис и понимание адреса.

В итоге запрет точки вряд ли даёт какую-либо ощутимую защиту от атак. Напротив, вынуждая разработчиков использовать тип ImplementationSpecific, который не проходит строгой валидации, такая политика могла даже снизить уровень безопасности, позволяя задавать потенциально вредоносные пути, без ограничений. Важное наблюдение разработчиков инцидента подтверждает, что строгая валидация в ingress-nginx базируется на регулярном выражении, разрешающем только определённые символы: латинский алфавит, цифры, подчёркивания, дефисы и слеши. Символ точки специальным образом исключён из разрешённых. В результате валидатор не пропускает естественные URL, которые являются стандартной практикой для большинства веб-приложений.

Поскольку в структуре веб-ресурсов точка традиционно служит разделителем расширения или названием скрытых каталогов, её исключение выглядит скорее как ошибочное ограничение, нежели как продуманное решение. Как следствие многие пользователи Kubernetes-вступают в противоречие с системой. Они либо вынуждены использовать ImplementationSpecific, который менее безопасен и не идентичен Exact или Prefix, либо отказываются от загрузки некоторых необходимых ресурсов. Это поднимает вопрос о необходимости пересмотра политики валидации или расширения допустимых символов. Возможным путём улучшения стала бы корректировка регулярного выражения для валидации, включающего точку, сохраняя при этом строгие рамки безопасности, поскольку точка в пути, начинающемся с '/', не должна влиять на область хоста или возможность выполнения атак.

Дискуссия в официальном репозитории Kubernetes/ingress-nginx отражает эти проблемы. Там подробно рассматриваются кейсы реального использования с путь, включающими точки, и обсуждаются преимущества и риски разрешения таких символов. Более того, поддержка точки в Exact и Prefix путях поможет улучшить пользовательский опыт и расширит возможности маршрутизации для различных приложений, включая статический хостинг и интеграцию с аутентификационными протоколами. Стоит отметить, что термин «алфавитно-цифровой» в данном случае нуждается в явном уточнении в документации ingress-nginx. Одним из последних выводов стало понимание, что если ingress-nginx применяет привычное определение на основе английского алфавита и цифр, а также разрешает символы '-' и '_', то на основе технической картины точка как разделитель является логичным и безопасным дополнением.

Отсутствие такой однозначности вызывает недопонимание среди пользователей и разработчиков, что негативно сказывается на принятии и внедрении ingress-nginx в крупных системах. Рассмотрим пример из реальной практики. Если разработчик пытается создать Ingress правило с путём типа /outpost.goauthentik.io и pathType Prefix, запрос будет отклонён Admission webhook с сообщением о недопустимом пути.

Такое поведение не только противоречит обычным ожиданиям, но и ведёт к дополнительной путанице, когда приходится переключаться на менее проверяемые типы пути или искать обходные пути, которые не всегда безопасны или удобны. В результате непосредственно страдает продуктивность и безопасность приложения. Подытоживая, можно отметить, что проблема запрета символа точки в строгой валидации pathType Exact и Prefix в ingress-nginx — это сочетание технической ошибки и недостаточной документации. Включение точки позволило бы сделать правила маршрутизации более гибкими и реально отражающими требования современных веб-приложений. При этом это не должно создать дополнительных рисков безопасности, поскольку обязательное начальное наличие слеша исключает перекрытие с именем хоста и прочими внутренними структурами.

Для тех, кто сталкивается с этой проблемой сегодня, есть рекомендации по обходу. Можно использовать тип path ImplementationSpecific, при котором ограничения менее жёсткие и путь с точками допускается. Однако стоит иметь в виду, что это снижает прозрачность валидации и потенциально увеличивает риск неправильной интерпретации путей. Другой вариант — использовать альтернативные маршруты без точки, если это возможно, но это часто неудобно и ограничивает функциональность. Глобально сообщество Kubernetes и разработки ingress-nginx уже осознаёт важность данной проблемы и ведёт дискуссии о её решении.

Уточнение документации и возможное изменение кода валидации кажутся вполне оправданными и востребованными шагами. Это позволит сделать инструмент более удобным и безопасным. Наблюдение за развитием ситуации и участие в обсуждениях на официальных площадках помогает понять тонкости и советы по наилучшему использованию ingress-nginx. Для пользователей критично следить за обновлениями контроллера и смотреть на выпускаемые патчи, которые могут исправить данное ограничение. При правильном подходе строгая проверка путей ingress-nginx может быть гибкой и поддерживать все необходимые стандартные символы URL, включая точки.

Это повысит комфорт работы, расширит функционал Ingress и сохранит уровень безопасности на должном уровне, что особенно важно для больших корпоративных и публичных проектов. В заключение, проблема с запретом точки в строгой проверке путей Exact и Prefix отражает несовершенство текущей реализации, но благодаря активной работе сообщества и разработчиков ingress-nginx скоро может быть успешно решена. Пользователям следует быть информированными о текущих ограничениях и выбирать подходящие решения, оптимизирующие безопасность и удобство в каждом конкретном случае.