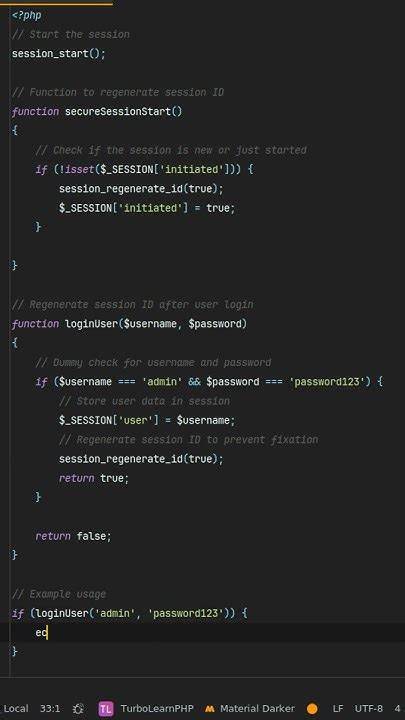

В современном веб-разработке безопасность пользовательских сессий является одной из ключевых задач, от которой зависит защита персональных данных и устойчивость к атакам. Одной из популярных функций PHP, предназначенных для управления сессиями, является session_regenerate_id. Однако, несмотря на кажущуюся простоту её использования, эта функция имеет ряд особенностей и может ввести разработчика в заблуждение, что приводит к появлению уязвимостей в системе управления сессиями. В этом материале мы подробно рассмотрим, почему стандартная документация по session_regenerate_id может быть нелегко понятна, в чем заключаются основные риски, а также как правильным образом применять эту функцию для повышения безопасности веб-приложений. Функция session_regenerate_id предназначена для смены идентификатора сессии пользователя без выхода из текущей сессии.

Это необходимо, прежде всего, для борьбы с такими угрозами, как сессионный угон (session hijacking), когда злоумышленник пытается использовать чужой идентификатор сессии для получения доступа к аккаунту жертвы. Для минимизации таких рисков рекомендуется обновлять идентификатор сессии регулярно, особенно после входа пользователя в систему или выхода из неё. Несмотря на очевидные преимущества, документация по session_regenerate_id содержит рекомендации, которые на первый взгляд кажутся логичными, но при внимательном анализе оказываются потенциально опасными. В частности, стандартный пример показывает, что старый идентификатор сессии сохраняется и может быть использован в течение некоторого времени (например, 10 минут) в обход механизма обновления на новый идентификатор. Такая "оконная" схема предназначена для предотвращения потери сессии на мобильных и нестабильных сетях, где клиент может не сразу получить обновленный идентификатор.

Однако на практике это открывает окно уязвимости, когда злоумышленник, который получил старый идентификатор, может спустя определённое время всё ещё получить доступ к активной сессии пользователю, даже после того как пользователь сменил свой идентификатор. Этот парадокс сводит на нет основное преимущество обновления идентификатора - защиту от повторного использования похищенного ключа. Кроме того, это создает ложное ощущение безопасности у разработчиков, которые полагаются на функцию session_regenerate_id и рекомендации из документации, считая, что они полностью защищены от атак сессий. На самом деле же такой подход требует дополнительной логики и контроля состояния пользователя, ведь простое обновление ключа без проверки дополнительных параметров не обеспечивает необходимой полноты защиты. Среди предложений по улучшению ситуации - внедрение проверки по IP-адресу клиента и User-Agent вместе с механизмом обновления идентификатора.

Это означает, что при переходе на новую сессию необходимо сверять, что запросы идут от того же пользователя, а не от злоумышленника, который пытается использовать старый идентификатор. Такой комплексный подход существенно повышает уровень безопасности и снижает вероятность успешного сессионного угона. Однако и тут есть свои подводные камни. Например, жёсткая привязка к IP может создавать проблемы для пользователей с динамическими адресами или при подключении через мобильные сети, где IP часто меняется. Проверка User-Agent та же не всегда надежна, так как этот заголовок легко подделать.

Поэтому комплексная проверка должна быть разумно сбалансирована, чтобы не ухудшить пользовательский опыт. Важный момент, который часто упоминается экспертами - использование параметра regenerate_id(true), который уничтожает старую сессию сразу после создания новой. С точки зрения безопасности, это выглядит логичным выбором, так как уменьшает окно времени, в течение которого старая сессия может быть использована. Но с практической точки зрения это приводит к увеличению количества случаев потерянных сессий, особенно при одновременных запросах с клиента или нестабильных сетевых условиях. На практике такие ситуации возникают, когда браузер пользователя одновременно открывает несколько вкладок и в каждом по очереди отправляется запрос на изменение сессии.

При этом возможна коллизия и преждевременное уничтожение нужной сессии. Именно поэтому многие разработчики выбирают компромиссный подход, открывая "окно" для старой сессии на несколько минут, что снижает риск потери сессии, но увеличивает временную уязвимость. Специалисты рекомендуют подходить к вопросу с учетом специфики конкретного приложения и аудитории, с обязательным мониторингом и логированием подозрительной активности. Для снижения рисков стоит рассмотреть интеграцию с более современными методами управления сессиями: использование строгого режима сессий (strict mode), реализация механизма многосессионности для одного пользователя, контроль частоты обновления идентификаторов и оповещение пользователей о подозрительных действиях. Вместо слепого копирования примеров из официальной документации важно научиться анализировать конкретные сценарии атак и адаптировать логику обработки сессий под возможные угрозы.

Помимо этого, рекомендуется изучить материалы известных экспертных организаций, таких как OWASP, которые публикуют лучшие практики и рекомендации по менеджменту сессий. Там подробно объясняется, что хорошее управление сессиями включает не только смену идентификатора, но и регулярную проверку целостности сессии, ротацию токенов, защиту от XSS и CSRF атак, а также минимизацию времени жизни сессии. К сожалению, разработчики зачастую упускают из виду необходимость комплексного подхода, слишком полагаясь на одну функцию. Рассматриваемый баг в документации PHP - яркое подтверждение того, что даже официальные рекомендации требуют критического осмысления и, при необходимости, доработки. В конечном счете задача разработчика - найти баланс между удобством пользователя, производительностью приложения и безопасностью.

Каждый элемент управления сессиями необходимо тщательно тестировать, моделируя реальные сценарии использования и атаки. В заключение можно подчеркнуть, что session_regenerate_id остается важным инструментом в арсенале PHP-разработчика, однако его использование требует понимания неочевидных нюансов и ограничений. Рекомендации по строгой проверке параметров запроса и внедрению дополнительных уровней защиты позволяют использовать функцию эффективно, снижая риски атак. Открытое обсуждение подобных проблем в сообществах и постоянное совершенствование документации помогут сделать системы безопаснее и повысить доверие пользователей к веб-приложениям. Тот, кто владеет глубоким пониманием механизма сессий и разных техник атак, сможет адаптировать свои решения так, чтобы минимизировать уязвимости и обеспечивать конфиденциальность данных в интернете.

.