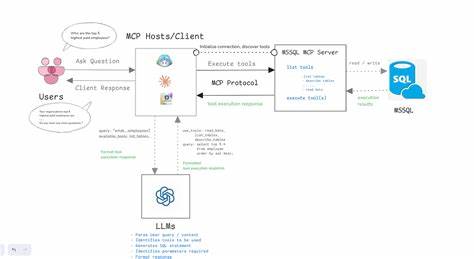

В эпоху цифровых технологий безопасность данных становится одним из важнейших аспектов любой организации. Особенно это касается баз данных, где хранится критически важная информация: от персональных данных клиентов до коммерческих и финансовых сведений. Недавние исследования выявили опасную уязвимость, связанную с так называемой MCP-атакой, способной привести к полной утечке информации из SQL базы данных. Рассмотрим подробно, что представляет собой эта атака, почему она столь опасна и как можно защититься от нее. MCP расшифровывается как Master Control Protocol, что в контексте баз данных и систем управления часто связано с определенными протоколами для связи и управления серверами.

Однако, когда речь идет об атаке, MCP используется как термин, описывающий стратегию злоумышленников, которые эксплуатируют недостатки в конфигурации и защите базы данных, получая полный контроль над данными. Сама атака базируется на том, что через уязвимость можно инициировать запросы, которые обнуляют или обходят стандартные механизмы авторизации и ограничений SQL сервера. В результате злоумышленник не просто получает доступ к отдельным строкам или таблицам, а способен выкачать всю базу данных целиком в течение нескольких минут или даже секунд, в зависимости от размера данных и скорости подключения. Причиной появления такой угрозы нередко служат ошибки в настройках базы данных, например, открытые порты без надежного контроля доступа, слабые пароли, отсутствие шифрования трафика, а также использование устаревших версий системы управления базами данных (СУБД) с известными уязвимостями. Наименее защищенными оказываются базы, развернутые без должного уровня изоляции и аудитной политики, что дает злоумышленникам возможность маскировать свои действия и длительное время оставаться незамеченными.

Злоумышленники в процессе атаки используют специальные скрипты и автоматизированные инструменты, которые способны сканировать сеть на предмет открытых MCP-входов и выполнять подбор паролей или инъекции SQL-кода. После успешного проникновения они запускают цепочку команд, которая позволяет получить список всех таблиц, схему данных и все записи, зачастую с возможностью последующего изменения информации или удаления данных. Это ставит под угрозу не только конфиденциальность, но и целостность всей системы. Важной особенностью MCP-атаки является ее «простой» характер с точки зрения проведения: не требуется сложных навыков программирования или глубоких знаний в кибербезопасности. Достаточно базовых умений в использовании готовых инструментов и понимания, как работают базы данных.

Именно это делает атаку популярной среди начинающих хакеров и увеличивает риск для компаний, не уделяющих должного внимания безопасности. С точки зрения бизнеса последствия взлома крайне тяжелые. Финансовые потери от утечки данных могут составлять миллионы рублей, особенно если в базе хранятся сведения о платежных реквизитах или персональных данных клиентов. Нарушение закона о защите информации грозит штрафами и судебными исками. К тому же, репутация компании после подобного инцидента сильно страдает, вызывая потерю доверия партнеров и клиентов.

Для предотвращения подобных атак необходимо предпринять комплексный подход к обеспечению безопасности баз данных. Во-первых, важно регулярно обновлять версии СУБД, устанавливать патчи и исправления, которые устраняют известные уязвимости. Во-вторых, необходимо настроить надежные механизмы аутентификации и авторизации, исключая возможность использования слабых или стандартных паролей. Использование многофакторной аутентификации значительно повышает защиту. Кроме того, стоит внедрить эффективный мониторинг и аудит действий в системе, чтобы обнаруживать подозрительную активность на ранних этапах атаки.

Запретить открытый доступ к административным интерфейсам и базам данных из внешних сетей, ограничивая их работу внутренними VPN или защищёнными каналами передачи данных. Шифрование трафика и данных на уровне базы данных также существенно усложняет жизнь злоумышленникам. Обучение персонала — еще один важный элемент, поскольку многие атаки начинаются с социальной инженерии или неправильных действий сотрудников. Регулярные тренинги по безопасности и информирование о новых угрозах помогают снизить риски утечек. Еще одним направлением является применение специальных решений для защиты баз данных — таких как системы предотвращения вторжений (IDS/IPS) и специализированных средств обнаружения аномалий.