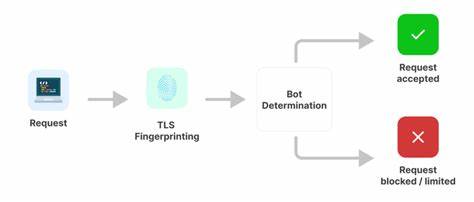

В эпоху постоянного роста киберугроз и усложнения атак на корпоративные и частные сети безопасность становится первостепенной задачей. Современные технологии требуют не просто блокирования вредоносного трафика, но и глубокого анализа его особенностей для точного выявления злоумышленников и обхода различных техник маскировки. Одним из революционных инструментов в этой области является Finch — легковесный TLS реверс-прокси, который использует инновационный метод классификации трафика на основе отпечатков пальцев клиента. Finch позволяет не только выявлять злоумышленников, но и эффективно с ними бороться, перенаправляя, замедляя, либо обманывая их, что делает его полезным решением для защиты сетевой инфраструктуры самого разного масштаба. Finch—это программный продукт, написанный на языке Go, основная сила которого заключается в способности детально анализировать входящие TLS соединения и HTTP запросы, извлекая из них уникальные отпечатки JA3, JA4 и их расширения, а также активационно-ориентированные данные протокола HTTP/2.

Использование этих цифровых отпечатков позволяет надежно идентифицировать клиентские библиотеки, версии TLS и особенности их настроек, что значительно повышает качество обнаружения подозрительных клиентов, ботов и сканеров. Управление трафиком осуществляется с помощью гибкого механизма правил, реализованного на языке HCL, который поддерживает горячую перезагрузку без необходимости останавливать сервис. Такие правила могут включать в себя фильтрацию по отпечаткам, адресам IP, HTTP методам, заголовкам, а также событиям, полученным из интегрированной системы Suricata для обнаружения атак. Finch не ограничивается стандартной блокировкой, он предлагает интерактивные меры воздействия, такие как направленное перенаправление на другие серверы, создание затяжных замедленных ответов (tarpit), направленных на истощение ресурсов сканеров, а также генерирование уникальных ответов с помощью больших языковых моделей в режиме обманки. Эти возможности выводят защиту от вредоносного трафика на качественно новый уровень, внедряя активное противодействие в реальном времени.

С выходом Finch новая веха в реверс-прокси появилась и для современных протоколов передачи данных. Помимо традиционной поддержки TLS, Finch реализует экспериментальную обработку HTTP/3 и QUIC протоколов, включая их специфические отпечатки JA4, что важно с точки зрения перспектив и актуальности безопасности на уровне транспортного протокола в web-инфраструктуре. Такой подход формирует единый комплексный механизм контроля для всех новейших интернет-стандартов. Разработчик Finch уделил большое внимание удобству эксплуатации сервиса. Finch поддерживает несколько прослушивателей (listeners), каждый из которых может иметь свою конфигурацию SSL, upstream-сервер, файл правил и журналы доступа.

Использование HCL для описания правил и конфигураций облегчает их написание и поддержку, а поддержка горячей перезагрузки ускоряет обновление без простоя. Для администрирования Finch предлагает API с аутентификацией, позволяющий в реальном времени изменять конфигурации и правила, что упрощает оперативное реагирование на угрозы. Дополнительно реализован режим echo для проведения тестов и сбора данных о отпечатках клиентов, а также потоковое вещание событий через Server-Sent Events, что позволяет внедрять системы мониторинга и анализа в реальном времени. Finch также совместим с Suricata — широко используемой системой обнаружения вторжений. При активации соответствующего блока в конфигурации Finch автоматически загружает и отслеживает HTTP правила Suricata, используя их для дополнительных проверок, что обеспечивает дополнительный слой защиты и расширяет возможности детального анализа.

Установка и развертывание Finch достаточно просты и гибки. Для сборки требуется Go версии 1.24 и новее. Программа может быть скомпилирована из исходников или запущена в Docker контейнере, что подходит для различных сред, от локальный разработок до распределенных облачных площадок. Инструментарий Finch содержит Makefile с типовыми задачами для сборки, тестирования, анализа кода и создания образа Docker, что делает процесс эксплуатации доступным даже для команд с ограниченными ресурсами.

С точки зрения реального использования Finch подходит для решения различных задач в области сетевой безопасности. Организации, которые хотят защитить свои ресурсы от автоматических сканеров, ботов и других видов нежелательного трафика, могут гибко настраивать правила, которые позволят точно идентифицировать подозрительных клиентов и принимать разнообразные меры – от полного блокирования до введения так называемых ловушек (honeypots) на базе генерации ответов с помощью LLM. Это дает возможность не только снижать нагрузку на инфраструктуру, но и собирать данные для анализа, а также замедлять и обманывать атаки, тем самым затрудняя работу злоумышленников. Finch находится на этапе активной разработки и выпускает версии со статусом предварительного тестирования. Это означает, что пока проект нельзя считать полностью готовым для промышленного применения без дополнительного тестирования и валидации в конкретных условиях эксплуатации.

Тем не менее, уже сейчас Finch демонстрирует высокий потенциал и инновационность, а сообщество разработчиков и специалистов по безопасности приветствует возможность внести свой вклад в улучшение и расширение функционала. Помимо основного функционала Finch предлагает вспомогательные утилиты, например, quic-chdump для анализа QUIC трафика и извлечения из него JA3/JA4 отпечатков, что дает дополнительные возможности для глубокого сетевого анализа. Эта утилита позволяет исследовать зашифрованный трафик в формате PCAP и в реальном времени, что важно для forensic задач и аудита безопасности. Разработчик Finch, Adel «0x4D31» Ka, подчеркнул, что проект создается как личное усилие в свободное время, не связанное с работой, и акцентирован на применении исключительно в оборонительных целях. Лицензия Apache 2.

![How Being Smart Can Ruin Your Life [video]](/images/37803194-2867-424A-8F2D-6512901F86ED)