Аудит-логи играют ключевую роль в управлении информационной безопасностью и обеспечении прозрачности работы ИТ-систем. В условиях постоянных киберугроз, регуляторных требований и необходимости оперативного реагирования на инциденты грамотное ведение журналов аудита становится неотъемлемой частью архитектуры любой современной системы. Задачи, которые решают аудит-логи, включают в себя отслеживание действий пользователей, фиксацию изменений данных, контроль доступа и регистрацию административных операций. В этой статье рассмотрим основные подходы к организации аудит-логов, их структуре, способах защиты от подделки, размещению и инструментам, которые помогут выстроить надежную систему аудита в вашей организации. Важно понимать, что аудит-логи - это не просто набор записей, а мощный инструмент, обеспечивающий возможность расследования инцидентов, доказательства в спорных ситуациях и соответствие требованиям законодательства, включая GDPR, HIPAA и другие нормативы.

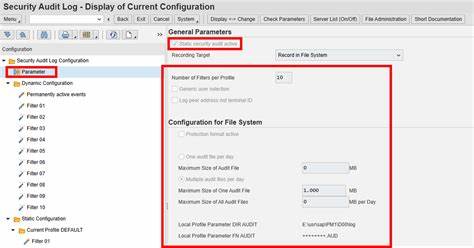

При проектировании системы аудита обращайте внимание на модель угроз и уровень рисков, с которыми сталкивается ваша организация. Это позволит определить, какие данные обязательно следует фиксировать и насколько серьезные меры по защите логов необходимо внедрять. В основе успешной системы аудита лежит определение списка событий, подлежащих регистрации. Это могут быть попытки входа в систему, изменения в базах данных, административные действия, доступ к чувствительной информации и другие значимые операции. Журнал должен содержать детальную информацию о событии: временную метку, идентификатор пользователя, IP-адрес, описание действия, статус выполнения, а также дополнительные сведения, характерные для конкретного события.

Одним из ключевых решений при организации аудит-логов является выбор формата их хранения. На практике часто используют структурированные форматы, такие как JSON, поскольку они обеспечивают удобство экспорта, парсинга и анализа. Хранение в текстовом формате или в специализированных таблицах баз данных также распространено, однако при выборе формата важно оценить скорость записи, возможность индексации и сложность поддержки. Для повышения надежности и прозрачности особенно важен вопрос обеспечения неизменности и обнаружения изменений в аудите. Без должной защиты лог-файлы могут быть изменены злоумышленниками или случайно повреждены, сводя на нет всю их ценность.

Одним из эффективных способов сделать логи «неподделываемыми» становится внедрение механизмов контрольных сумм и хеширования, когда записи связываются друг с другом через значения хешей, формируя цепочку или дерево Меркла. Это обеспечивает возможность проверки целостности данных и выявления изменений. Кроме того, лог-файлы рекомендуется хранить на отдельных удаленных серверах или в облачных хранилищах, изолированных от основной системы, чтобы минимизировать риск их уничтожения или фальсификации вместе с системой. В процессе проектирования системы ведения аудит-логов необходимо определить уровни доступа к журналам. Рекомендуется применять принцип наименьших привилегий, при котором только ограниченный круг лиц или сервисов имеет право на просмотр и управление логами.

Также важно вести собственный аудит доступа к журналам — каждая операция чтения или изменения логов должна фиксироваться. В плане инструментов и практик организации аудит-логов следует рассмотреть применение специальных решений и паттернов. Одним из наиболее современных подходов является использование event sourcing — паттерна, при котором вся история изменений системы хранится как поток неизменяемых событий. Это не только автоматически выполняет функцию аудита, но и облегчает восстановление состояния системы на любую дату. Другие популярные инструменты включают SIEM-системы (Security Information and Event Management), которые позволяют собирать логи из различных источников, анализировать их в реальном времени, выявлять аномалии и строить отчеты для соответствия требованиям.

Среди часто встречающихся подводных камней в организации аудит-логов стоит отметить переизбыток информации. Записывать абсолютно всё ради надежности зачастую приводит к огромным объемам данных, которые сложно анализировать. Поэтому важно балансировать между полнотой и полезностью информации, логируя ключевые события с необходимыми деталями. Ещё одна сложность — это обеспечение производительности системы при интенсивной записи логов. Решения могут включать асинхронную запись, буферизацию, использование высокопроизводительных хранилищ.

Необходимо также продумать правила ротации логов и их архивирования — хранение аудита должно соответствовать требованиям хранения данных, но при этом не создавать избыточного веса на хранилище. Практический опыт показывает, что объединение формальных методик и сценариев использования с гибкостью в выборе технологий позволяет создать надежную систему аудита. При внедрении важно регулярно тестировать защиту логов, проверять целостность, проводить ревизии и обучать пользователей осознанному подходу к безопасности. В результате внедрения правильных процессов ведения аудит-логов организация получает мощный инструмент в борьбе с внутренними и внешними угрозами, возможности для расследования инцидентов и уверенность в соответствии нормативным требованиям, что особенно важно для бизнеса с высокими требованиями к безопасности и защите данных.

![How Being Smart Can Ruin Your Life [video]](/images/37803194-2867-424A-8F2D-6512901F86ED)