В современном мире обеспечения кибербезопасности и удобства пользователей появляется все больше возможностей отказаться от традиционных паролей. Одной из таких инноваций стал протокол FIDO2, который позволяет использовать физические ключи безопасности для аутентификации. Особенно актуальным этот подход становится при удалённом доступе к корпоративным ресурсам через Remote Desktop Protocol (RDP). Рассмотрим, как технология FIDO2 может обеспечить безопасный и удобный безпарольный вход на устройства под управлением Windows 10 и Windows 11, а также как ее интегрировать с современными решениями Microsoft, такими как Entra ID и Azure AD, с соблюдением принципов Zero Trust. На сегодняшний день пароли остаются одним из самых уязвимых звеньев в цепочке безопасности.

Часто их используют повторно, они подвержены фишинговым атакам и взломам, что создает серьезные риски для организаций и их пользователей. Переход к безпарольной аутентификации с помощью FIDO2 ключей обеспечивает более высокий уровень защиты за счет использования физических токенов, которые невозможно выкрасть удаленно, а также сложной криптографии. Технология FIDO2 представляет собой объединение стандартов WebAuthn и CTAP (Client to Authenticator Protocol), что позволяет применять аппаратные ключи безопасности для подтверждения личности пользователей как в браузерах, так и в различных приложениях, включая RDP. Такой ключ похож на обычный USB-устройство, но его главная особенность — возможность создавать уникальные криптографические пары ключей, исключая передачу паролей по сети. Для того чтобы воспользоваться возможностями FIDO2 в Windows, устройство пользователя должны быть присоединены к Entra ID (ранее Azure AD) напрямую или в гибридном режиме с локальной Active Directory.

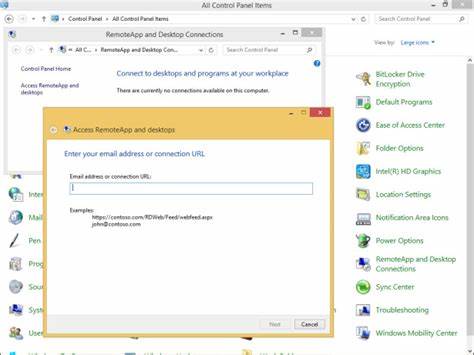

Регистрация ключа безопасности происходит через портал «Мои входы» (My Sign-Ins), где пользователь добавляет FIDO2 ключ как метод аутентификации в разделе «Информация о безопасности». После успешной регистрации ключа, система позволяет пользователю входить в аккаунт без необходимости вводить пароль — сама аутентификация происходит через криптографический вызов и подтверждение физического контакта с ключом, например касанием. Это обеспечивает не только удобство, но и надежную защиту от фишинга и других видов атак, основанных на использовании украденных паролей. Настройка удаленного доступа через RDP на устройствах, присоединенных к Entra ID, требует предварительного добавления пользователя в локальную группу «Remote Desktop Users». Это можно сделать с помощью командной строки или PowerShell, добавив требуемый Entra ID аккаунт в эту группу.

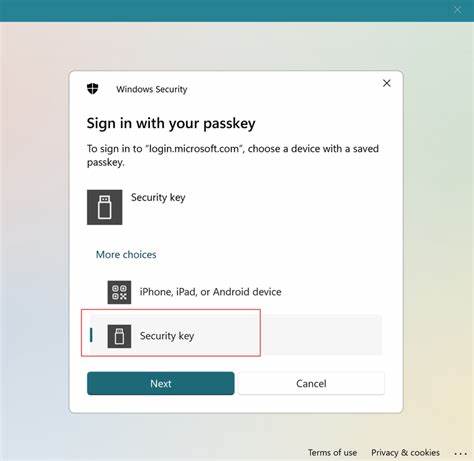

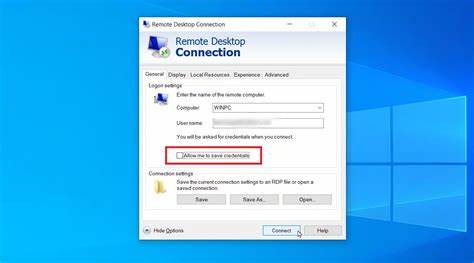

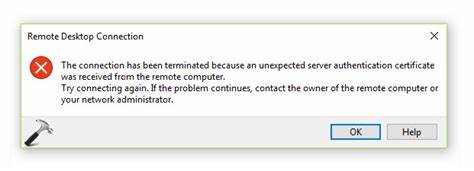

Проверка правильности настройки производится через стандартные инструменты управления компьютером, подтверждающие членство пользователя. При подключении к удаленному устройству через mstsc.exe (Remote Desktop Connection) необходимо в настройках в разделе «Дополнительно» включить режим «Использовать веб-учетную запись для входа на удаленный компьютер». Данное действие гарантирует, что аутентификация будет проходить по протоколам WebAuthn и FIDO2, что исключает передачу паролей по сети. На странице ввода учетных данных пользователь вводит свой Entra ID логин, а при выборе метода аутентификации указывает «Ключ безопасности».

После физического подключения ключа и подтверждения действий (ввод PIN, касание) происходит успешный вход в систему — рабочий стол удаленного устройства загружается. Для устройств, работающих в гибридном режиме, то есть с одновременным присоединением к локальному домену и Entra ID, процесс немного сложнее, так как требуется обеспечить взаимодействие двух сред. Для этого создается специальный объект Read-Only Domain Controller (RODC) в Entra ID, который выступает своеобразным мостом для частичной выдачи Kerberos Ticket Granting Ticket (TGT), необходимой для аутентификации в локальном домене после успешной проверки через Entra ID. Настройка AzureADKerberos включает установку специального модуля и выполнение ряда команд PowerShell для создания соответствующего объекта в Active Directory. Это обеспечивает возможность применения FIDO2 ключей в гибридных сценариях без ущерба безопасности и комфорта.

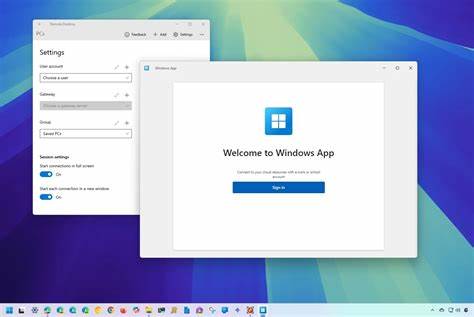

Чтобы обеспечить постоянное требование использования только безпарольной, устойчивой к фишинговым атакам аутентификации при подключении через RDP, рекомендуется настроить политики условного доступа (Conditional Access) в Entra ID. В них указываются группы пользователей и облачные приложения — в данном случае Microsoft Remote Desktop — с требованием обязательного использования методов с высокой степенью надежности, включая ключи FIDO2. Стоит отметить, что при использовании гибридных сценариев от входа с административными или другими привилегированными учетными записями лучше отказаться, так как это может привести к невозможности получения частичного Kerberos TGT, что усложнит процесс аутентификации. Интеграция FIDO2 и WebAuthn с удаленным рабочим столом позволяет реализовать принципы Zero Trust, когда защита строится не на доверии к устройству или сети, а на современном методе подтверждения личности пользователя. Отказ от паролей уменьшает риски утечек и компрометаций учетных записей, повышая общий уровень безопасности корпоративной среды.

Такое решение особенно актуально в условиях роста удаленной работы и необходимости обеспечения защиты критически важных ресурсов без снижения удобства пользователей. Помимо повышения безопасности, внедрение FIDO2 ключей способствует улучшению пользовательского опыта, снижая зависимость от легко забываемых или повторно используемых паролей. В будущем внедрение подобного рода технологий станет стандартом на корпоративном IT-рынке. Поэтому организациям и специалистам по информационной безопасности стоит заранее ознакомиться с процессом регистрации и настройки FIDO2, интеграцией с Entra ID и RDP, а также практическими аспектами управления этими методами в гибридной инфраструктуре. Текущие возможности Microsoft позволяют использовать FIDO2 ключи как часть комплексного решения для безпарольного доступа, совмещая удобство с мощными механизмами защиты.