Удаленный рабочий стол (RDP) является одним из самых востребованных инструментов для управления компьютерами на расстоянии. Он позволяет получить полный доступ к рабочему столу Windows, работать с приложениями и файлами, находясь в любой точке мира. Несмотря на свою простоту использования, иногда при попытке подключения через RDP появляется ошибка, связанная с учетной записью Microsoft, что приводит к отказу в доступе. Данная проблема часто возникает на Windows 10, особенно на версиях 22H2 и выше, когда локальные и учетные записи Microsoft работают параллельно на одном устройстве. Пользователи сообщают, что при попытке подключиться к компьютеру с Windows 10 с использованием учетной записи Microsoft система выдаёт сообщение «The logon attempt failed» («Попытка входа не удалась»), несмотря на правильность введенных данных.

В то же время локальная учетная запись с аналогичными правами администратора подключается без проблем. Почему так происходит и как устранить эту проблему? Чтобы разобраться, важно понять, каким образом работает аутентификация через RDP в Windows и как она взаимодействует с учетными записями Microsoft. С одной стороны, RDP требует наличия соответствующих прав и разрешений у пользователя, который пытается получить доступ. С другой — учетная запись Microsoft привязана к облачной инфраструктуре и использует специальный формат имени пользователя при аутентификации локально, что в некоторых случаях и становится источником конфликтов. Одной из причин возникновения ошибки входа при использовании Microsoft Account является неправильный формат имени пользователя.

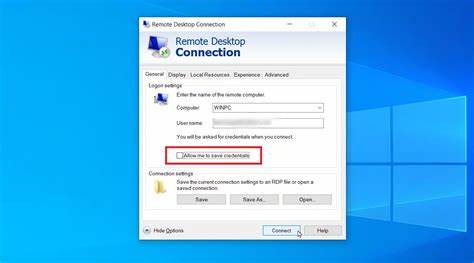

При подключении по RDP не всегда корректно обрабатывается стандартная запись учетной записи Microsoft в формате электронной почты. Например, если вы указываете только адрес электронной почты, это может не сработать. Вместо этого при вводе имени пользователя рекомендуется использовать форматы вида «MicrosoftAccount\email@example.com» или «AzureAD\email@example.com» — в зависимости от типа учетной записи и домена.

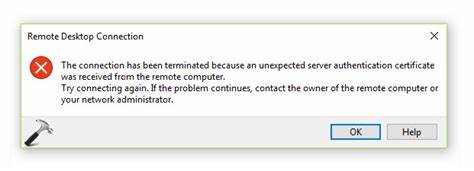

Встроенные политики безопасности Windows для удаленного доступа иногда блокируют вход с учетных записей Microsoft по умолчанию. Это связано с тем, что такие аккаунты считаются облачными и не всегда могут поддерживать все режимы аутентификации, предусмотренные для локальных пользователей. В результате попытка подключения завершается неудачей, хотя пароль введен правильно. Еще одной распространенной проблемой является отсутствие или некорректная настройка группы удаленного рабочего стола в локальных политиках безопасности. Администраторы часто добавляют локального пользователя в группу Remote Desktop Users, забывая, что для аккаунта Microsoft такого рода разрешения могут не применяться автоматически.

Для устранения проблемы нужно явно добавить учетную запись Microsoft в эту группу или предоставить ей соответствующие права через средства управления компьютером. Кроме того, настройки сетевого уровня аутентификации (Network Level Authentication, NLA) могут влиять на возможность входа с облачной учетной записи. NLA требует, чтобы учетная запись поддерживала определенный тип аутентификации при установлении соединения. Если ваша учетная запись Microsoft не соответствует этим требованиям, в процессе подключения возникнет ошибка. Отключение NLA в настройках удаленного рабочего стола иногда помогает обойти проблему, но снижает безопасность системы, поэтому использовать этот метод стоит с осторожностью.

Если на устройстве включена двухфакторная аутентификация (2FA) для учетной записи Microsoft, это также может препятствовать подключению через RDP. Протокол RDP по умолчанию не поддерживает ввод дополнительных факторов проверки во время аутентификации, следовательно, система воспринимает попытку входа как неудачную. В таких случаях рекомендуется создавать отдельную локальную учетную запись с правами администратора для удаленного подключения, либо настраивать специальные решения на базе Azure AD или Windows Hello for Business, поддерживающие 2FA и RDP. Процесс исправления неполадок следует начинать с проверки правильности формата ввода имени пользователя при подключении. В поле «Имя пользователя» RDP клиента стоит ввести локальную роль в формате «MicrosoftAccount\адрес_электронной_почты».

Затем нужно проверить, что в параметрах системы разрешены удаленные подключения для данного пользователя, а он сам присутствует в группе Remote Desktop Users. Далее важно убедиться в правильности настроек локальных политик безопасности. Консоль secpol.msc позволит просмотреть и скорректировать права пользователя на подключение по RDP. Можно добавить учетную запись Microsoft вручную, если она отсутствует, и подтвердить, что правила аудита и контроля не блокируют вход.

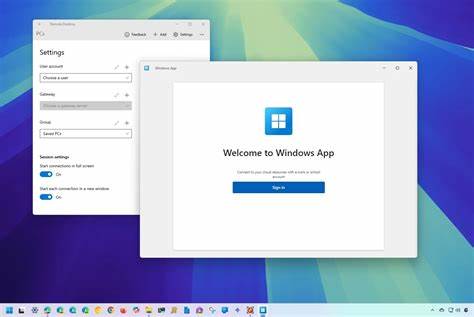

Проверка состояния службы удаленного рабочего стола и настроек брандмауэра Windows также крайне важна. Иногда доступ по RDP блокируется на уровне сетевой политики или программного обеспечения безопасности. Для устранения проблемы стоит временно отключить сторонние брандмауэры и антивирусы, проверить работу штатного брандмауэра Windows и наличие исключений для порта 3389. Если стандартные методы не привели к успеху, можно рассмотреть использование альтернативных инструментов для удаленного доступа, поддерживающих Microsoft Account с двухфакторной аутентификацией, таких как Microsoft Remote Desktop из магазина приложений, TeamViewer или AnyDesk. Они более гибко позволяют авторизовываться и обходить ограничения протокола RDP.

Кроме технических аспектов стоит помнить, что Microsoft Account изначально не предназначен для полной замены локальной учетной записи с точки зрения всех сервисов Windows, включая удаленный доступ. Производитель рекомендует использовать Azure AD с оптимальными настройками безопасности для корпоративных клиентов или выделенные локальные учетные записи для домашнего и малого бизнеса. Таким образом, проблемы с подключением по RDP через учетную запись Microsoft возникают из-за различий в протоколах аутентификации, настроек безопасности и формата имен пользователей. Их можно решить путем правильного форматирования логина, настройки прав доступа, параметров сетевого уровня аутентификации и учёта особенностей двухфакторной аутентификации. Опытные пользователи и системные администраторы советуют всегда иметь резервную локальную учетную запись с правами администратора и настроенными разрешениями на RDP, чтобы иметь альтернативный способ входа в систему при возникновении подобных проблем.

В случае необходимости также полезно ознакомиться с официальной документацией Microsoft и использовать средства диагностики удаленного рабочего стола для выявления причин ошибки. Подключение к удаленному рабочему столу с использованием учетной записи Microsoft в Windows 10 — задача выполнимая, однако требует внимания к деталям настройки. Следуя рекомендациям по форматированию имени пользователя, проверке групп и политик безопасности, а также с учетом особенностей аутентификации, можно с лёгкостью обеспечить бесперебойный и безопасный доступ к вашему компьютеру по RDP. Это позволит использовать возможности удаленного управления без ограничений и избегать ошибок входа, связанных с облачными учетными записями.

![A Meta-Platform for AI to Design and Build Systems [video]](/images/814A3BA9-50AD-447B-A1DF-5E525954E62C)