В современном мире облачные вычисления становятся неотъемлемой частью IT-инфраструктуры, предоставляя гибкость, масштабируемость и экономию ресурсов. Hetzner Cloud – популярный европейский провайдер виртуальных машин, который привлекает все больше пользователей благодаря выгодным тарифам и удобным инструментам управления инфраструктурой. Для тех, кто ищет эффективный способ развертывания и управления Linux-серверами, Hetzner Cloud предлагает оптимальные условия с низкой стоимостью и широким функционалом. В этой статье мы подробно разберем весь процесс создания и настройки виртуальных машин (ВМ) на Hetzner Cloud с помощью Terraform и Ansible, а также уделим особое внимание вопросам безопасности и автоматизации. Hetzner Cloud привлекает пользователей, в первую очередь, своим доступным ценообразованием.

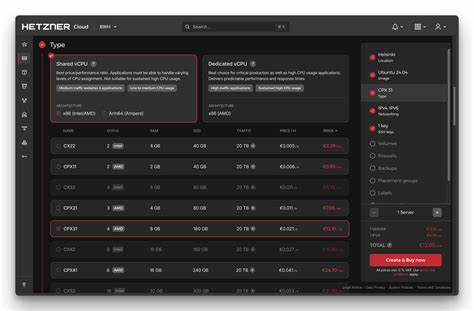

Например, базовая виртуальная машина с двумя общими виртуальными процессорами и четырьмя гигабайтами оперативной памяти стоит всего чуть менее четырех евро в месяц. За эти деньги пользователь получает также значительный объем сетевого трафика и возможность выбрать архитектуру — x64 или ARM. Для более серьезных проектов доступны конфигурации с выделенными ядрами и большим количеством оперативной памяти, что позволяет эффективно запускать серверы посложнее. Такие предложения выгодно отличаются от похожих услуг крупных облачных провайдеров, где стоимость зачастую значительно выше, особенно учитывая стоимость исходящего трафика. Основным инструментом для создания и управления виртуальными машинами на Hetzner Cloud является Terraform — инфраструктура как код.

Благодаря официальному провайдеру от Hetzner, работа с инфраструктурой становится простой и предсказуемой. С помощью Terraform можно быстро развернуть новую виртуальную машину, настроить брандмауэр и определить необходимые параметры сервера, включая образ операционной системы, размер вычислительных ресурсов и настройки доступа. Процесс начинается с подготовки конфигурационного файла Terraform, где задаются важнейшие параметры среды. В частности, намеренно стоит указать токен доступа к Hetzner API, который требуется для аутентификации при работе с облаком. Правильная настройка брандмауэра поможет ограничить доступ к серверу, что крайне важно для безопасности.

В конфигурации можно определить правила приема входящих соединений по определенным портам и с конкретных IP-адресов. В одном из примеров практикуется настройка нестандартного порта для SSH — такой подход снижает вероятность автоматических попыток несанкционированного подключения. В целях максимизации безопасности рекомендуется ограничивать доступ к виртуальной машине только своим публичным IP-адресом. Благодаря поддержке переменных окружения, можно динамично подставлять актуальный IP, что значительно упрощает работу с правилами брандмауэра и уменьшает поверхность атаки. После запуска Terraform, в консоли отображается IP-адрес развернутой виртуальной машины, который станет ключевым для дальнейшей настройки и подключения.

После того как виртуальная машина запущена, следующий этап — автоматическая настройка программной части с помощью Ansible. Этот инструмент позволяет выполнять на сервере последовательность задач, которые включают создание новых пользователей, настройку безопасного SSH-доступа, установку программного обеспечения и настройку системных сервисов. Особенно полезным является отделение плейбуков для конфигурации SSH и для установки основного программного обеспечения, что делает процесс гибким и масштабируемым. Одним из важных аспектов является настройка SSH для повышения безопасности. Рекомендуется отключать возможность входа по паролю, переводя доступ исключительно на ключи.

Помимо этого, отключается вход под пользователем root, что предотвращает возможность взлома аккаунта с максимальными правами. Еще одна мера — изменение стандартного порта SSH на нестандартный, что, несмотря на критику как «безопасности через неочевидность», применяется как дополнительный барьер от скриптов-автоматов и брутфорс-атак. Весь этот комплекс настроек в плейбуке легко автоматизируется и позволяет вводить меры безопасности сразу после запуска сервера. Важной частью является создание нового пользователя с правами sudo, который будет использоваться для дальнейшей работы с сервером. Это исключает необходимость пользоваться root-доступом напрямую и улучшает контроль и аудит действий на машине.

Авторизованные ключи SSH добавляются для указанного пользователя, что дополнительно улучшает безопасность. Для удобства можно использовать переменные в плейбуках для хранения имени пользователя и пути к публичному ключу. После настройки SSH можно перейти к установке необходимого программного обеспечения. Особенно популярно использование контейнеров Docker, которые значительно упрощают развертывание и управление приложениями. Установка Docker на Fedora или аналогичных системах требует подключения дополнительного репозитория, обновления кэша пакетов и установки набора Docker-пакетов.

Ansible позволяет автоматизировать эти процедуры, включая создание группы docker и добавления пользователя в эту группу для доступа к Docker без необходимости root-привилегий. Кроме Docker полезными будут и другие удобные утилиты и инструменты командной строки, такие как git, wget, vim, htop и многие другие. Автоматическое обновление системы и установка набора таких программ делает сервер готовым к комплексной работе и разработке. Вместо громоздкой системы управления версиями Java используется SDKMan — современный менеджер версий для разработки на Java, что значительно упрощает поддержку разных версий и переключение между ними. Одним из наиболее ценных моментов работы с Hetzner Cloud является гибкость масштабирования.

Благодаря Terraform можно легко менять конфигурацию виртуальной машины, увеличивая или уменьшая количество ресурсов без потери данных, если был установлен параметр сохранения диска. Это удобно для разработки и тестирования, когда потребность в мощности меняется динамически. Такой подход позволяет платить только за то время и ресурсы, которые действительно используются, не переплачивая за постоянно запущенный большой сервер. Наличие автоматизированных скриптов для развертывания и настройки серверов снижает вероятность ошибок, ускоряет процесс создания среды и облегчает сопровождение инфраструктуры. Возможность хранить все конфигурации как код в репозиториях дает уверенность в воспроизводимости и гибкости управления.

Одновременно с этим, применяя практики безопасности и регулярное обновление компонентов, можно избежать многих распространенных проблем, связанных с взломом и эксплуатацией серверов. Hetzner Cloud делает облачные вычисления доступными и удобными для широкого круга пользователей: от отдельных специалистов и разработчиков до малых и средних компаний. Его прозрачная тарифная политика и качественный сервис создают условия для быстрого старта и стабильной работы проектов без лишних затрат. В сочетании с инструментами Terraform и Ansible пользователи получают мощный и надежный инструмент для автоматизации и управления своими виртуальными машинами. Подводя итог, создание и настройка виртуальных машин на Hetzner Cloud — это современный способ организовать свою рабочую среду, провести эксперименты, запускать сервисы и масштабировать их без больших финансовых затрат.

Использование лучшего в своем классе ПО для автоматизации инфраструктуры позволяет минимизировать ручную работу, повысить безопасность и быстро адаптироваться к меняющимся требованиям. Все это делает Hetzner Cloud отличным выбором для тех, кто ценит гибкость, удобство и экономическую эффективность в сфере облачных технологий.

![Connectivity Cloud, Explained by Cloudflare [pdf]](/images/57FA4011-D1F4-4AF0-91DC-000226147073)