В последние годы мир стал свидетелем значительного роста числа кибератак, и одним из самых серьезных игроков на этой арене стали северокорейские хакеры. Ранее они в основном сосредоточивались на нападениях на торговые и государственные организации, однако теперь внимание их переключилось на более уязвимый сектор – цепочку поставок в сфере информационных технологий. Цепочка поставок в IT включает в себя все этапы, от разработки программного обеспечения и оборудования до их доставки конечным пользователям. Это сложная и многослойная структура, что делает её особенно привлекательной для киберпреступников, стремящихся к максимальному ущербу с минимальными затратами ресурсов. Северокорейские хакеры, известные под названиями Lazarus Group и APT38, начали активнее использовать новейшие технологии и методы для атаки на ключевых членов цепочки поставок.

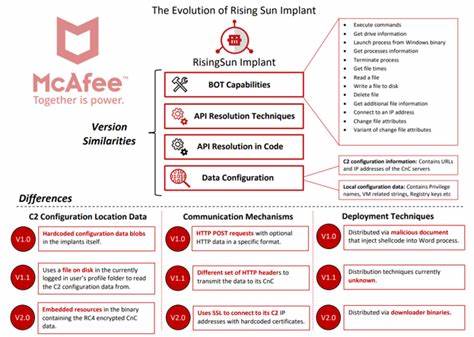

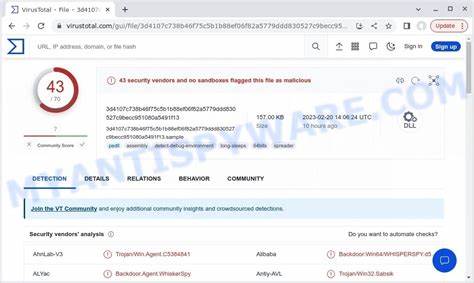

Их действия нацелены на получение доступа к программному обеспечению и аппаратным средствам, используемым в различных отраслях, включая массовые потребительские товары, а также специально нацеленные на критическую инфраструктуру. Одной из основных стратегий, используемых северокорейскими хакерами, являетсяSupply Chain Compromise, или компрометация цепочки поставок. Эта стратегия включает в себя атаки на разработчиков ПО и аппаратного обеспечения, чтобы внедрить вредоносный код в легитимные продукты. Это делает конечных пользователей уязвимыми и позволяет злоумышленникам легко получить доступ к важной информации и системам предприятия. В последние месяцы стали известны случаи, когда хакеры использовали уязвимости в популярных программах и платформах разработки.

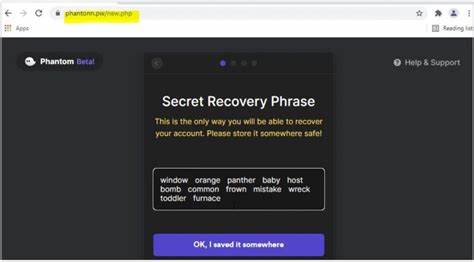

Например, они взломали несколько платформ для совместной работы, таких как GitHub и другие системы управления версиями, чтобы изменить или добавить вредоносный код в существующие проекты. Кроме того, они так же используют фишинг и социальную инженерию для получения доступа к корпоративным учетным записям, что позволяет им продвигаться по цепочке поставок и вскрывать системы, которые являются менее защищенными. Одна из самых сложных сторон атаки на цепочку поставок заключается в том, что она может оставаться незамеченной в течение длительного времени. Многие организации могут даже не подозревать об угрозе, пока не произойдет серьезный инцидент. Это создает серьезные риски не только для индивидуальных компаний, но и для целых отраслей и сектора экономики в целом.

Борьба с этими киберугрозами требует от организаций внедрения комплексных мер защиты и повышения осведомленности сотрудников. Обучение работников методом фишинга, использование многофакторной аутентификации и регулярные проверки систем безопасности могут значительно снизить риски. Также стоит отметить, что сотрудничество с правительственными и международными организациями поможет в выявлении и блокировании кибератак. Важно обмениваться информацией о происходящих угрозах и использовании схем атак, чтобы улучшить защиту не только своей организации, но и всего сектора. В свете усиливающеи угрозы, организации должны переосмыслить свои стратегии кибербезопасности и уделить больше внимания защите всей цепочки поставок.

Настоящее время требует более взвешенного подхода к киберзащите, который должен включать в себя как технические, так и организационные меры. Начиная от разработки стратегий киберзащиты до оценки рисков и уязвимостей, конечные пользователи и организации должны быть готовы к реагированию на кибератаки. Для защиты своей инфраструктуры компании должны проводить регулярные аудиты безопасности и тестирования на проникновение, чтобы выявлять слабые места и закрывать их незамедлительно. Важно не только держать программное обеспечение актуальным, но и следить за записями об инцидентах и угрозах, чтобы иметь возможность анализировать их и в будущем предотвратить. Создание культуры кибербезопасности в организации может значительно повысить уровень подготовки сотрудников и снизить вероятность успешных атак.

Обучение работников, тестирование и создание осведомленности о текущих угрозах должны войти в состав технологической стратегии любой компании. В заключение, киберугроза со стороны северокорейских хакеров продолжает увеличиваться, и они меняют свои стратегии, делая акцент на цепочку поставок в IT-секторе. Это требует от организаций переосмыслить подходы к кибербезопасности и активно защищать свои данные и системы. Только совместными усилиями и проактивными мерами можно минимизировать риски и противостоять этим киберугрозам.