Экосистема JavaScript и в частности менеджер пакетов npm долгое время считались одними из самых популярных и удобных инструментов для разработки современных приложений. К сожалению, вместе с популярностью и удобством возникают и серьезные угрозы безопасности. Недавняя масштабная атака, затронувшая npm-пакет «is», стала тревожным сигналом для сообщества разработчиков. Она выявила новые схемы фишинга, мошенничества с токенами пользователей и поставила под угрозу тысячи проектов по всему миру. Атака началась с фишинговой кампании, в ходе которой злоумышленники создали домен, очень похожий на официальный сайт npmjs.

org, но с небольшими изменениями в написании. Это позволило им распространять поддельные электронные письма, обманом заставляя разработчиков выдать доступ к аккаунтам и npm-токенам. Примечательно, что отсутствие должных настроек безопасности, таких как DMARC и SPF для домена npmjs.org, позволило этим мошенническим сообщениям успешно пройти фильтры и попасть во входящие почтовые ящики разработчиков. Получив учетные данные, злоумышленники начали публиковать новые версии популярных пакетов с вредоносным кодом.

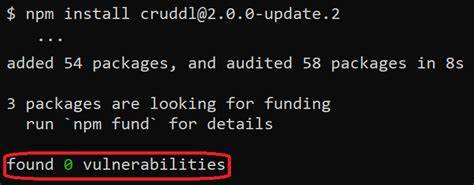

Среди них оказались eslint-config-prettier, eslint-plugin-prettier и, что вызвало особое беспокойство — пакет «is». Последний — весьма распространенный и скачиваемый миллионами раз еженедельно инструмент, который предоставляет функции для проверки типов и валидации. Именно благодаря своей популярности и обширному использованию в различном ПО внедрение в пакет «is» вредоносного загрузчика стало настоящей угрозой для множества проектов. Технический анализ выявил, что вредоносная версия пакета «is» не содержит Windows-специфичных DLL, в отличие от некоторых других скомпрометированных компонентов. Вместо этого вредоносный код полностью написан на JavaScript, что позволяет ему работать на различных операционных системах, включая macOS и Linux, а также Windows.

Вредоносный загрузчик скрыт и сильно обфусцирован, используя специальный алгоритм декодирования основанный на 94-символьном алфавите, который восстанавливает основное тело вредоносного скрипта исключительно в оперативной памяти без записи на диск. Это значительно усложняет обнаружение вредоносного кода традиционными антивирусами. После активации код собирает подробную информацию о системе: имя хоста, используемую ОС, сведения о процессоре, а также все переменные окружения, включая потенциально конфиденциальные данные. Далее скрипт динамически загружает библиотеку WebSocket и устанавливает связь с контролируемым злоумышленниками сервером. Отправленные через этот канал данные включают конфигурационные файлы и информацию о репозиториях, что позволяет атакующим глубже проникать в проекты и систему.

Особенно опасным является механизм обратной связи, когда сервер злоумышленника может отправлять JavaScript-код, который тут же выполняется локально, обеспечивая мгновенное удаленное управление зараженной системой. Такое исполнение с привилегиями текущего процесса открывает безграничные возможности для дальнейшей компрометации, например, кражи учетных данных, изменения файлов и установки дополнительного вредоносного ПО. Разработчик и один из прежних владельцев пакета «is» Джордан Харбанд публично подтвердил компрометацию, связав её с похищением токена npm другого мейнтейнера. Ситуация осложнилась тем, что прежний владелец был необъяснимо удален из списка хозяев пакета, а новая версия с вредоносным кодом была опубликована поздней ночью без предварительных предупреждений. Это создало дополнительный резонанс в сообществе разработчиков и на платформах обсуждения безопасности, таких как Hacker News.

Анализы вредоносных компонентов, в том числе глубокое реверс-инжиниринг исследование команды Humpty’s RE Blog, выявили сложную структуру вредоносного ПО под кодовым названием Scavenger, который встраивался в другие пакеты, такие как eslint-config-prettier. Scavenger включал в себя Windows-специфичный DLL-файл node-gyp.dll, который выполнял множество техник обхода обнаружения, включая косвенные системные вызовы и зашифрованные коммуникационные протоколы с командным сервером. Этот злонамеренный модуль специализировался на краже данных из браузеров, включая расширения и сессионные данные, что подтверждает серьезность угрозы. Отмечается, что простой возврат к предыдущим версиям пакетов после выявления вредоносного кода не гарантирует безопасности.

Если злоумышленники уже получили доступ к чувствительным данным, таким как SSH-ключи, пароли или конфигурации, угроза сохраняется и требует глубокого анализа и полного восстановления системы. Один из пострадавших разработчиков рассказал, что для устранения последствий ему пришлось полностью отключить компьютер от сети, заменить SSD, переустановить операционную систему и сменить все ключи доступа. Помимо пакета «is» и eslint-плагинов, атака затронула и другие популярные пакеты, такие как got-fetch и synckit, что демонстрирует широкую географию и техническую изощренность злоумышленников. Эта масштабная волна атак на цепочку поставок программного обеспечения подчеркивает необходимость повышенного внимания к безопасности как для отдельных разработчиков, так и для крупных организаций. В ответ на происшествия эксперты рекомендуют максимально осторожно относиться к обновлениям зависимостей, особенно если они исходят из пакетов с историей подозрительных изменений.

Важно использовать инструменты проактивного мониторинга и анализа безопасности, которые отслеживают изменения в пакетах в реальном времени и способны выявлять потенциально вредоносный код до его попадания в рабочие проекты. Инструменты, такие как бесплатное приложение Socket GitHub App и утилита Safe npm CLI, способны сканировать каждое обновление зависимостей в режиме реального времени, обнаруживая десятки индикаторов риска цепочки поставок. Использование подобных решений должно стать обязательной практикой для обеспечения безопасности разработки. Для разработчиков и DevOps-инженеров нынешняя атака стала важным уроком. Сегодня нельзя пренебрегать базовыми мерами безопасности: двухфакторной аутентификацией, регулярной ротацией токенов, контролем доступа и мониторингом необычного поведения аккаунтов.

Необходимо следить за безопасностью не только кода, но и используемых инструментов и сред, понимать риски фишинговых атак, которые используют социальную инженерию для компрометации даже самых надежных систем. В итоге, инцидент с пакетами npm показывает, насколько уязвимы современные цепочки поставок в мире ПО. Одно скомпрометированное звено может привести к заражению тысяч конечных проектов и созданию масштабных проблем для всей индустрии разработок. Осведомленность, регулярное обучение, внедрение продвинутых средств выявления угроз и готовность к быстрым реакциям на инциденты — ключевые факторы защиты и снижения ущерба в таких случаях. Ситуация с npm-пакетом «is» — сигнал всем разработчикам и организациям внимательно относиться к безопасности и всегда учитывать потенциал внутренней угрозы.

Применение комплексных мер безопасности в сочетании с профессиональными инструментами обеспечения киберзащиты поможет минимизировать риски и сохранить целостность и доверие к вашему программному обеспечению.