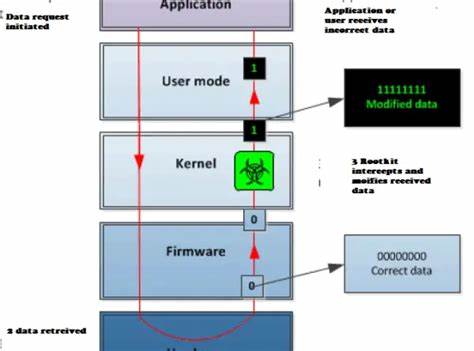

В современном мире информационной безопасности вопросы защиты операционных систем и выявления вредоносных программ остаются актуальными и непрерывно развиваются. Одним из наиболее сложных и опасных видов атак являются тихие вредоносные внедрения в ядро операционной системы, которые получают название руткитов. Среди современных разработок в этой области особое внимание привлекает проект Ksymless — уникальный ядровой руткит, который функционирует без использования традиционных символов kallsyms и инструментов kprobe. Его новаторский подход к обходу современных механизмов защиты и скрытности вызывает интерес как у специалистов по кибербезопасности, так и у исследователей вредоносных программ. Ksymless ориентирован на новую версию ядра Linux 6.

11+ с архитектурой x86-64 и испытывается в популярных дистрибутивах, таких как Ubuntu 24.04. Главная инновация этого проекта заключается в отказе от использования kallsyms, которые обычно обеспечивают возможность обнаружения и поиска адресов ядерных символов. Поскольку kallsyms можно полностью отключить при сборке ядра, работа руткита без этой зависимости значительно повышает его устойчивость и скрытность. Аналогично, опора на механизм kprobe, который также оперирует с kallsyms, исключается для усиления автономности и надежности кода.

Подобный подход делает Ksymless примером обхода современных защитных технологий и показателем того, как злоумышленники могут создавать инструменты, способные работать в условиях жестких ограничений. Среди ключевых возможностей, которые реализованы в Ksymless, можно выделить разрешение системных вызовов без kallsyms — важнейший аспект, так как многие ядровые функции взаимодействуют именно через системные вызовы. Встроенный алгоритм позволяет обнаруживать и перехватывать процессы и операции procfs по пути без опоры на известные ядровые символы. Особое внимание уделено аспекту персистентности руткита — внедрению вредоносного шеллкода в процесс systemd, что обеспечивает автоматический запуск самостоятельно при каждой загрузке системы. Такой механизм гарантирует постоянное присутствие вредоносного кода в ядре без необходимости повторного вмешательства пользователя.

Кроме того, проект не использует ftrace для хукования функций, что уменьшает вероятность обнаружения и повышает общую скрытность руткита. Интеграция с systemd служит значительным упрощением для эксплуатации и позволяет обеспечить прозрачное постоянное присутствие кода в системе. Пользователи руткита могут создавать минимальный загрузочный Live USB с помощью предусмотренного скрипта, что обеспечивает удобство эксплуатации и возможность имплантации руткита на целевые системы в контролируемой среде, например, во время проведения экспериментов или тестирования защитных механизмов. С помощью специального скрипта attack.sh осуществляется имплантация руткита на целевой раздел системы, где модифицируется systemd для организации автозагрузки руткита.

В своеобразной «боевой» обстановке это позволяет легко внедрить вредоносный код даже в недавно установленные и обновленные системы. Важной составляющей Ksymless является возможность защиты своих компонентов: скрытие модулей ядра, маскировка файлов, сокрытие сетевых соединений. Это позволяет не только обеспечить постоянство выполнения руткита, но и затруднить его обнаружение обычными средствами мониторинга системы. Кроме того, у руткита предусмотрена функция предоставления удаленного шелла, что позволяет злоумышленникам дистанционно управлять инфицированной системой, исследовать ее состояние и получать доступ к ее ресурсам. Такое сочетание функционала делает Ksymless серьезной угрозой для безопасности Linux-систем и заставляет специалистов искать новые подходы к обнаружению и нейтрализации подобных программ.

В основе реализации Ksymless лежат технологии, заимствованные из признанных исследовательских проектов и методов хакерских атак. Среди них такие техники, как статическое внедрение ELF-кода, хук через прямое написание шеллкода, перехват системных вызовов в новых версиях ядра, а также методы маскировки модулей и загрузчиков. Использование этих проверенных механизмов, адаптированных для работы без kallsyms, демонстрирует высокую степень технической проработки проекта и его способность преодолевать сложные условия эксплуатации. Несмотря на все возможности и техническую изощренность, создатели Ksymless подчеркивают чисто образовательный характер проекта и настоятельно рекомендуют использовать его исключительно в экспериментальных условиях, поскольку в реальных системах внедрение этого руткита может привести к серьезным и необратимым повреждениям. Также важно помнить, что использование подобных инструментов в злонамеренных целях является незаконным и противоречит этическим нормам.

В общественном контексте демонстрация и анализ работы Ksymless на конференциях, таких как HITCON 2025, способствует развитию научных знаний в области защиты ядра и стимулирует создание новых методов противодействия подобным угрозам. Такой обмен информацией стимулирует инновации в области кибербезопасности и укрепляет сообщество исследователей. В техническом плане Ksymless представляет собой вызов для современных систем безопасности. Базируясь на отказе от kallsyms и kprobe, он показывает, что защита ядра требует более глубоких и комплексных подходов, включающих в себя не только стандартные механизмы безопасности, но и проактивные методы мониторинга на уровне процессов, а также разработку новых средств обнаружения руткитов, способных выявлять нетипичные поведения. Акцент на работу с системными вызовами без kallsyms, маскирование системных ресурсов и организация персистентности через systemd свидетельствуют о том, что руткит пытается максимально интегрироваться в базовые процессы операционной системы, оставаясь при этом невидимым для большинства традиционных инструментов анализа.

Для специалистов по безопасности это означает необходимость тщательного изучения поведения ядра в реальном времени с помощью расширенных методик, включая статический и динамический анализ, в том числе методики на основе машинного обучения, способные выявлять аномалии. В целом, Ksymless является интересным примером развития техники эксплуатации ядра Linux и демонстрирует, насколько сложно и изощренно могут быть организованы атаки в современном мире. Его использование подчеркивает важность постоянного обновления знаний и совершенствования методов защиты для администраторов систем и специалистов по информационной безопасности. Кроме того, проект показывает, что надежная защита системы невозможна без глубокого понимания архитектуры ядра и методов взаимодействия с ним. Таким образом, Ksymless не только служит инструментом моделирования угроз, но и способствует расширению горизонтов научных исследований, стимулируя эксперименты и разработку новых стандартов безопасности.

Подводя итог, стоит отметить, что руткит Ksymless — это технически сложный ядровой вредоносный код, функционирующий без традиционных символов kallsyms и инструментов kprobe. Его возможности включают перехват системных вызовов, скрытие модулей и данных, персистентную интеграцию через systemd, создание удобных средств для внедрения и удаленный доступ. Несмотря на это, он носит образовательный характер и требует осторожности при использовании. Изучение Ksymless играет важную роль в развитии защиты Linux-систем и подготовке специалистов к работе с современными вызовами информационной безопасности.