В современном цифровом мире киберугрозы становятся все более изощренными и сложными. Одной из последних тенденций в области вредоносных программ является использование новой вариации тактики под названием FileFix для заражения компьютеров пользователей информационным вредоносом StealC. Данная кампания опирается на создание многоязычных фишинговых сайтов, тщательно продуманных для обмана пользователей и обхода систем защиты. Успех вредоносных программ зависит от уровня инноваций, которые внедряют злоумышленники для обхода существующих мер безопасности. В этом контексте новая версия FileFix демонстрирует существенный шаг вперед по сравнению с предыдущими методами.

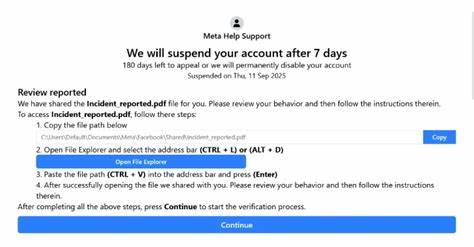

В отличие от известных тактик, которые требовали от жертвы использования окна запуска или терминала для выполнения вредоносных команд, FileFix задействует функцию загрузки файлов в веб-браузере. Это позволяет атакующим обмануть пользователя, вынуждая его скопировать и вставить команду в адресную строку Проводника Windows, что запускает вредоносный скрипт непосредственно на компьютере. Фишинговый сайт, на котором разворачивается эта атака, копирует оформление официальной страницы службы безопасности Facebook. Карусель многоязычных интерфейсов обеспечивает максимально широкое охват аудитории, делая угрозу глобальной. Пользователи, получившие предупреждение о временной приостановке их аккаунтов из-за якобы нарушенных правил, будучи в панике, вынуждены перейти по ссылке для подачи апелляции.

Именно на этом этапе происходит внедрение вредоносной цепочки действий. Технически атака начинается с того, что пользователь нажимает на кнопку подачи апелляции, после чего отображается окно с указанием скопировать путь для просмотра PDF-документа с подробностями нарушения. На самом деле кнопка копирования внедряет не безопасный путь, а скрытую вредоносную команду PowerShell, суффиксированную пробелами, чтобы выглядеть как обычный путь. При вставке этой команды в адресную строку Проводника запускается скрипт, который загружает из внешнего репозитория Bitbucket изображение. Поддельное изображение служит контейнером для следующего этапа вредоноса.

Скрипт декодирует этот файл и запускает загрузчик, написанный на языке Go. Затем запускается shellcode, активирующий StealC - информационного вора, который способен похищать персональные данные, учетные записи и другую критически важную информацию. Использование репозитория Bitbucket - известной и доверенной платформы для размещения исходного кода - добавляет мошенникам дополнительный уровень доверия и позволяет избежать простых методов обнаружения. Такую практику часто используют киберпреступники для маскировки вредоносных действий в среде, которую системы безопасности обычно не блокируют. Кроме того, кампания сопровождается продвинутыми методами обфускации (затруднения анализа кода), включая внедрение "мусорного" кода и фрагментацию, что существенно затрудняет анализ вредоносного кода специалистами и автоматическими системами.

Не менее важным аспектом является сравнение FileFix с другой тактикой под названием ClickFix. ClickFix требует от пользователя открытия окна выполнения команд или терминала, что в некоторых организациях может быть заблокировано администратором. FileFix же обходит эти ограничения, применяя обычную функцию загрузки файлов браузером, что делает атаку более скрытной, хотя и немного более заметной для систем мониторинга, так как вредоносный сценарий запускается через браузер. Данный вектор атаки демонстрирует серьезную эволюцию социальной инженерии - ключевого инструмента киберпреступников. Психологический прием основан на создании чувства срочности и страха у пользователей, заставляя их принять необдуманные действия, которые приводят к заражению.

Помимо FileFix, эксперты также выявили ряд иных кампаний, которые используют похожие методы обмана с применением фальшивых порталов поддержки клиентов, подделки страниц с капчей Cloudflare, а также приемов перехвата содержимого буфера обмена (clipboard hijacking). Эти методы часто комбинируются с выполнением вредоносных PowerShell-скриптов и AutoHotkey (AHK) скриптов, которые профилируют систему и загружают дополнительные угрозы, такие как удаленный доступ к рабочему столу AnyDesk, TeamViewer, различные информационные воры и вредоносные клипперы. AutoHotkey, первоначально предназначенный для автоматизации пользовательских действий в Windows, с 2019 года стал инструментом в руках злоумышленников для создания легковесных вредоносных программ, которые под видом легитимных утилит проникают в систему пользователей. В свете растущей сложности атак важно, чтобы организации и отдельные пользователи усиливали свою осведомленность о новых угрозах и придерживались строгих мер безопасности. Среди наиболее эффективных методов профилактики можно выделить внимательное отношение к электронным письмам с незнакомых адресов, двойную проверку ссылок перед переходом, использование многофакторной аутентификации и своевременное обновление антивирусного ПО.

Кроме того, корпоративные специалисты по безопасности должны учитывать новые векторы атак и адаптировать правила обнаружения вредоносной активности, уделяя особое внимание активности браузеров, а также внедрять современные технологии анализа поведения приложений и пользовательской активности для своевременного выявления аномалий. Разработка и распространение новых способов социальной инженерии и вредоносных программ, таких как FileFix и StealC, свидетельствуют о постоянном развитии угроз и необходимости комплексного подхода к информационной безопасности. Объединение технических мер с обучением пользователей и расширением осведомленности - ключ к снижению успешности подобных кампаний в будущем. Таким образом, FileFix - это не просто еще одна вредоносная техника, а пример сложной и продуманной атаки, совмещающей в себе элементы социального обмана, технической инновации и маскировки. Только всесторонняя защита и постоянное обучение пользователей и специалистов помогут минимизировать риски и обезопасить критически важные данные в эпоху цифровых вызовов.

.