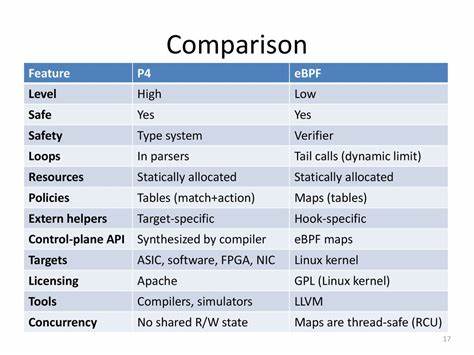

В современном мире сетевых технологий ключевое значение приобретает скорость и безопасность обработки сетевых данных. Сетевые пакеты, движущиеся сквозь систему, содержат огромное количество информации, которую необходимо быстро и безопасно анализировать для обеспечения производительности и защиты. Технология eBPF (extended Berkeley Packet Filter) позволяет разрабатывать программы, работающие в пространстве ядра Linux, для эффективного и безопасного разбора сетевых пакетов без ущерба для системы. Представим, как же работают сетевые пакеты и что такое оффсеты, необходимые для корректного и безопасного извлечения данных из них.Сетевой пакет — это последовательность байтов, передаваемых по сети.

Каждый пакет состоит из нескольких протокольных заголовков, таких как Ethernet, IP, TCP или UDP, которые накладываются друг на друга, образуя структуру данных. Для правильного анализа необходимо точно понимать, где начинается и заканчивается каждый из этих заголовков. Здесь на помощь приходят оффсеты — числовые значения, указывающие смещение в байтах относительно начала пакета. Например, размер заголовка Ethernet обычно составляет 14 байт, после чего следует IP-заголовок, длина которого обычно равна 20 байтам, а затем идет TCP- или UDP-заголовок.Парсинг сетевых пакетов внутри eBPF предполагает доступ к сырым байтам памяти, где хранится пакет.

Особенность работы в пространстве ядра заключается в невозможности использовать привычные структуры данных напрямую из-за ограничений и требований безопасности. Вместо этого программисты выпускают указатели на конкретные адреса памяти, ориентируясь на вычисленные оффсеты и определенный размер структур. Крайне важно при этом не выходить за пределы доступной области памяти пакета, иначе программа будет заблокирована eBPF верификатором, который служит гарантом целостности и безопасности системы.В контексте eBPF проверка границ памяти для безопасного считывания является обязательной. Это достигается с помощью функции проверки доступности памяти по адресу, определяемому как начало пакета плюс заданный оффсет и размер требуемой структуры.

Если размер структуры и оффсет выводят за пределы доступной памяти пакета, дальнейшее чтение блокируется, и программа завершает работу с ошибкой. Такой подход предотвращает любые попытки несанкционированного доступа к памяти и гарантирует стабильность системы даже при работе с потенциально поврежденными или злонамеренными пакетами.Конкретная реализация функции, которая возвращает безопасный указатель на структуру данных по оффсету, показывает, как важно учитывать длину запрашиваемой структуры и границы данных пакета. Подобная функция берет три параметра: контекст пакета, оффсет и тип структуры, после чего проверяет возможность безопасного считывания и, при успехе, возвращает указатель на структуру. Это позволяет на достаточно низком уровне эффективно и безопасно извлекать Ethernet, IP, TCP и UDP заголовки из пакетов.

Работа с eBPF и XDP (eXpress Data Path) открывает новые горизонты для сетевого анализа и управления трафиком. XDP — это высокопроизводительный механизм обработки пакетов, который позволяет запускать программы в пространстве ядра сразу после получения пакета на сетевой интерфейс. Это позволяет не только быстро анализировать трафик, но и принимать решения о дальнейших действиях с пакетом, например, пропускать, отбрасывать или перенаправлять его. Такое раннее вмешательство в сетевой поток минимизирует задержки и значительно увеличивает пропускную способность.Важной частью успешного применения этих технологий является правильная инициализация программ и их загрузка в ядро с помощью инструментов на языке Rust и библиотек, таких как Aya.

Rust обеспечивает безопасность памяти и средств на этапе компиляции, а Aya дает удобный интерфейс для создания, загрузки и управления eBPF-программами. В результате разработчики получают возможность создавать современные сетевые инструменты, применимые для построения фаерволов, систем обнаружения вторжений, счетчиков трафика и протокольных анализаторов.В процессе разработки необходимо учитывать, что разные протоколы используют разные поля и их размер. Например, размер IP-заголовка может варьироваться из-за опций, а TCP-заголовок может включать дополнительные данные (опции) и менять свою длину. Это требует динамического расчета оффсетов для корректного парсинга.

Соблюдение точности в вычислении смещений и проверке доступности данных снижает вероятность возникновения критических ошибок и отказов при работе сетевого стека.Другим важным аспектом является использование функций логирования и мониторинга, встроенных в eBPF-программы. Благодаря этому можно вести сбор статистики, анализировать аномалии или нештатные ситуации в потоке трафика без влияния на производительность всей системы. Логирующие сообщения помогают системным администраторам и разработчикам следить за происходящим в сетевом уровне и оптимизировать политики безопасности.Парсинг пакетов с помощью eBPF и XDP принимается за стандартное решение, когда необходимы высокопроизводительные механизмы обработки трафика с минимальным влиянием на общую работу системы.

![Wait Who's the New CEO of Commodore? • Let's Buy Commodore Part 2 [video]](/images/8E18CF4E-806D-4B74-B06B-FE986922155E)