AutoIt — это мощный инструмент для автоматизации действий пользователя в операционной системе Windows, который в течение многих лет завоевал доверие разработчиков благодаря простоте и возможностям без необходимости глубокого программирования. Однако по мере роста популярности языка и использования AutoIt в коммерческих и полулегальных проектах возникла необходимость обратного процесса — декомпиляции и деобфускации скриптов для анализа, модификации или снятия ограничений. Рассмотрим подробно, как происходит обратный процесс работы с AutoIt, с какими сложностями можно столкнуться, и какие инструменты для этого подходят лучше всего. По сути, речь идет о получении из исполняемых файлов (EXE), собранных из AutoIt-сценариев, исходных кодов, при этом снимаются всевозможные обфускации и защитные механизмы, препятствующие свободному просмотру и изменению кода. Сложности обратной разработки AutoIt связаны с несколькими факторами.

Во-первых, с версией AutoIt начиная с 3.2.5.1 разработчики отказались от официального средства декомпиляции — Exe2Aut, которое позволило бы с легкостью распаковывать готовые сборки в исходный текст. Вместо этого появились новые меры защиты: исходный код был предварительно скомпилирован в байт-код, дополнительно упакован с помощью UPX, зашифрован и усложнен примитивной обфускацией.

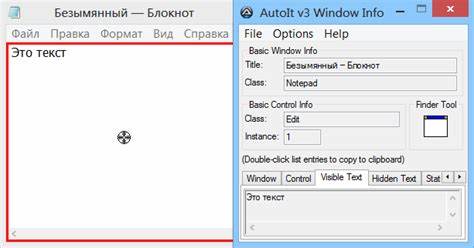

Все эти меры создают высокие барьеры для анализа и восстановления исходников. Во-вторых, используемые методы обфускации зачастую кастомные, что значительно затрудняет автоматическую деобфускацию, несмотря на наличие некоторых поддерживаемых средств, которые ориентируются на легендарный AutoIt3 Source Obfuscator от Jos van der Zande и другие популярные варианты. Однако именно благодаря растущему профессиональному сообществу есть возможность применение сторонних декомпиляторов с поддержкой современных версий и активным развитием. Одним из актуальных инструментов для декомпиляции и деобфускации AutoIt является myAutToExe, который доступен и поддерживается на GitHub. Этот проект может восстановить исходные файлы AU3 из EXE с сохранением большей части структуры исходного кода, с предварительной автоматической деобфускацией и распаковкой.

При этом myAutToExe содержит встроенную поддержку распознавания различных простых обфускаций и шифрований строк, что экономит огромное количестов времени и сил. В практике восстановления исходников из обфусцированных сценариев AutoIt встречается частая ситуация с криптографией строк. Скрипты используют специализированные функции, кодирующие текстовые константы в шестнадцатеричные кодировки или бинарные представления для усложнения чтения. Одна из распространенных техник — хранение строк в виде двухбайтовых шестнадцатеричных последовательностей, которые затем декодируются простой функцией-конвертером. Автоматическая утилита myAutToExe поддерживает восстановление и таких конструкций, однако в случае кастомных модификаций может понадобиться ручная интерпретация и написание скриптов, например на C# или Python, для конвертации закодированных данных в читаемый текст.

Другая популярная форма обфускации — множество вызовов EXECUTE() для выполнения динамически сформированного кода. Такие вызовы затрудняют статический анализ и формирование последовательной картины логики сценария. Для снятия подобных барьеров логики приходится комбинировать как автоматические средства, так и ручной анализ, восстанавливая значимые переменные и функции шаг за шагом. Особое внимание стоит уделить методам обхода триальных или пробных ограничений, введенных разработчиками программ, собранных на базе AutoIt. Вместо сложных систем лицензирования зачастую в скриптах предусмотрены проверки определенных условий, например, наличия зарегистрированного ключа или активации.

Путем анализа и успешного декомпилирования исходных кодов можно выявить ключевые переменные, отвечающие за статус регистрации, и заменить проверки на положительные значения либо полностью убрать уведомления об ошибках, что значительно расширяет возможности такой программы без повторной сборки. Практический опыт показывает, что после получения первоначально нефильтрованного исходного кода зачастую придется инвестировать значительное время в очистку кода от пасхаливания — фиктивных вызовов, пустых функций, многократного сохранения временных файлов и тому подобного, а также в переименование переменных для повышения удобочитаемости. Такие меры значительно облегчают последующую доработку и анализ. Профессионалы, занимающиеся реверс-инжинирингом AutoIt, постоянно разрабатывают и совершенствуют собственные деобфускаторы для преодоления уникальных и часто самодельных методов шифрования. Из-за того, что AutoIt изначально предполагался для автоматизации простых задач и был доступен даже новичкам, профессиональные шифровки долгое время отсутствовали, что давало хорошую почву для исследования и написания универсальных инструментов.

Важно понимать, что эти методы и инструменты существуют и применяются в первую очередь для образовательных целей и исследования защиты программного обеспечения. Применение подобного анализа к чужим разработкам без разрешения авторов может противоречить законам об интеллектуальной собственности и являться нарушением лицензионных соглашений. Поэтому проведение декомпиляции и деобфускации следует использовать строго в рамках дозволенного и этичного использования. Подводя итог, можно отметить, что обратная разработка AutoIt-скриптов, несмотря на сложности ентого процесса, достаточно хорошо решается современными инструментами вроде myAutToExe при сочетании с ручным анализом и написанием вспомогательных скриптов для декодирования сложных строк. Это позволяет не только восстанавливать исходный текст с потерянных проектов, но и успешно снимать всевозможные ограничения и лимиты в триальных приложениях без необходимости полной пересборки, что крайне ценно для специалистов по аудиту безопасности и разработчиков, желающих изучить механизмы защиты.

Дальнейшие перспективы в данной области связаны с развитием искусственного интеллекта и машинного обучения, которые могут помочь в автоматическом распознавании и декодировании обфусцированных фрагментов, а также с расширением экосистемы инструментов по работе с AutoIt. Благодаря обширному сообществу и открытости части решений, обратный AutoIt продолжает оставаться привлекательной и востребованной отраслью реверс-инжиниринга.