Сегодня мир кибербезопасности сталкивается с новыми, всё более изощрёнными угрозами, среди которых выделяется группа NightEagle – продвинутая постоянная угроза (APT), целью которой стали военный и технологический секторы Китая. Эта группа, также известная под обозначением APT-Q-95, вызывает серьёзную обеспокоенность экспертов благодаря использованию нулевого дня в Microsoft Exchange для проникновения в сеть жертв. Деятельность NightEagle впервые была обнаружена специалистами исследовательского подразделения QiAnXin RedDrip, которые с 2023 года фиксируют быстрые и точные атаки, причем инфраструктура угрозы постоянно меняется, что затрудняет её отслеживание и противодействие. Заметно, что атаки совершаются преимущественно в ночное время по пекинскому времени, что дало названию группе – "NightEagle", ассоциирующейся с охотой под покровом темноты и стремительностью хищной птицы. Основная цель NightEagle – сбор стратегической информации из передовых отраслей, таких как высокие технологии, полупроводники, квантовые разработки, искусственный интеллект и военные технологии.

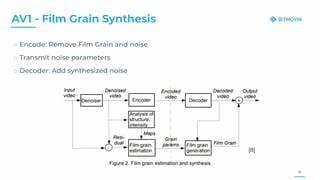

Точное таргетирование на такие критические направления делает действия группы особенно опасными как с точки зрения национальной безопасности Китая, так и для глобального технологического баланса. Методика, используемая NightEagle, основана на эксплуатации малоизвестной уязвимости нулевого дня в Microsoft Exchange Server. В частности, злоумышленники получили доступ к machineKey – ключу, который позволяет десериализовать объекты на сервере Exchange. Именно через этот механизм была внедрена вредоносная нагрузка в виде трояна, способного осуществлять удалённое чтение почтовых ящиков и проникновение в корпоративную сеть. Особое внимание заслуживает тот факт, что вредоносная программа доставляется через .

NET загрузчик, внедряющийся в службу Internet Information Services (IIS), что облегчает скрытное проникновение и управление заражёнными серверами. Исследователи QiAnXin также выявили использование модифицированной версии утилиты Chisel, разработанной на языке Go. Эта программа применяется для организации туннелирования и обеспечивает злоумышленникам «пробитие» внутрь корпоративной сети через подключённый сквозной прокси-сервер (SOCKS), работающий на порту 443 – стандартном порту HTTPS, что усложняет обнаружение и блокировку трафика. Помимо изменения исходного кода Chisel и жёстко заданных параметров подключения, злоумышленники настроили задачу в планировщике Windows на запуск утилиты каждые четыре часа, поддерживая постоянное и стабильное соединение с командно-контрольным сервером. Это свидетельствует о высоком уровне автоматизации и тщательном планировании кибератак NightEagle.

Информационные технологии китайских государственных и частных организаций становятся объектом целенаправленных кибершпионских операций со стороны данной группы, что вызывает серьёзное беспокойство в отрасли кибербезопасности. Наличие быстро меняющейся инфраструктуры и продвинутых средств маскировки делают NightEagle угрозой не только локального, но и глобального масштаба. Несмотря на заявления компании Microsoft о том, что на момент публикации расследование продолжается и новых уязвимостей официально не подтверждено, деятельность группы демонстрирует, насколько уязвимым остаётся программное обеспечение, особенно в критически важных для бизнеса и безопасности сферах. Причина заключается не только в наличии технических уязвимостей, но и в недостаточной скорости реакции на появление и распространение эксплойтов, что оставляет широкое поле для деятельности злоумышленников. Интересно, что специалисты QiAnXin предположили, что группа NightEagle может иметь связи с Северной Америкой, основываясь на временных интервалах её активности, совпадающих с ночными часами по пекинскому времени.

Это добавляет политический и геополитический контекст в анализ атак, поднимая вопросы о межгосударственном кибершпионаже и стратегическом соперничестве в цифровом пространстве. Эксперты по кибербезопасности подчёркивают, что борьба с подобными APT-группами требует комплексного подхода. В первую очередь, необходимы постоянный мониторинг сетевой инфраструктуры, регулярное обновление серверного программного обеспечения и внедрение многоуровневых средств обнаружения вредоносных активностей. Современные средства анализа поведения и искусственный интеллект становятся незаменимыми инструментами для своевременного обнаружения сложных угроз. Кроме технических мер напрямую связан с этим аспект повышение культуры безопасности в организациях – обучение сотрудников, правильная настройка политик доступа и внедрение практик минимизации прав, что существенно снижает вероятность успешного проникновения и распространения вредоносного ПО.

В свете информации о NightEagle, организации, особенно в сферах обороны и передовых технологий, должны пересмотреть свои стратегии киберзащиты и риск-менеджмента, учитывая растущую активность и изощрённость китайских, а также международных кибершпионских структур. Подобные группы не ограничиваются одной уязвимостью или техникой, они постоянно развиваются, адаптируются и комбинируют различные методы для обхода современных защитных систем. Всестороннее понимание и анализ их тактик, техник и процедур (TTP) становится ключом к эффективному противодействию. В итоге, кейс NightEagle иллюстрирует важность бдительности и сотрудничества между государственными и частными секторами в обеспечении кибербезопасности. Он подчёркивает необходимость постоянных исследований, обмена информацией и внедрения проактивных стратегий защиты, чтобы сдерживать угрозы, исходящие от продвинутых и хорошо финансируемых групп, стремящихся к краже интеллектуальной собственности и чувствительных данных.

Только совместные усилия специалистов, разработчиков программного обеспечения и организаций смогут противостоять современным вызовам в цифровой сфере, обеспечивая безопасность и устойчивость критически важных инфраструктур и национальных интересов.