Недавние исследования компаний в области кибербезопасности, включая Microsoft, выявили новый вариант вредоносного ПО XCSSET, который направлен на пользователей операционной системы macOS. Это ПО представляет собой серьезную угрозу, особенно для тех, кто активно участвует в криптовалютных операциях. В данной статье мы детально рассмотрим, как именно XCSSET крадет криптовалюту, какие методы использует и как можно защитить свои данные от данного вредоносного ПО. Что такое XCSSET? XCSSET — это вредоносное ПО, которое впервые было обнаружено в 2020 году и с тех пор претерпело множество изменений. Эта версия предназначена для кражи личных данных, паролей и, что особенно опасно, криптовалюты у пользователей Mac.

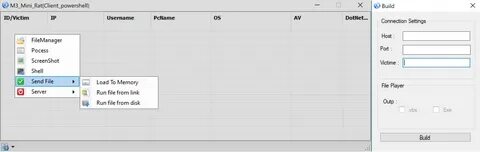

Вредоносное ПО может заражать машину через компрометированные приложения и сайты, и, как правило, скрывается под видом безобидных файлов и программ. Как XCSSET крадет криптовалюту? XCSSET использует несколько технологий и тактик для кражи криптовалюты. Одной из главных особенностей этого вредоносного ПО является его способность шпионить за действиями пользователя. Оно может отслеживать, когда пользователь открывает криптовалютные кошельки или биржи, и перехватывать вводимые пароли и адреса. Вот несколько основных методов, которые XCSSET применяет для кражи средств: 1.

Куки и локальное хранение: Вредоносное ПО может захватывать куки-файлы и данные локального хранения, что позволяет ему получить доступ к сессиям без необходимости вводить пароли. 2. Подмена содержимого: При посещении определенных криптовалютных платформ, XCSSET может менять отображаемое содержимое, переадресовывая пользователя на мошеннические сайты, что позволяет злоумышленникам красть средства в процессе. 3. Криптожурналирование: Вредоносное ПО может также записывать ваши действия на экране или копировать всё, что вы вводите в форме.

Как распознать заражение XCSSET? Распознавание XCSSET может быть непростой задачей, поскольку это ПО маскируется под обычные приложения и может вести себя незаметно. Однако, есть несколько признаков, на которые стоит обратить внимание: - Замедление работы системы. - Непредназначенные уведомления или поп-апы. - Неизвестные приложения, установленные на вашем устройстве. - Изменения в браузере, такие как новые расширения, которые вы не устанавливали.

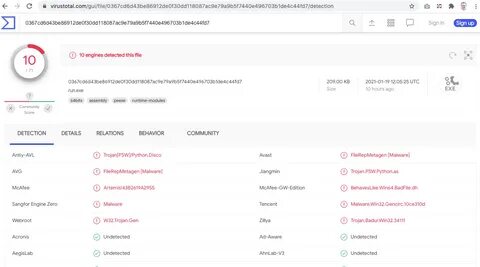

Если вы заметили что-либо из перечисленного, рекомендуется немедленно предпринять меры для удаления вредоносного ПО. Методы защиты от XCSSET Чтобы защитить свои данные и криптовалюту от XCSSET и других вредоносных программ, следуйте этим рекомендациям: 1. Используйте антивирусное ПО: Убедитесь, что у вас установлено и обновляется надежное антивирусное ПО, способное обнаруживать и удалять вредоносные программы, включая XCSSET. 2. Обновляйте системы и приложения: Регулярное обновление операционной системы macOS и приложений поможет вам закрыть уязвимости, которые могут быть использованы злоумышленниками.

3. Будьте осторожны при установке программ: Загружайте ПО только с официальных сайтов и проверенных источников, избегайте установку приложений из сторонних источников, так как они могут быть заражены. 4. Отключайте ненужные расширения браузера: Проверьте расширения в вашем браузере и отключите те, которые вы не устанавливали или которые выглядят подозрительно. 5.

Используйте многофакторную аутентификацию: Включите многофакторную аутентификацию для своих криптовалютных кошельков и учетных записей, чтобы добавить дополнительный уровень безопасности. 6. Обучайте себя и вашу команду: Понимание основных принципов кибербезопасности может значительно снизить риск заражения. Regularly educate yourself and your team on how to recognize phishing attempts, suspicious emails and other potential threats. Заключение XCSSET представляет собой серьезную угрозу для пользователей macOS, особенно тех, кто занимается криптовалютами.

Понимание методов работы этого вредоносного ПО и способов защиты может помочь вам обезопасить ваши активы. Настоятельно рекомендуется быть бдительными и постоянно обновлять свои знания в области кибербезопасности, чтобы минимизировать риски и защитить свои данные в условиях современного цифрового мира.