В последние годы киберпреступность активно развивается, и особое внимание хакеров привлекает финансовый сектор, а именно криптовалютные платформы. Российские пользователи и специалисты по безопасности все чаще становятся свидетелями сложных атак, и одной из новых угрожающих тенденций стала деятельность северокорейской хакерской группировки, использующей инновационные методы для проникновения в информационные системы крупных криптовалютных компаний. Недавние исследования специалистов Cisco Talos выявили, что злоумышленники распространяют вредоносное программное обеспечение, замаскированное под этап процесса трудоустройства. Этот подход выглядит как обычная программа найма сотрудников, но на самом деле служит для установки шпионского ПО на компьютеры соискателей, работающих в блокчейн-стартапах и криптовалютных компаниях. Главным ориентиром злоумышленников являются специалисты из Индии, обладающие знаниями и опытом в криптовалютной отрасли, что связано с активным развитием этого сектора в стране.

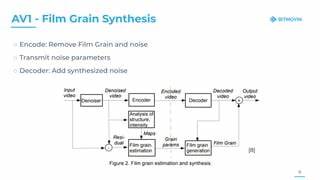

Атака начинается с создания высококачественных поддельных сайтов крупных игроков криптовалютного рынка – таких, как Coinbase, Robinhood и Uniswap. Эти порталы предлагают пользователям проверить свои навыки через технические тесты, чем и заманивают цель. На этом этапе жертва вводит личные данные, а после выполнения тестов её просят скачать и установить фиктивные видеодрайверы. Для скачивания и запуска вредоносного кода используется простая команда, которую пользователь должен ввести в командную строку, что позволяет скрытно загрузить RAT (Remote Access Trojan – троян удалённого доступа), разработанный на языке Python. Полученный вредоносный файл упакован в ZIP-архив, который состоит из переименованного интерпретатора Python (nvidia.

py), Visual Basic скрипта для распаковки и нескольких основных модулей, обеспечивающих сохранение присутствия на устройстве, сбор системной информации, передачу файлов, удалённый доступ к командной строке и кражу данных из браузерных расширений. Установленный троян собирает информацию о ваших аккаунтах – к примеру, логины, сессионные куки, данные из криптокошельков, включая MetaMask, Phantom, TronLink и даже менеджеры паролей вроде 1Password. Все данные передаются злоумышленникам через HTTP-соединение с использованием устаревшего и слабого шифрования RC4, что однако не уменьшает риска компрометации. Характерно, что новая версия вредоносного ПО, называемая PylangGhost, является Python-вариацией ранее известного GolangGhost, ориентированного на системы Windows; при этом версия GolangGhost всё ещё активна и нацелена преимущественно на устройства macOS. По стилю кода и структуре исследователи пришли к выводу, что обе версии написаны одной и той же группой, известной под именем Famous Chollima — киберподразделением, связанным с Северной Кореей и ответственным за ряд предыдущих атак в мире криптовалют и финансовых технологий.

Используя подложные порталы, злоумышленники тщательно маскируют свои действия, что затрудняет обнаружение обмана, а технически подкованные жертвы могут и не подозревать, что участвуют в масштабной операции кражи данных. Особенную опасность представляет то, что заражение сразу отдельных сотрудников не свидетельствует о внутреннем взломе компании, однако даёт хакерам потенциальный доступ к инфраструктуре фирм с помощью украденных учётных данных и сессионных токенов. Это серьёзная прямая угроза безопасности крупных блокчейн-платформ и стартапов, чьё будущее зависит от доверия пользователей к защите их цифровых активов и информации. Современные методы проникновения подчеркивают необходимость повышенного внимания к информационной безопасности, особенно в контексте подбора кадров. Юридические и технические отделы компаний обязаны контролировать процесс приёма на работу, в том числе тщательно проверять подлинность используемых ресурсов и содержимого, связанного с собеседованиями и заданиями для кандидатов.

Для защитных мер следует настороженно относиться к просьбам вводить команды в терминал, скачивать файлы из непроверенных источников и предоставлять доступ к рабочим устройствам без дополнительной верификации. Особое внимание необходимо уделять использованию современных систем обнаружения вредоносного ПО, обновлению антивирусных баз и проведению аудита сетевой активности внутри компании. Пользователям, претендующим на позиции в криптоиндустрии, стоит соблюдать осторожность при трудоустройстве, проявлять внимательность к деталям и проверять подлинность сайтов работодателей и заданий, не устанавливать программное обеспечение непроверенного происхождения. В условиях постоянного роста угроз кибербезопасности именно комплексный подход — образование сотрудников, технологические решения и проактивный мониторинг — способен обеспечить должный уровень защиты и предотвратить крупномасштабные утечки данных и финансовые потери. Северокорейские хакерские группировки умеют адаптироваться и используют современные технологии, превращая человеческий фактор в уязвимое звено для проведения атак.

Поэтому комбинация технических мер и повышения осведомленности пользователей — залог минимизации рисков. Важно понимать, что борьба с такими угрозами – это не разовое усилие, а постоянный процесс, требующий совместных усилий компаний, специалистов по безопасности и самих пользователей. Только так можно сохранить целостность и стабильность развивающейся индустрии криптовалют, которая продолжает играть ключевую роль в мировой экономике.