В современную эпоху цифровых технологий безопасность информации становится все более важной. Особенно это касается разработчиков программного обеспечения, которые регулярно взаимодействуют с различными репозиториями кода и сервисами распространения пакетов. PyPI.org, являясь официальным репозиторием Python, пользуется огромной популярностью среди специалистов и энтузиастов по всему миру. Однако вместе с ростом популярности и значимости платформы растут и риски, связанные с киберугрозами.

Одной из таких серьезных проблем стала недавняя фишинговая атака, направленная на пользователей PyPI.org. Расскажем подробнее о том, что произошло, как распознать угрозу и что нужно делать, чтобы обезопасить свои данные и проекты. История возникновения атаки началась с рассылки мошеннических писем, явно имитирующих официальный контакт со стороны платформы PyPI. Пользователям приходили уведомления с просьбой подтвердить свои электронные адреса для якобы проведения регламентных проверок в целях повышения безопасности.

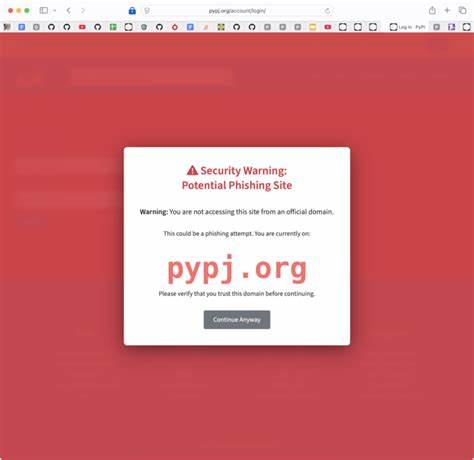

В письмах содержалась ссылка на сайт с адресом, который выглядел очень похоже на оригинальный PyPI — вместо привычного pypi.org использовался искаженный домен pypj.org, где буква «i» заменена на похожую по форме букву «j». Для неподготовленного глаза этот мелкий нюанс мог остаться незамеченным. Основная цель злоумышленников заключалась в том, чтобы заставить пользователей ввести свои учетные данные на фальшивом сайте.

В результате атакующие получали полный доступ к аккаунтам разработчиков, что открывало двери к возможной загрузке вредоносных пакетов, потере контроля над опубликованным программным обеспечением и даже компрометации доверия со стороны сообщества. Внимательное изучение фишингового письма и поддельного сайта выявляло характерные признаки подделки. Например, на фальшивом портале некоторые ссылки, такие как donate.pypj.org, были нерабочими, что указывало на неполную подготовку мошенников.

Кроме того, сертификат безопасности домена, хотя и присутствовал, был выдан Google, что вызывает подозрения, ведь официальный PyPI использует собственные надежные сертификаты. Реакция сообщества не заставила себя ждать. Многие разработчики и пользователи PyPI быстро обозначили проблему на форумах и в социальных сетях, призывая не переходить по сомнительным ссылкам и внимательнее проверять адресную строку браузера перед вводом личных данных. Также была рекомендована жалоба на фишинговый сайт через официальные каналы Google Safe Browsing, направленная на оперативное блокирование опасного ресурса. Стоит отметить, что подобные фишинговые атаки далеко не новы и регулярно встречаются в разных сферах интернет-безопасности.

Однако для разработчиков Python, которым доверяют миллионы пользователей по всему миру, подобные инциденты несут особую угрозу. Потеря контроля над репозиторием или аккаунтом может привести к постановке под угрозу всего пользовательского сообщества через распространение поддельных пакетов с вредоносным кодом. Как же защитить себя от подобных угроз? Во-первых, всегда стоит внимательно проверять адреса веб-сайтов и особенно будьте осторожны с письмами, которые требуют срочных действий и перехода по ссылкам. Если сомневаетесь в подлинности сообщения, лучше вручную ввести адрес официального сайта PyPI в адресную строку и проверить уведомления в личном кабинете. Во-вторых, на аккаунтах рекомендуется использовать двухфакторную аутентификацию, что значительно снижает риск несанкционированного доступа даже при компрометации пароля.

Кроме того, полезно следить за официальными анонсами и предупреждениями от Python Software Foundation и администрации PyPI. Всегда проверяйте, были ли представители платформы уведомляли пользователей о необходимости обновления данных или проведении специальных процедур. Если поступает сомнительное письмо с просьбой подтвердить что-либо, разумнее всего связаться с поддержкой или обратиться к проверенным источникам информации. Для организаций, которые активно используют PyPI-пакеты в своих проектах, рекомендуется внедрять внутренние политики безопасности и регулярно проверять поставляемый код на наличие подозрительных изменений. Автоматизированные инструменты анализа зависимостей и контроль целостности пакетов помогут своевременно выявить подозрительную активность.

В конечном итоге, фишинговая атака на PyPI.org — это серьезное предупреждение для всего сообщества разработчиков о необходимости уделять безопасность первоочередное внимание. Современные киберугрозы становятся все изощреннее и требуют высокой бдительности. Следует помнить, что безопасность начинается с каждого пользователя: осознанное взаимодействие с цифровыми сервисами, внимательность и использование многоуровневых мер защиты способны предотвратить возможные неприятности. Обеспечение безопасности аккаунтов на PyPI — не только личная ответственность, но и вклад в устойчивое развитие всей экосистемы Python.