Современный мир технологий постоянно сталкивается с новыми киберугрозами, среди которых особое место занимают вымогательские программы. В 2025 году специалистами компании ESET была обнаружена новая разновидность вредоносного ПО под названием HybridPetya. Этот вымогатель примечателен тем, что способен обходить механизм Secure Boot, реализованный в современных платформах UEFI, - одной из ключевых технологий защиты загрузочного процесса операционной системы Windows и других ОС. HybridPetya вызывает опасения как пример развития угрожающих технологий и использования сложных эксплуатаций для взлома систем. ИТ-эксперты отмечают, что HybridPetya является своеобразным гибридом, сочетающим черты и методы якобы известных вредоносов Petya и NotPetya, которые в 2016-2017 годах стали причиной масштабных атак по всему миру.

Однако авторы HybridPetya значительно продвинулись дальше, внедрив новые возможности, в частности использование уязвимости CVE-2024-7344, позволяющей обходить Secure Boot для установки вредоносных компонентов непосредственно в системный раздел EFI. Существенное значение имеет факт, что Secure Boot был разработан для защиты загрузочного процесса от запуска неподписанного или измененного кода. Это важный барьер, призванный останавливать загрузку вредоносных буткитов и другой низкоуровневой вредоносной активности. Разработка HybridPetya с использованием уязвимости CVE-2024-7344 открывает новую эру угроз, поскольку эксплоит позволяет попасть в "сердце" системы до загрузки операционной системы, тем самым минимизируя возможности обнаружения и удаления вируса при обычных методах. В техническом плане HybridPetya начинает атаку с проверки, установлен ли на атакуемой машине UEFI с табличной разметкой GPT.

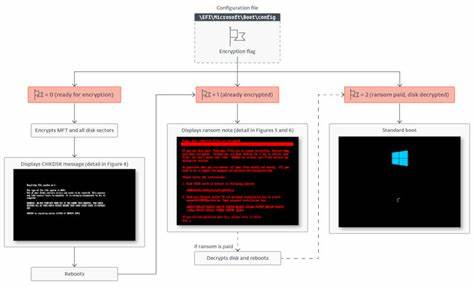

Это критично, поскольку этот тип конфигурации поддерживает необходимую инфраструктуру для модификации системного раздела EFI, где сохраняются файлы загрузчика и другие важные компоненты. После подтверждения подходящей конфигурации HybridPetya размещает в системном разделе EFI несколько ключевых файлов. В пакет входят модифицированный загрузчик, резервный загрузчик, конфигурационные файлы, контейнер с нагрузкой эксплоита и файл состояния, отслеживающий прогресс атаки. Особенность подхода состоит в том, что оригинальный загрузчик Windows не удаляется, а сохраняется на случай, если жертва решит оплатить выкуп. Это поведение характерно для надежного вымогателя и помогает злоумышленникам демонстрировать видимость возможности восстановления доступа к системе.

После установки вредоносного кода HybridPetya инициирует системную ошибку BSOD с поддельным сообщением об ошибке и принудительной перезагрузкой ПК. При следующем включении машины вредоносное ПО активируется до загрузки ОС, обеспечивая полный контроль над системой в начальной фазе загрузки. HybridPetya специализируется на шифровании части файловой системы, а именно таблицы размещения файлов MFT, используя алгоритм Salsa20 совместно с nonce для создания надежного шифрования. При этом пользователю показывается имитация работы системного обслуживания CHKDSK, что фактически вводит в заблуждение и задерживает обнаружение атаки. После завершения шифрования происходит повторная перезагрузка, по окончании которой пользователю демонстрируется вымогательское сообщение с требованием выплаты выкупа в размере приблизительно 1000 долларов США в биткоинах.

Интересно отметить, что при оплате жертва получает 32-символьный ключ, который вводится в интерфейсе вымогателя и позволяет расшифровать MFT, восстановить оригинальный загрузчик и вернуть контроль над компьютером. Несмотря на это, на данный момент указанный биткоин-кошелек практически пуст, что может указывать на экспериментальный характер HybridPetya или ограниченный распространенный этап тестирования злонамеренного ПО. Эксперты предупреждают, что хотя HybridPetya пока не был замечен в крупных атакующих компаниях, потенциальная угроза чрезвычайно высока. Основная опасность заключается в том, что вирус задействует уязвимость, исправленную лишь в январе 2025 года в обновлениях безопасности Microsoft. Следовательно, все устройства без последних апдейтов остаются уязвимыми к эксплуатации и заражению.

Это подчеркивает важность своевременного обновления системных компонентов, особенно критической инфраструктуры вроде UEFI и Secure Boot. В контексте кибербезопасности появление HybridPetya поднимает ряд важных вопросов. С одной стороны, уязвимость CVE-2024-7344 демонстрирует, что даже системы с современными мерами защиты могут быть скомпрометированы через легитимные подписанные приложения, используемые в сторонних инструментах восстановления. С другой стороны, используемый HybridPetya подход указывает на необходимость усиленного мониторинга низкоуровневой активности, а также развития механизмов защиты загрузочного процесса и проверки цепочки доверия для UEFI. Для защиты от подобных угроз рекомендуется регулярно устанавливать обновления безопасности от производителя ОС и аппаратного обеспечения, особое внимание уделять настройкам Secure Boot, включая запрет на запуск неподписанных UEFI-приложений.

Не следует использовать сомнительные сторонние утилиты для восстановления системы без тщательной проверки их источников и целостности. В корпоративных сетях следует внедрять системы мониторинга аппаратных и программных компонентов, способных обнаруживать нестандартные изменения EFI-раздела и загрузчиков. На данный момент индикаторы компрометации, связанные с HybridPetya, уже опубликованы на GitHub, что позволяет специалистам по безопасности отслеживать признаки заражения и разрабатывать контрмеры. Итогом работы исследователей является не только идентификация угрозы, но и стимулирование безопасности UEFI-интерфейсов и загрузочных механизмов в целом. В заключение, HybridPetya можно рассматривать как показательный пример эволюции вредоносного ПО.

Он объединяет традиционные техники вымогательства с новейшими способами обхода защит систем, что заставляет экспертов постоянно совершенствовать методы обнаружения и предотвращения атак. Повышение осведомленности, применение современного антивирусного ПО, регулярное обновление и бдительность пользователей и системных администраторов остаются ключевыми факторами противодействия. В мире постоянных киберугроз HybridPetya - серьезный сигнал к тому, что защита современных систем требует комплексного подхода и оперативного реагирования на обнаруживаемые уязвимости, чтобы предотвратить возможные последствия атак, угрожающих полной потере данных и безопасности пользователей. .