В современном цифровом мире киберугрозы продолжают эволюционировать, становясь всё более изощрёнными и опасными. Одной из таких угроз является активная деятельность группы Storm-2603, успешно эксплуатирующей уязвимости популярной корпоративной платформы Microsoft SharePoint для внедрения вредоносного программного обеспечения, в том числе опасного шифровальщика Warlock. Данная тактика представляет серьёзную угрозу для компаний, чьи системы не были своевременно обновлены и защищены. Microsoft недавно опубликовала подробный отчёт, раскрывающий масштаб использования уязвимостей, известных как CVE-2025-49706 и CVE-2025-49704, которые позволяют злоумышленникам проводить атаку на серверы SharePoint, обходя стандартные меры безопасности. Уязвимость CVE-2025-49706 связана с технологиями подделки запроса, в то время как CVE-2025-49704 предоставляет возможность удалённого исполнения кода.

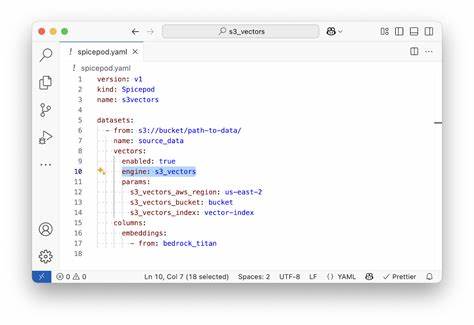

Обе они активно используются группой Storm-2603 для проникновения в инфраструктуру жертв и последующего развертывания вредоносного веб-сценария spinstall0.aspx. Процесс атаки начинается с получения первоначального доступа, после чего злоумышленники используют процесс w3wp.exe – служебный процесс, ответственный за работу SharePoint – для выполнения команд на заражённом сервере. Злоумышленники запускают команды для сбора информации, выявления прав доступа и системных настроек, что помогает им точно определить, с какими данными и пользователями они имеют дело.

Дальнейшие действия включают применение cmd.exe и пакетных сценариев для продвижения атаки вглубь корпоративной сети. Storm-2603 активно использует системный процесс services.exe, модифицируя реестр Windows, чтобы отключить защитные механизмы Microsoft Defender. Это позволяет скрывать вредоносные действия и дольше сохранять контроль над заражёнными системами.

Кроме того, для закрепления доступа злоумышленники создают запланированные задания и вносят изменения в компоненты веб-службы IIS, где размещают подозрительные .NET сборки. Такая тактика обеспечивает им долговременный доступ, даже если администрация пытается устранить уязвимости или удалить вредоносное ПО. Изучение методов атак Storm-2603 показывает, что среди используемых инструментов присутствует Mimikatz, который позволяет похищать учётные данные, добывая их напрямую из памяти системы через Local Security Authority Subsystem Service (LSASS). Кража учётных данных даёт злоумышленникам возможность перемещаться по сети с помощью легитимных средств, таких как PsExec и набор инструментов Impacket, что значительно усложняет своевременное обнаружение атаки.

Финальной фазой атаки является распространение вымогателя Warlock по всей заражённой сети. Злоумышленники модифицируют групповые политики, чтобы масштабировать поражение систем и обеспечить максимальный ущерб. Warlock относится к категории особо опасных программ, способных зашифровывать критичные файлы и требовать выкуп за восстановление доступа, что приводит к значительным финансовым и репутационным потерям для организаций. В свете выявленных угроз специалисты по кибербезопасности настоятельно рекомендуют компаниям обновлять свои SharePoint серверы до последних поддерживаемых версий и своевременно применять все доступные патчи безопасности. Очень важно правильно настроить и активировать интерфейс Antimalware Scan Interface (AMSI), который повышает уровень защиты при обнаружении вредоносных скриптов и команд.

Использование современных средств обнаружения и предотвращения угроз, таких как Microsoft Defender for Endpoint или аналогичные продукты, позволяет повысить уровень безопасности и оперативно реагировать на попытки взлома. Помимо технических мер, серьёзное внимание уделяется административным процедурам: целесообразно регулярно менять ключи ASP.NET машинных компонентов и перезагружать службы IIS на всех серверах, что помогает минимизировать риски сохранения доступа злоумышленников после обновления систем. Расследования ведущих компаний по кибербезопасности – таких как ESET, Check Point Research, WithSecure и Fortinet FortiGuard Labs – подтверждают, что атаки ToolShell, связанные с эксплойтами SharePoint, получили широкое распространение во всём мире. Соединённые Штаты, Великобритания, страны Европы являются основными зонами риска, наряду с правительственными организациями и крупными корпорациями из различных секторов экономики.

Особое внимание уделяется инструментам атаки, таким как Godzilla и GhostWebShell – веб-оболочкам, позволяющим злоумышленникам сохранять присутствие в системе, выполнять команды и обходить средства защиты. Также обнаружен вредоносный инструмент KeySiphon, способный похищать ключи шифрования и данные, необходимые для подделки аутентификации, что значительно усложняет защиту системы. Важно понимать, что использование атакующих уязвимостей в Ivanti EPMM и других компонентах расширяет набор методов компрометации, и требует от специалистов по информационной безопасности комплексного подхода к управлению уязвимостями и мониторингу сетевой активности. На фоне сложившейся ситуации отечественным и международным компаниям следует не только усилить технические меры, но и организовать эффективные планы реагирования на инциденты. Быстрый обмен информацией о новых угрозах, обучение сотрудников, внедрение передовых решений по обнаружению аномалий и регулярное тестирование процедур реагирования помогут минимизировать ущерб от подобных атак.

Группа Storm-2603 демонстрирует высокий уровень подготовки и целенаправленность в своих действиях, сочетая сложные технические приемы с эксплуатацией известных уязвимостей и инструментов для скрытного перемещения и сохранения контроля над системами. Только системный и проактивный подход к обеспечению кибербезопасности сможет противостоять современным угрозам шифровальщиков и обеспечить сохранность критичных инфраструктурных ресурсов.