В современном мире разработки программного обеспечения вопросы безопасности становятся все более актуальными. С ростом числа уязвимостей, связанных с неправильно реализованной логикой проверки прав доступа, разработчики активно ищут методы, которые позволят минимизировать ошибки и упростить создание надежных сервисов. Один из таких методов - обеспечение безопасности через намеренное дублирование, или как его еще называют intentional redundancy. Этот подход помогает не только повысить уровень защиты, но и сделать работу с API более безопасной по умолчанию. Когда создается сервис, основная задача - обеспечить корректное управление доступом к ресурсам.

Казалось бы, одна простая функция должна удалять фото, при этом проверять, принадлежит ли данный объект конкретному пользователю. Проблема возникает в том, что разработчик может легко пропустить проверку прав, что приводит к серьезным уязвимостям. Классический пример уязвимости выглядит так: есть функция deletePhoto, которая принимает уникальный идентификатор фотографии и удаляет ее без дополнительной проверки. В этом случае, если злоумышленник получает ID фото, он может удалить любую фотографию, что абсолютно неприемлемо для безопасности приложений. Помимо вреда пользователям, такие пробелы напрямую наносят ущерб репутации компании.

Попытки решить эту задачу обычно сводятся к реализации промежуточного программного обеспечения - middleware, которое проверяет авторизацию до передачи запроса к основной функции. Однако чем сложнее становится middleware, тем выше вероятность ошибок в нем. К тому же, этот слой часто трудно поддерживать, он может запутываться в многочисленных правилах, и иногда разработчики обходят его, забывая о важности проверки. Здесь на помощь приходит идея намеренного дублирования. Чтобы понять суть, представим, что функция удаления фото принимает не только идентификатор, но и объект пользователя, который претендует на удаление.

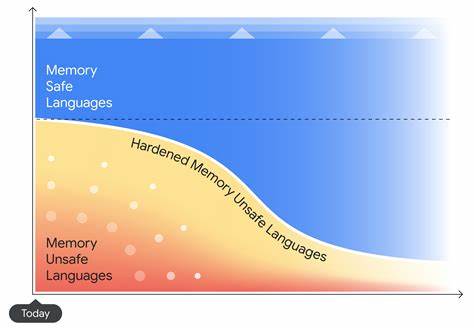

Формально такое решение кажется избыточным, ведь ID фотографии уникальным образом указывает на владельца, и можно было бы извлечь его внутри самой функции. Но именно в этом и заключена сила этого метода - функция уже требует, чтобы ей предоставили пользователя, тем самым вынуждая вызывающего разработчика предоставить правильный контекст. Этот подход не только снижает вероятность пропуска проверки прав доступа, но и заставляет API вести себя по-другому: теперь функция fails closed, то есть по умолчанию она запрещает операцию, если проверка прав не прошла успешно. Раньше же функция была "fail open" - разрешала операцию без условий. Такой переход является ключевым в обеспечении безопасности.

Пример на языке Go весьма ярко иллюстрирует этот подход. Вместо простой функции DeletePhoto(id string) реализуется DeletePhoto(id string, owner *User), где owner - пользователь, который должен владеть фотографией. При вызове этого метода разработчик уже вынужден обращаться к контексту запроса для получения пользователя и передавать его дальше. Таким образом, ответственность за контроль безопасности ложится на единственную точку - функцию удаления, а не на каждого клиентского разработчика. Еще одним преимуществом этого подхода является его универсальность.

Он не зависит от конкретного языка программирования или архитектуры. В основе лежит простое правило - дублировать ключевую информацию, которая гарантирует проверку безопасности. Это может быть реализовано на уровне API, базы данных или сервисного слоя. Рассмотрим, к примеру, SQL-запрос. Типичный пример простой операции удаления фотографии выглядит как DELETE FROM photos WHERE id = ?.

Однако для безопасного API этот запрос можно изменить, добавив условие удаления только для конкретного владельца: DELETE FROM photos WHERE id = ? AND owner_id = ?. Такой подход усиливает безопасность, позволяя базе данных самостоятельно отсекать попытки удаления чужих данных. Внедрение намеренного дублирования требует дисциплины и понимания со стороны команды разработчиков. Иногда возникает соблазн убрать избыточные аргументы, считая их лишними и затрудняющими код. Однако выгода в безопасности перевешивает небольшой дискомфорт.

Более того, такие API снижают количество багов и инцидентов, связанных с безопасностью, что сказывается на времени разработки и поддержке проекта. В эпоху, когда искусственный интеллект и большие языковые модели (LLM) все активнее участвуют в написании кода, создание безопасных API становится особенно актуальным. Автоматизированный кодогенератор или младший разработчик зачастую действует только на основе локальной информации, забывая учесть контекст безопасности. API, которые требуют явных данных для проверок и не позволяют обойти защиту, значительно облегчают создание надежного программного обеспечения. Конечно, метод намеренного дублирования не является панацеей.

Он лишь часть комплексного подхода к безопасности. Необходимо использовать его совместно с другими стратегиями, такими как аудит логов, многослойная авторизация, мониторинг активности, стандарты шифрования и регулярное тестирование кода. Главное преимущество intentional redundancy - это способность сделать безопасность встроенной по умолчанию, а не дополнительной опцией, которую легко пропустить. Это меняет парадигму безопасности с реактивной на проактивную. Безопасность перестает быть головной болью для каждого отдельного разработчика и становится свойством API, реализованного профессионально и осознанно.

Этот подход способен значительно сократить количество инцидентов, связанных с нарушением доступа, а значит, повысить доверие пользователей и защитить репутацию компании. Именно поэтому intentional redundancy заслуживает внимания и включения в лучшие практики современного программирования. Подводя итог, можно сказать, что намеренное дублирование - это простой, но мощный инструмент повышения безопасности приложений. Он не требует сложных технологий и тяжелой архитектуры, а лишь переосмысления того, как мы проектируем интерфейсы и функции. В экосистеме, где надежность и безопасность становятся важнейшими критериями качества, этот метод представляет собой стратегическое преимущество и надежную защиту от человеческих ошибок.

.