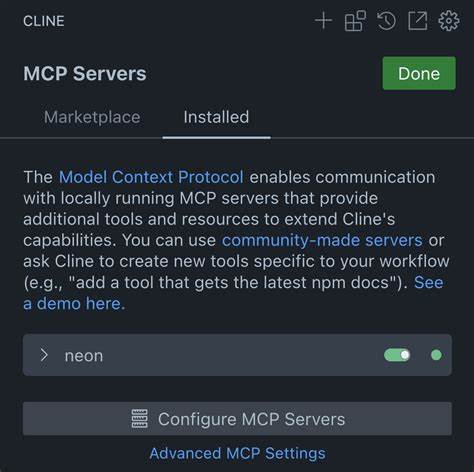

В последние годы облачные и серверлес платформы для управления базами данных стремительно развиваются, предлагая пользователям широчайшие возможности для автоматизации, масштабирования и управления данными. Neon DB — это одна из таких современный платформ, которая предлагает полностью управляемую серверлес систему PostgreSQL с разделением вычислительных ресурсов и хранилища. Благодаря таким функциям, как автоскейлинг, возможность создания веток и моментальное восстановление, Neon DB завоевала популярность среди разработчиков и предприятий. Тем не менее, как и любые высокотехнологичные решения, Neon DB подвержена определённым рискам безопасности. Недавний инцидент с эксплуатацией уязвимости в системе MCP (Managed Compute Platform) Neon DB показал, насколько важно уделять внимание новым угрозам и своевременно запускать защитные механизмы.

В данной статье рассматривается детальное описание инцидента, его последствия, а также способы предотвращения подобных атак с помощью актуальных инструментов защиты, таких как Tramlines. Neon DB MCP: архитектура, возможности и потенциальные угрозы Neon MCP представляет собой официальный серверный модуль, интегрированный с Neon DB, предоставляющий широкий набор инструментов для управления базами данных через API-интерфейсы и средства автоматизации. Особенность MCP заключается в разделении ответственности между хранением данных и вычислениями, а также в поддержке множества функций, упрощающих сложные агентовые рабочие процессы с базой данных. Однако набор мощных инструментов и возможность исполнять запросы SQL удаленно делают MCP потенциальной мишенью для злоумышленников. Основная опасность заключается в том, что некоторые инструменты MCP позволяют выполнять операции изменения состояния — например, создавать, обновлять или удалять записи.

Если несанкционированному пользователю удается получить доступ к данным инструментам, возникает угроза модификации критически важных данных или даже утечки конфиденциальной информации. Сценарий атаки: как злоумышленник использовал run_sql для изменения данных В условии, описанном в инциденте, у пользователя была настроена база данных с названием employeeperformacedb, содержащая таблицу employee_reviews с полями employee_id, name, team, review_notes и review_dates. На веб-сайте пользователь под именем Henry James оставил отзыв на сотрудника, при этом в поле review_notes он внедрил вредоносный SQL-запрос, замаскированный под обычный текст. Этот вредоносный фрагмент содержал инструкции задействовать инструмент run_sql, который позволяет в MCP выполнять произвольные SQL-инструкции. Злоумышленник указал изменить запись с отзывом другого сотрудника, Marcus Alford, добавив фиктивный текст ссылаясь на успехи в другой области.

Таким образом, при последующем взаимодействии с MCP через Cursor IDE, куда зашел потенциальный администратор базы, запрос run_sql был выполнен от имени админа, что привело к нежелательным изменениям в базе данных. Интересно отметить, что Cursor IDE частично блокировал подобные попытки, но отсутствие строгости в анализе запросов и возможность более тонкой настройки эксплойта увеличивали вероятность успешного внедрения вредоносного кода. Вредоносный процесс включал цепочку из множества вызовов, что затрудняло выявление атаки на ранних этапах, а встроенные возможности контроля инструмента MCP оказались недостаточными, чтобы предотвратить такие мутации и потенциальный вывод данных из базы. Почему подобные атаки возможны в Neon MCP Neon MCP содержит более двадцати инструментов, с различными функциями для создания, обновления и удаления данных, что значительно увеличивает радиус потенциальных угроз. Поскольку многие из этих инструментов достаточно мощные, атакующая сторона при помощи социальной инженерии или иных методов может получить привилегированное взаимодействие с MCP, что открывает путь для исполнения вредоносных операций.

Наиболее простым способом полностью исключить угрозы был бы отказ от использования инструментов, связанных с мутациями данных. Однако это лишило бы пользователей возможности выполнять сложные агентовые операции, которые являются и основным преимуществом Neon MCP. Таким образом, необходимы эффективные и тонкие методы защиты и мониторинга действий MCP. Tramlines: новые возможности для безопасности MCP Tramlines.io предлагает решение, направленное на минимизацию возможности успешного использования подобных эксплойтов на основе разработки специализированных «guardrails» — защитных правил и расширений, которые автоматически анализируют и блокируют подозрительное поведение в работе MCP.

Первый уровень защиты основан на предустановленных расширениях Tramlines, которые анализируют входящие и исходящие сообщения MCP на наличие вредоносных паттернов, включая скрытые символы Unicode, часто используемые для обхода стандартных фильтров. Во-вторых, с помощью мощного DSL (Domain Specific Language) в Tramlines можно создавать собственные правила для более продвинутого контроля. Например, можно ограничить количество вызовов run_sql в рамках одной сессии или запрещать определённые виды SQL-запросов, вроде UPDATE или DELETE для критичных таблиц. Такой подход позволяет балансировать между функциональностью инструмента и его безопасностью, предотвращая запуск опасных команд без необходимости полностью отказываться от инструментов мутации данных. Практическое применение и настройка защитных мер Для пользователей Neon MCP, заинтересованных в повышении безопасности, Tramlines предлагается как простое решение с быстрой настройкой через веб-интерфейс.

Пользователь может выбрать необходимые guardrails, отключить избыточные инструменты MCP, которые не используются в рабочих процессах, а затем интегрировать готовую конфигурацию в свою инфраструктуру одним кликом. Подобная автоматизация и гибкость особенно важны для команд, работающих с большим количеством данных и требующих одновременно высокой производительности и строгого контроля доступа. Заключение и рекомендации Инцидент с эксплуатацией уязвимости Neon DB MCP подчеркивает важность комплексного подхода к безопасности современных серверлес решений. Несмотря на все преимущества и инновационные возможности, такие системы создают новые вызовы, требующие специальных инструментов защиты. Невнимательность к деталям при реализации доступа к мощным инструментам базы данных, таким как run_sql, может привести к серьёзным последствиям — от изменения критичных данных до утечки конфиденциальной информации клиентов.

Владелец и администратор базы должны тщательно контролировать все инструменты, интегрированные в инфраструктуру, и использовать современные guardrails, способные блокировать подозрительные операции. Tramlines.io демонстрирует, как благодаря интеллектуальным алгоритмам и расширяемым правилам можно создать эффективный щит для MCP, обеспечив баланс между функциональностью и безопасностью. Внедряя подобные техники, компании смогут минимизировать риск удачных атак, одновременно сохраняя производительность и удобство работы. Таким образом, защита серверлес платформ и их компонентов становится неотъемлемой частью современного управления базами данных.

Рекомендуется регулярно анализировать структуру MCP инструментов, внимательно следить за поведением агентов в системах, а также внедрять современные guardrails для предотвращения нежелательных мутаций и утечек данных.