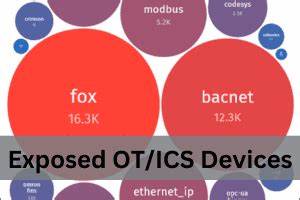

Современный мир становится все более зависимым от операционных технологий (OT), которые обеспечивают управление промышленными процессами, заводскими станциями, энергетическими сетями и другими критически важными объектами инфраструктуры. Эти системы, традиционно изолированные от Интернета и внешних сетей, постепенно переводятся на удалённое управление и мониторинг. Однако значительная часть таких устройств остается уязвимой из-за отсутствия базовой безопасности, что уже привело к выявлению сотен опасных случаев открытого доступа без какой-либо аутентификации. Недавнее исследование, проведенное независимым специалистом по защите информации, показало, что более 500 OT-устройств оказались выставлены в публичный доступ через Интернет без какой-либо формы логина или пароля. Это означает, что любой злоумышленник, обладающий минимальными техническими знаниями, может получить полный контроль над устройством, изменить параметры процессов или вывести из строя важные компоненты промышленной инфраструктуры.

Исследование стартовало с простого запроса в поисковой системе Fofa, специализированной на поиске интернет-соединений и сервисов. Благодаря глубокому анализу и умению распознавать специфические протоколы и сигнатуры OT-устройств, исследователь выявил реальные экземпляры оборудования, которые были открыты миру без какого-либо ограничения доступа. Ключевая угроза заключается не в самой технологии, а в ее неправильной настройке и эксплуатации. Зачастую промышленные предприятия устанавливают удаленный доступ для удобства и повышения эффективности работы, но при этом забывают или не уделяют должного внимания вопросам информационной безопасности. Отсутствие паролей или использование стандартных заводских конфигураций становится настоящей ловушкой для киберпреступников.

Результаты исследования вызывают тревогу и подтверждают проблему, широко распространенную во всем мире. OT-сети традиционно воспринимаются как изолированные системы, и безопасность часто оставлялась на втором плане. Сейчас, когда промышленные устройства подключаются к Интернету ради повышения производительности, риски возрастили многократно. Утечки или компрометация таких систем могут привести к сбоям в работе транспорта, энергетики, водо- и газоснабжения, а также к экологическим и техногенным катастрофам. Для защиты таких систем необходим комплексный подход, учитывающий специфику OT-инфраструктуры.

В первую очередь, предприятиям следует провести аудит текущей конфигурации и выявить устройства, открытые в Интернет без защиты. Внедрение многофакторной аутентификации, использование VPN-соединений, а также строгая сегментация сети помогут минимизировать возможности несанкционированного доступа. Кроме того, производителям промышленного оборудования следует пересмотреть стандарты безопасности, включая по умолчанию обязательные процедуры смены паролей и ограничение удаленного доступа. Современные OT-решения должны разрабатываться с учетом принципов безопасного дизайна и учитывать возможные угрозы кибератак. Образовательные программы и повышение осведомленности среди инженерного персонала и IT-специалистов, работающих с OT-сетями, являются неотъемлемой частью стратегии защиты киберинфраструктуры.

Понимание того, насколько легко сегодня можно найти слабые места в системе, стимулирует повышение ответственности и внедрение лучших практик. Данное исследование служит напоминанием всему отраслевому сообществу: безопасность в области операционных технологий — это уже не будущее, а реальный вызов настоящего. Своевременные меры по выявлению и устранению уязвимостей помогут предотвратить серьезные инциденты и сохранить устойчивость критически важных систем. Итогом становится понимание, что для минимизации рисков необходимо не просто модернизировать оборудование и программное обеспечение, но и изменить корпоративную культуру в сторону должного внимания к кибербезопасности. Только так промышленные предприятия смогут сохранить безаварийную работу и защитить свои активы от все более изощренных атак, исходящих из глобальной сети.

Таким образом, исследование подчеркивает важность комплексного подхода к защите OT-устройств и призывает к объединению усилий между специалистами по информационной безопасности, инженерными командами и руководством предприятий для создания надежной и безопасной инфраструктуры на промышленных объектах.

![Show HN: AI generated short film using Midjourney and GPT [video]](/images/C16E27A8-188B-4AC3-BC21-2596FF33D26C)