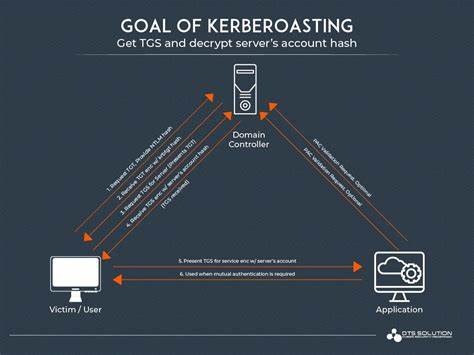

Kerberoasting – это метод атаки, использующий уязвимости в протоколе аутентификации Kerberos в средах Windows Active Directory. Несмотря на то, что специалисты по кибербезопасности обсуждают эту проблему уже более десяти лет, знание о ней и практика эффективного обнаружения атак остаются предметом активных исследований и разработок. Самой сложной задачей является то, что традиционные способы выявления подобных атак часто не справляются с многообразием и сложностью трафика Kerberos, порождая огромное количество ложных срабатываний и не всегда выявляя скрытые, «малошумные» атаки. Поэтому современные эксперты сосредотачиваются на разработке более точных, адаптивных и контекстно-ориентированных подходов к обнаружению подозрительной активности, основанных на статистическом анализе и моделировании поведения пользователей. В основе успешной атаки Kerberoasting лежит особенность протокола Kerberos, при которой сервисные билеты (TGS) шифруются с помощью хеша пароля сервисного аккаунта.

Злоумышленники, обладая способностями делать запросы к LDAP-директории без административных прав, могут получить список аккаунтов с привязанными сервисными именами (SPN). Затем они запрашивают у Kerberos десятки и сотни сервисных билетов, запись о которых фиксируется в системных журналах как событие с идентификатором 4769. После получения этих билетов атакующие пытаются взломать хеши вне сети, чтобы получить учетные данные сервисных аккаунтов. Обладая такими данными, злоумышленники могут осуществлять горизонтальное перемещение, повысить свои привилегии и получить доступ к критически важной информации. Традиционные методы обнаружения Kerberoasting, которые широко применяются в организациях, часто базируются на эвристиках и статических правилах.

Например, мониторятся внезапные всплески активностей с запросами TGS от одного пользователя или анализируется снижение степени шифрования (переход с AES на более слабые алгоритмы RC4 либо DES). Несмотря на некоторую эффективность, эти методы не учитывают уникальные особенности поведения пользователей и конфигураций конкретного домена, что ведёт к большому числу ложных тревог и пропуску атак, выполняемых методикой «медленного и незаметного» (low-and-slow). Исследователи из BeyondTrust предложили новый взгляд на проблему, базирующийся на статистическом моделировании и машинном обучении. Они разработали модель, которая группирует паттерны запросов билетов в кластеры, изучая их частоту и распределение на временных интервалах с помощью гистограмм. Такой подход позволяет усваивать особенности нормального поведения для каждой группы, формируя динамическое представление о том, что считается аномалией, снижая тем самым количество ложных срабатываний.

Ключевыми принципами модели стали объяснимость, учёт неопределённости, масштабируемость и адаптивность к изменениям нормального поведения с течением времени. Это позволяет оперативно реагировать на серьезные изменения инфраструктуры или изменения в поведении пользователей, не вызывая при этом паники из-за ложных тревог. В ходе тестирования модели на данных, охватывающих 50 дней, было выявлено шесть существенных аномалий, из которых две оказались стандартными тестами безопасности, одна – имитацией атаки Kerberoasting, а остальные три – результатом изменений в инфраструктуре Active Directory, вызывавших всплески запросов билетов. Помимо высокой точности, модель демонстрирует быструю производительность, обрабатывая данные менее чем за 30 секунд на каждом часовом интервале. Такой уровень эффективности значительно превосходит традиционные подходы по скорости адаптации к новым условиям и позволяет обеспечивать постоянный мониторинг в режиме реального времени.

Итогом исследований BeyondTrust стало подтверждение того, что успешная борьба с Kerberoasting требует не только технических решений, но и тесного сотрудничества между специалистами в области кибербезопасности и дата-сайенс. Комплексное понимание специфики атак, особенностей безопасности и способности статистики анализировать многомерные данные делает возможным создание действительно эффективных систем обнаружения. Для организаций это означает необходимость комплексной стратегии, в которой превентивные меры по укреплению идентификационной безопасности сочетаются с продвинутыми инструментами мониторинга и аналитики. Это поможет минимизировать риски, вызванные неправильной настройкой сервисных аккаунтов, использованием устаревших или слабых шифров, а также повысит общую защищённость инфраструктуры. В современных условиях, когда кибератаки становятся всё более изощрёнными, подходы, основанные на статическом анализе, уже не способны обеспечить необходимый уровень безопасности.

Динамичные, контекстно-чувствительные модели, способные учиться и адаптироваться, являются следующим шагом в эволюции средств защиты. Кроме того, применение подобных технологий помогает не только выявлять атаки, но и создавать базы для прогнозирования потенциальных угроз, позволяя командам реагировать заранее, минимизируя ущерб. В заключение важно подчеркнуть, что Kerberoasting – по сути, классическая атака прошлого десятилетия, однако её актуальность не снижается, что подчеркивает необходимость постоянного обновления и пересмотра подходов к ее обнаружению. Инвестиции в интеллектуальные системы обнаружения и профилактики, таких как решения BeyondTrust, позволяют организациям значительно повысить уровень кибербезопасности в средах, работающих с Active Directory, а также выстроить надежный механизм защиты от современных угроз.