В последние годы киберпреступники постоянно изобретают новые методы для обхода защитных систем компаний и заражения компьютеров вредоносным программным обеспечением. Одной из актуальных угроз стала кибератака под названием Serpentine#Cloud – сложная кампания, использующая туннели Cloudflare для доставки целенаправленных вредоносных программ, способных оставаться незамеченными в течение длительного времени и обеспечивать злоумышленникам полный контроль над зараженными устройствами. Эксперты из компании Securonix, специализирующейся на кибербезопасности, выявили эту среднестатистическую по масштабу, но всё ещё активно действующую кампанию, которая не ограничивается одной отраслью или географическим регионом. Зафиксированы случаи заражений в США, Великобритании, Германии, Индии и Сингапуре, что свидетельствует о широком географическом распространении и вероятной ориентации на международные организации. Суть атаки заключается в многоступенчатом заражении, которое начинается с рассылки фишинговых электронных писем, замаскированных под официальные счета или документы.

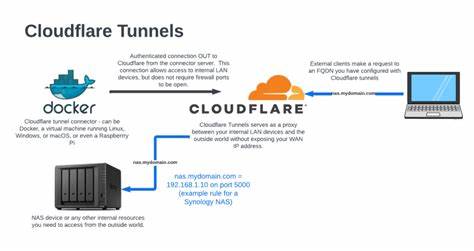

В письме прикрепляется вредоносный Windows ярлык (.lnk), который по внешнему виду напоминает PDF-файл. При нажатии на этот файл запускается цепочка сложных скриптов и программ, включающая бат-файлы, VBScript и Python-код, что позволяет злоумышленникам максимально эффективно обходить традиционные методы защиты и антивирусные системы. Ключевым элементом успешной реализации атаки является использование легитимного разработческого инструмента TryCloudflare – туннелей Cloudflare, которые обычно применяются для безопасного доступа к внутренним серверам без необходимости открывать порты или регистрировать домены. Злоумышленники эксплуатируют этот сервис, чтобы маскировать вредоносный трафик под обычное сетевое взаимодействие, используя защищённое TLS-соединение и доверенные сертификаты от Cloudflare.

Благодаря этому вредоносный трафик практически не отслеживается системами фильтрации, что значительно усложняет обнаружение и блокирование заражающих ресурсов. Использование туннелей Cloudflare даёт также преимущество в виде отказа от использования традиционных инфраструктур для размещения и доставки вредоносных файлов. Злоумышленникам не нужно арендовать серверы или регистрировать подозрительные домены, что затрудняет работу специалистов по безопасности, ответственных за выявление и ликвидацию угроз. После запуска вредоносного ярлыка жертва сталкивается с последовательной загрузкой и выполнением скомбинированных скриптов. Первый этап предполагает получение и запуск Windows Script File, который является VBScript загрузчиком, выполняющим дальнейшее скачивание и запуск следующего скрипта – бат-файла с именем kiki.

bat. Этот файл тщательно обфусцирован и предназначен для поддержки скрытности и обеспечения персистентности – постоянного нахождения вредоносного ПО в системе. На третьем этапе исполнительный скрипт разворачивает декойный PDF-файл для отвлечения внимания пользователя, параллельно проверяя наличие антивирусных решений и загружая Python shell-коды, которые выполняют основные функции вредоносной программы. Объекты, упакованные с помощью Donut, загружаются исключительно в оперативную память, благодаря чему не создают следов на диске, что существенно снижает шанс обнаружения. Конечным результатом данной цепочки становится установка на заражённый компьютер таких программ управления удалённым доступом, как AsyncRAT или Revenge RAT.

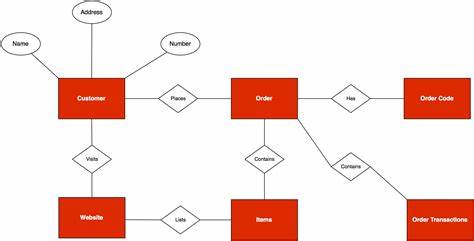

Эти трояны дают злоумышленникам широкие возможности для управления устройством – от кражи паролей и сессий в браузерах до сбора конфиденциальных данных и расширения атаки на другие устройства внутри корпоративной сети. Аналитики Securonix также отмечают англоязычные комментарии в исходных кодах и акцент на западные страны в качестве основных целей. Это позволяет предположить, что за кибератакой могут стоять специалисты, ориентированные на создание масштабируемых и гибких схем доставки вредоносного ПО, поддерживая при этом высокую степень скрытности и изменчивости инфраструктуры. Одной из характерных особенностей Serpentine#Cloud является акцент на применение только легитимных и широко используемых технологий под прикрытием нормальной сетевой активности. Использование веб-протокола WebDAV поверх HTTPS для передачи данных и выполнение операций – очередное доказательство стремления к маскировке и обходу систем обнаружения угроз.

Для организаций и специалистов по информационной безопасности данная угроза представляет серьёзный вызов, так как традиционные инструменты блокировки доменов и сетевого трафика часто оказываются бессильными перед злоупотреблением сервисами вроде Cloudflare. Необходим комплексный подход, включающий внимательный мониторинг подозрительной активности, применение эвристических методов обнаружения необычного поведения программ, а также грамотное обучение сотрудников для предотвращения попадания на фишинговые уловки. Ещё одним важным моментом является необходимость сотрудничества с сервис-провайдерами вроде Cloudflare с целью выявления и блокировки злоупотреблений их инфраструктурой. Несмотря на то что компания Cloudflare пока не комментировала ситуацию, повышение прозрачности и оперативный обмен информацией между всеми участниками кибербезопасности крайне важны для эффективности борьбы с такими угрозами. Понимание механики атак Serpentine#Cloud даёт возможность подготовиться к ним и разрабатывать профилактические меры, которые помогут минимизировать риски возникновения инцидентов.

В условиях растущей сложности угроз регулярное обновление систем безопасности, использование инструментов мониторинга, а также внедрение принципа наименьших привилегий в инфраструктуре организаций остаются ключевыми аспектами защиты. В целом, кампания Serpentine#Cloud иллюстрирует современные тенденции в киберпреступности – всё более изощрённые методы доставки вредоносного ПО, применение облачных сервисов для скрытной работы, а также многоступенчатые схемы с упором на сокрытие следов активности. Именно поэтому борьба с такими угрозами требует объединения усилий профессионалов в области информационной безопасности, постоянного анализа новых методов атак и внедрения передовых технологий для защиты данных и инфраструктуры.