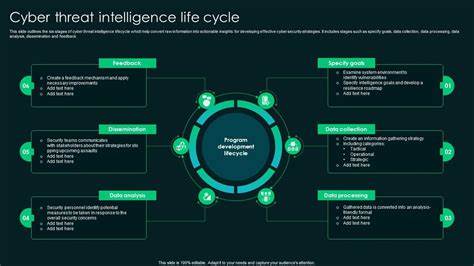

Киберразведка, или киберугрозная разведка, издревле представляла собой экспертную среду, доминируемую частными компаниями и исследовательскими организациями. На протяжении последних десятилетий именно фирмам в области кибербезопасности, исследователям и технологическим гигантам удалось разработать разнообразные методики, инструменты и системы для выявления, анализа и противодействия киберугрозам. Однако в последние годы наблюдается переход к так называемой национализации киберугрозной разведки, когда государства начинают брать на себя более активную роль в формировании, контроле и использовании информации о киберугрозах, ориентируясь на свои национальные интересы и безопасность. Первым этапом развития киберразведки можно считать период, когда она находилась под непосредственным влиянием военных и спецслужб. Именно агентства обороны и разведки США ввели понятие продвинутых постоянных угроз (APT), обозначающих группы кибератакующих с высоким уровнем подготовки и ресурсов.

Однако с развитием интернета и расширением цифровых технологий эта деятельность перешла в коммерческую плоскость, и основные исследования по выявлению и описанию киберугроз в современном мире стали исходить из частного сектора. Компании не только создавали собственные базы данных атакующих групп, но и активно распространяли технические отчеты и рекомендации по защите. Одной из причин такого сдвига стала глобализация киберугроз, требующая широкого взаимодействия и обмена информацией между компаниями и исследовательскими центрами разных стран. Однако с ухудшением международных отношений и обострением геополитических конфликтов ситуация изменилась. Государства начали воспринимать киберугрозы как непосредственную национальную опасность, особенно в контексте кибервойн и шпионских операций.

В результате политики и меры безопасности стран стали тесно переплетаться с деятельностью компаний в области кибербезопасности, что породило феномен национализации киберразведки. На практике это означает, что фирмы, работающие на определенной территории, все более склонны учитывать государственные интересы и приоритеты. Так, западные компании стараются не публиковать отчеты о собственных союзниках и государствах, с которыми политически связаны, чтобы не подвергать риску экономические или дипломатические отношения. Аналогичная ситуация развивается и в России и Китае, где частные структуры перестают публично освещать деятельность групп, связанных с национальными спецслужбами или военными структурами. Это свидетельствует о фактическом сдвиге в сторону согласования деятельность с государственными приоритетами.

Один из самых заметных вызовов в сфере национализации киберразведки – это проблема именования киберугрожающих акторов. Сегодня существует много разрозненных и зачастую противоречивых систем присвоения названий группам хакеров и кибершпионов. Разные компании могут использовать десятки различных имен для одной и той же группы, что создает путаницу и снижает эффективность совместной работы по выявлению и нейтрализации угроз. Помимо этого, часто такие наименования являются завуалированными, ироничными или маркетинговыми, что не способствует ясному пониманию происхождения угроз и ответственности. Недавние инициативы от крупных игроков рынка, таких как CrowdStrike, Microsoft, Google и Palo Alto, свидетельствуют о стремлении внедрить более стандартизированный подход к нэймингу угроз.

Однако эксперты из государственных структур США и Великобритании предлагают более решительные шаги. По их мнению, именно государственная власть должна взять на себя координацию и утверждение имен, опираясь на подтвержденные данные и открыто обозначая принадлежность групп к конкретным государственным субъектам. Такой подход повысит прозрачность и позволит яснее осознавать, кто именно стоит за кибератаками, тем самым улучшая общественное понимание и реагирование. Уже есть примеры того, как государства начинают играть ведущую роль в формировании киберразведывательной информации. В частности, Нидерланды в мае 2025 года опубликовали технический отчет, первый от государственного ведомства, в котором описан новый киберугрожающей актор под названием Laundry Bear, предположительно связанный с Россией.

Примечательно, что наименование угрозы было выбрано по типичной для частных компаний Animal-Style модели, что свидетельствует о влиянии коммерческих традиций на госструктуры. Такое инициативное открытие и первичное публичное определение угрозы служит примером того, как государственные разведывательные службы могут взять функцию лидера в этой области и координировать усилия с частным сектором. Китай пошел еще дальше, внедрив модель, объединяющую техническую экспертизу с политическими и военными элементами. Отчет Китайского национального центра срочного реагирования на компьютерные вирусы и компания Qihoo 360 в одном документе объединили технический анализ кибератак с предъявлением политических обвинений Тайваню и США, а также элементами угрозы военного характера в ходе китайских военно-морских учений. Такая синергия информационного, правоохранительного и стратегического воздействия демонстрирует, как государство может использовать киберразведку для достижения комплексных национальных целей, объединяя различные инструменты влияния.

Итогом этих процессов становится постепенный сдвиг в сторону национализации киберугрозной разведки. Это не означает полного ухода частного сектора, который остается важным источником данных и экспертиз. Скорее наблюдается трансформация характера взаимодействия между государственными и частными субъектами, где государство выступает не только в роли заказчика, но и активного координатора, стандартизатора и инициатора публикаций. Любой дальнейший анализ требует учета динамики геополитики и технологической взаимозависимости. Интернет и цифровые технологии не признают границ, распространяются очень быстро, и киберугрожающее сообщество по-прежнему обладает высокой степенью транснациональности.

Научные исследователи и аналитики в области кибербезопасности независимо от местоположения нуждаются в совместном обмене информацией, поскольку угрозы перерастают национальные рамки. Однако публичные публикации и официальные оценки все более обусловлены национальной политикой и соображениями безопасности. На фоне изменения баланса сил между частным сектором и государствами ключевым остается вопрос о выработке международных норм и стандартов. Без них национализация киберразведки может привести к фрагментации и снижению эффективности борьбы с трансграничными угрозами. Вместе с тем на государственном уровне наблюдается понимание необходимости объединять усилия, совместно разрабатывать механизмы обмена и стимулировать прозрачность без ущерба для безопасности.

В свете изложенного национализация киберугрозной разведки выступает не просто как тренд, но как отражение новой реальности цифрового пространства, где национальные интересы и глобальные вызовы тесно переплетаются. Переосмысление роли государственных структур, трансформация сотрудничества с частным сектором, борьба за стандартизацию и прозрачность именования – эти процессы интегрируются в систему общей безопасности и международного взаимодействия. В будущем важно искать сбалансированные решения, которые позволят сохранить оперативность и инновационность частных исследователей, одновременно усиливая роль государственных институтов в формировании и координации киберразведывательных усилий на благо национальной и международной безопасности.