В последние годы вопросы информационной безопасности приобретают все большее значение, особенно когда речь идет об устройствах, подключенных к корпоративным и домашним сетям. Одним из примеров таких уязвимостей стала масштабная проблема безопасности, затронувшая почти 700 моделей принтеров Brother, а также устройства других известных производителей, включая Fujifilm, Toshiba, Ricoh и Konica Minolta. Недавние исследования, проведённые специалистами компании Rapid7, выявили серьезные дефекты в системе аутентификации этих принтеров, позволяющие злоумышленникам обходить стандартные меры защиты и получать полный контроль над устройствами. Основой проблемы является предсказуемый алгоритм генерации пароля администратора, который применяется на этапе производства принтеров Brother. Многие модели поставляются с заводским паролем по умолчанию, который можно получить, используя серийный номер устройства.

Данная уязвимость позволяет злоумышленникам воспроизвести пароль, не имея физического доступа к принтеру, что создаёт серьезные риски безопасности. Особенно опасна эта проблема в больших корпоративных сетях, где принтеры часто подключены к единой локальной инфраструктуре и имеют доступ к конфиденциальным данным. Эксперты Rapid7 детально описали процесс восстановления заводского пароля. Для генерации пароля используется фиксированная часть серийного номера устройства, к которой добавляется соль — набор байтов из статической таблицы. Полученная строка проходит через хеш-функцию SHA256, после чего результат кодируется в формате Base64 и подвергается некоторым замещающим операциям.

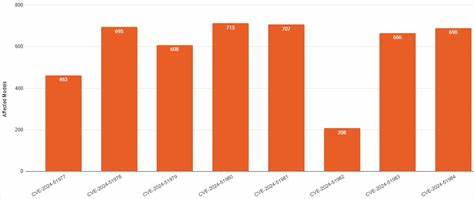

Итогом является восьмизначная строка, которую невозможно отличить от стандартного пароля администратора. Значительная часть устройств Brother с таким паролем не были обновлены или подвергнуты изменению пароля, что делает их легкой мишенью для атак. Помимо самой возможности получения пароля, исследование выявило несколько сопутствующих уязвимостей, которые расширяют вектор атаки. Среди них — утечка конфиденциальной информации через стандартные сетевые протоколы, возможность удалённого выполнения кода, проведение DoS-атак с последующим крашем устройства, а также раскрытие учётных данных внешних сервисов, связанных с LDAP и FTP. Особенно серьезной считается уязвимость с идентификатором CVE-2024-51978, связанная именно с генерацией пароля администратора.

Уязвимости нашли подтверждение во многих моделях Brother — всего исследователи отметили их присутствие в 689 устройствах. Кроме того, ряд аналогичных проблем выявлен в принтерах Fujifilm (46 моделей), Konica Minolta (6), Ricoh (5) и Toshiba (2). Важно понимать, что не все уязвимости затрагивают каждое устройство, однако совокупность рисков достаточна, чтобы настоятельно рекомендовать немедленные меры по защите. Потенциальные атаки могут иметь разнообразные последствия. С компрометацией пароля администратор получает возможность изменять настройки принтера, получать доступ к сохранённым сканам и изображениям, а также просматривать адресные книги, что чревато утечками персональной информации и корпоративных данных.

Вторичные уязвимости позволяют запускать произвольный код, что открывает путь к дальнейшему проникновению в инфраструктуру компании. Особую тревогу вызывает невозможность полностью устранить основную проблему посредством штатных обновлений прошивки. В компании Brother признали, что для окончательного решения потребуется изменить сам процесс производства оборудования, а значит, устройства, выпущенные до выявления проблем, остаются уязвимыми. Для пользователей принтеров Brother и других пострадавших брендов крайне важно своевременно предпринять меры. Первое и самое необходимое — изменение заводского пароля администратора на уникальный и сложный.

Во всех случаях, если устройство еще не обновлено, настоятельно рекомендуется установить последние версии прошивок, которые включают исправления остальных уязвимостей. Производители уже выпустили соответствующие бюллетени безопасности и предоставили инструкции для своих клиентов. Также специалисты рекомендуют ограничить доступ к управлению принтерами только доверенным пользователям, использовать сетевые фильтры и сегментацию сети для снижения рисков несанкционированного доступа. В организациях следует провести аудит всех устройств, подключенных к сети, и оценить риски, связанные с устаревшими устройствами. В случае невозможности обновления старого оборудования лучше рассмотреть варианты замены принтеров на более современные, безопасные модели.

Рассматриваемые уязвимости являются наглядным примером того, как долгоиграющие архитектурные решения в сфере безопасности могут привести к серьезным последствиям. Они подчеркивают необходимость регулярного обновления оборудования, внимательного отношения к вопросам безопасности и быстрой реакции на обнаруженные угрозы. Для производителей же данный кейс — урок, требующий пересмотра подходов к безопасности на всех этапах жизненного цикла устройства — от разработки и производства до поддержки и информирования пользователей. В конечном итоге, защита информации и техники от злоумышленников — коллективная ответственность. Пользователи должны быть информированы о потенциальных рисках, следовать рекомендациям производителей и сервисных специалистов, а компании обязаны обеспечивать надёжную защиту своих продуктов и своевременное исправление выявленных недостатков.

Только таким образом можно минимизировать угрозы и гарантировать безопасность рабочих процессов и персональных данных. Вывод очевиден: принтеры Brother и других производителей, уязвимые из-за предсказуемых заводских паролей и ряда других уязвимостей, требуют немедленного внимания пользователей и IT-специалистов. Безопасность устройств — залог защиты всей сети и корпоративных ресурсов, поэтому пренебрегать мерами профилактики и своевременно реагировать на новости об угрозах — жизненно важная задача в современном цифровом мире.