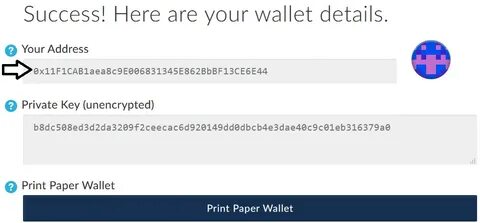

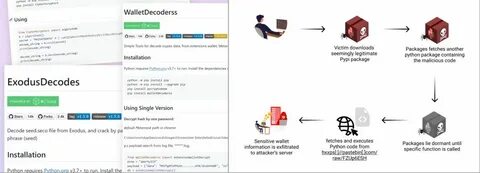

Недавние события в мире кибербезопасности привлекли внимание к новой угрозе, связанной с криптовалютами. В репозитории Python Package Index (PyPI) была обнаружена вредоносная программа, предназначенная для кражи приватных ключей Ethereum. Эта программа была загружена более 1000 раз, что вызывает серьезные опасения среди пользователей и разработчиков, работающих с криптовалютами. Вредоносные программы, подобные этой, часто маскируются под полезные библиотеки или инструменты для разработчиков, что делает их трудными для обнаружения. Их основная цель – кража личных данных пользователей, в частности приватных ключей, которые предоставляют доступ к криптовалютным кошелькам.

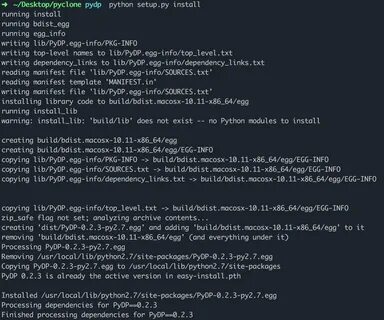

Если злоумышленнику удается получить приватный ключ, он может мгновенно получить доступ к средствам на счете жертвы и перевести их на свой собственный аккаунт. Что произошло? Проблема впервые была опубликована в BleepingComputer, где сообщалось, что одна из библиотек в репозитории PyPI, используемая для управления Ethereum-кошельками, на самом деле выполняет вредоносный код, способный собирать приватные ключи пользователей. Библиотека была разработана так, чтобы выглядеть безобидной и полезной, но после установки на систему, она активно отслеживала действия пользователей и отправляла собранную информацию мошенникам. Это не первый случай, когда разработчики обнаруживают вредоносные программы в PyPI. Однако каждая такая находка подчеркивает важность обеспечения безопасности при использовании открытых репозиториев.

Пользователи должны быть особенно внимательными к библиотекам, которые они устанавливают, и проверять отзывы, а также репутацию разработчиков. Как защитить свои активы? Для того чтобы защититься от подобных угроз, пользователи должны следовать нескольким простым, но эффективным советам: 1. Проверка репутации библиотек: Перед установкой любых пакетов из PyPI проверьте их рейтинг и отзывы. Убедитесь, что библиотека имеет положительные оценки и активно используется другими разработчиками. 2.

Использование виртуальных окружений: Настройка виртуального окружения для разработки может помочь изолировать ваши проекты и минимизировать риск заражения основной системы. 3. Обновление программного обеспечения: Регулярно обновляйте свои инструменты и библиотеки, чтобы использовать последние версии, в которых могут быть исправлены уязвимости. 4. Двухфакторная аутентификация: Включите двухфакторную аутентификацию на ваших криптовалютных счетах.

Этот дополнительный уровень защиты может существенно снизить риск потери средств. 5. Использование аппаратного кошелька: Если вы серьезно относитесь к безопасности своих активов, рассмотрите возможность использования аппаратного кошелька, который хранит ваши приватные ключи в оффлайн-режиме. 6. Осторожность с подозрительными ссылками и загрузками: Не устанавливайте библиотеки или программы из ненадежных источников или по ссылкам, полученным по электронной почте или другим неофициальным каналам.

Что делать, если вы стали жертвой? Если вы уже скачали подозрительный пакет и подозреваете, что могли стать жертвой кражи, выполните следующие шаги: 1. Отмените доступ к кошельку: Если вы обнаружили, что ваш приватный ключ был скомпрометирован, немедленно переведите свои средства на новый кошелек. 2. Сообщите о проблеме: Свяжитесь с поддержкой платформы, на которой у вас есть счет, и сообщите о проблеме. Многие компании имеют протоколы для обработки подобных инцидентов.

3. Проверьте свои устройства: Сканируйте ваше устройство на наличие вредоносного ПО и удалите любые подозрительные программы. 4. Будьте бдительны: Продолжайте следить за своим аккаунтом и обращайте внимание на любые подозрительные активности. Заключение Кража приватных ключей через вредоносные программы продолжает оставаться серьезной проблемой в мире криптовалют.

Каждому пользователю важно быть на чеку и принимать необходимые меры для защиты своих активов. Будьте осторожны с тем, что вы устанавливаете, и всегда проверяйте источники библиотек, которые вы используете в своих проектах. Ваши действия могут существенно снизить риски и защитить ваши средства от киберпреступников.