Niagara Framework от Tridium, широко применяемая платформа для управления и контроля умных зданий и промышленных систем, оказалась под угрозой из-за выявленных серьезных уязвимостей, способных поставить под угрозу безопасность и работоспособность критически важных объектов по всему миру. Исследователи кибербезопасности выявили свыше десятка уязвимостей, которые, при определенных условиях, могут быть использованы злоумышленниками для компрометации системы, что вызывает серьезную обеспокоенность у специалистов и владельцев инфраструктуры. Niagara Framework является универсальной и вендор-нейтральной платформой, используемой во множестве отраслей для управления HVAC, системами освещения, энергомониторингом, безопасностью и другими автоматизированными процессами. Благодаря этой платформе разные устройства и системы от различных производителей могут беспрепятственно взаимодействовать, что делает ее критически важной для современных умных зданий и промышленных предприятий. Обнаруженные уязвимости связаны в первую очередь с неправильной конфигурацией систем, которая может привести к отключению шифрования на определенных сетевых устройствах.

Это создает благоприятные условия для атак типа "человек посередине" (Man-in-the-Middle), позволяя злоумышленнику, имеющему доступ к той же сети, проникнуть в систему и расширить свое влияние внутри сети, вызывая значительные операционные сбои. Одной из наиболее опасных уязвимостей является CVE-2025-3936, получившая высочайший балл по шкале CVSS — 9.8. Она связана с неправильным назначением прав доступа к критическим ресурсам, что может привести к тому, что злоумышленник получит доступ к защищенным данным и функциям. Аналогично, уязвимости CVE-2025-3937 и CVE-2025-3938 отражают недостаточный уровень безопасности при использовании паролей и криптографических операций, ослабляя общую защиту системы.

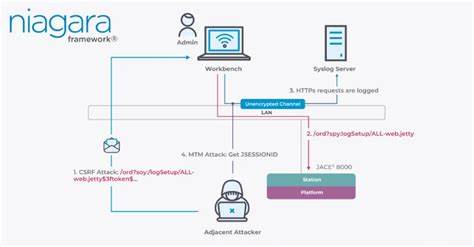

Особое внимание заслуживает сочетание уязвимостей CVE-2025-3943 и CVE-2025-3944. Эксперты смогли продемонстрировать цепочку эксплойтов, позволяющую злоумышленнику с доступа в инфраструктуре сети получить полный контроль над устройством на базе Niagara. Для этого сначала используется уязвимость при передаче через GET-запрос токена anti-CSRF, который может оказаться в логах, передаваемых без шифрования, если активирована служба Syslog. Далее злоумышленник может вызвать атаку CSRF, заманив администратора в переход по специально сформированной ссылке, что приводит к подробному логированию всех HTTP-запросов и ответов. Из этих данных извлекается сессионный токен администратора, позволяющий подключиться к Niagara Station с правами полного доступа и создать секретного пользователя с администраторскими полномочиями для сохранения доступа.

Получив административный доступ, атакующий может скачать приватный ключ устройства для TLS-сертификата и провести атаки типа "внедрение посредника" (AitM), поскольку и Station, и Platform используют одинаковую систему сертификатов и ключей. Итогом является возможность выполнения кода с привилегиями root, что обеспечивает полный контроль над устройством и всей системой. Несмотря на критичность этих уязвимостей, производитель быстро отреагировал и выпустил обновления безопасности для нескольких версий Niagara Framework и Enterprise Security. Рекомендуется немедленно применять эти патчи и строго придерживаться рекомендаций по настройке систем безопасности от Tridium. Эта ситуация иллюстрирует риски, возникающие при интеграции IoT и IT в современных инфраструктурах.

Поскольку Niagara часто связывает между собой критические системы, она представляет собой лакомую цель для киберпреступников, желающих получить доступ к жизненно важным объектам, от HVAC в бизнес-центрах до промышленных автоматизированных линий. Обостряется эта проблема и за счет других недавно выявленных уязвимостей в связанных компонентах. Например, память в библиотеке P-Net C, используемой для PROFINET протокола, подвержена ошибкам, которые могут привести к отказу в обслуживании и недоступности оборудования. Помимо прочего, выявлены баги и в таких устройствах, как Rockwell Automation PowerMonitor 1000 и Bosch Rexroth ctrlX CORE, что подчеркивает общее состояние критической инфраструктуры и необходимость постоянного мониторинга и обновления систем. Агентство CISA в США также выявило ряд дефектов безопасности, связанных с устройствами видеонаблюдения, которые позволяют злоумышленникам похищать данные, получать несанкционированный доступ и контролировать живое видео.

Это отчетливо демонстрирует, что любые уязвимости в системах управления и контроля могут иметь далеко идущие последствия для безопасности, конфиденциальности и соблюдения нормативов. В свете этих угроз владельцам и администраторам систем рекомендуется пересмотреть свои политики безопасности, провести аудит текущих настроек и убедиться в применении всех доступных обновлений. Важным аспектом является также обучение персонала с целью предотвращения фишинговых и CSRF-атак, которые используются злоумышленниками для начального доступа. Для предприятий, полагающихся на Niagara Framework, крайне важно внедрять многоуровневые меры защиты, включая сегментацию сети, использование шифрования для всех коммуникаций, жесткое управление доступом и постоянный мониторинг аномалий. Современные решения по кибербезопасности, такие как средства обнаружения вторжений и системы управления уязвимостями, помогут выявлять и блокировать атаки на ранних этапах.

В конечном счете, инциденты подобного масштаба подчеркивают значимость комплексного подхода к кибербезопасности для умных зданий и промышленных систем, которые становятся все более уязвимыми в условиях растущей цифровизации. Только совместные усилия производителей, поставщиков, администраторов и исследователей угроз позволят минимизировать риски и обеспечить надежную работу критически важных инфраструктур.