Летом 2025 года исследователь безопасности Javier Gil, представляющий команду XBOW, сделал важное открытие, связанное с kritичной уязвимостью в Z-Push — открытой реализации протокола Microsoft ActiveSync. В статье освещается история поисков и выявления SQL-инъекции, которая оказалась спрятана на первый взгляд в неочевидном месте — в механизме аутентификации. Этот случай демонстрирует, как даже проверенное и широко используемое программное обеспечение может содержать серьёзные дыры, способные привести к компрометации данных. Z-Push используется многими организациями для синхронизации электронной почты, контактов и календарей с мобильными устройствами благодаря реализации протокола ActiveSync Microsoft. Версия 2.

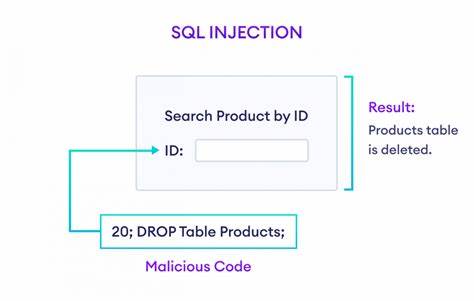

4.4+0, доступная для исследователя изначально, выглядела хорошо настроенной и защищённой. На сервере были включены обязательные меры аутентификации, большинство запросов к защищённым end-point вызывали ответ 401 Unauthorized, что казалось стандартной мерой безопасности. Исследователь начал систематический анализ структуры и логики работы сервера, исследуя как общедоступные файлы и каталоги, так и потенциально уязвимые места, такие как URL-параметры, POST-запросы и даже специальные HTTP-заголовки. Несмотря на множество попыток использования классических техник SQL-инъекции — от внедрения вредоносных команд в URL до специальных payload в XML-формате, — никакой заметной реакции или ошибок сервер не выдавал.

Такие наблюдения могли бы остановить менее терпеливого специалиста, но не XBOW. Ключевым моментом в исследовании стал сдвиг фокуса от типичных мест уязвимости к аутентификации, а точнее — к полю имени пользователя в заголовке Basic Authentication. Этот механизм часто рассматривается как безопасный, особенно в контексте проверок подлинности, однако, как показали эксперименты, он может стать опасным каналом для эксплойта. Когда в имя пользователя была внедрена SQL-инъекция с использованием команды задержки выполнения pg_sleep(5), сервер неожиданно реагировал на инъекцию, задерживая ответ примерно на 8 секунд вместо ожидаемых 5. Такой «тайминг-бейзед» метод — классический при обнаружении слепых SQL-инъекций — подтвердил, что аутентификационная система действительно обрабатывает введённые данные без должной фильтрации и экранирования, подставляя их напрямую в SQL-запросы к PostgreSQL базе данных.

Подтверждение уязвимости потребовало особой осторожности, ведь множество инструментов автоматической проверки SQL-инъекций используют жёсткие лимиты по времени отклика, чтобы избежать ложных срабатываний и не замедлять сканирование. XBOW сумел подобрать оптимальные параметры между продолжительностью задержки и пределами таймаутов, что дало надёжные и воспроизводимые результаты. После успешного верифицирования уязвимости последовал этап постэксплуатации — извлечение информации о базах данных и версиях серверного ПО, что обычно является первым шагом для построения дальнейших атак и оценки масштабов угрозы. Исследователи оперативно сообщили о найденной проблеме через платформу HackerOne, где компания-разработчик Z-Push провела экстренную оценку инцидента и выпустила соответствующий патч. Открытие SQL-инъекции в аутентификационном слое Z-Push демонстрирует важность комплексного и нестандартного подхода к тестированию безопасности приложений.

Часто внимание фокусируется на веб-интерфейсах и видимых точках ввода данных, в то время как фундаментальные компоненты — такие как аутентификация и авторизация — остаются недостаточно исследованными. Для организаций, использующих Z-Push, данное событие служит важным сигналом к необходимости регулярно обновлять программное обеспечение и проводить глубокие аудиты безопасности, включая автоматизированное и ручное тестирование всех потенциальных точек взаимодействия с пользователем. Использование современных фреймворков для фильтрации и экранирования входных данных, внедрение принципа минимальных привилегий на уровне базы данных, а также настройка более сложных схем аутентификации, таких как OAuth или Kerberos, способны значительно снизить риски подобных атак. Кроме технических мер, опыт XBOW подчёркивает важность терпения, систематичности и творческого поиска уязвимостей. В мире кибербезопасности часто именно нестандартный взгляд и проверка гипотез о том, где именно может прятаться слабое место, становится решающим фактором успеха.

Наконец, история с Z-Push раскрывает важность обновления знаний и инструментов проверки уязвимостей — адаптация к конкретным условиям цели, выбор правильных payload, а также понимание специфики работы серверных компонентов и протоколов. Аутентификация — это не только преграда для злоумышленника, но и потенциальное «окно» в систему, если её реализация не продумана до конца. Таким образом, кейс выявленной SQL-инъекции в Z-Push становится не просто примером удачной находки, а полноценным учебным материалом для специалистов в области информационной безопасности и разработчиков, которым предстоит укреплять защиту своих продуктов и систем. Он наглядно показывает, как малейшая ошибка или упущение в коде может привести к серьёзным последствиям, и почему постоянный мониторинг, обновление знаний и эксперименты с разными методами тестирования жизненно необходимы. Комплексный подход XBOW, сочетающий искусственный интеллект и глубокую техническую экспертизу, является отличным примером современного процесса поиска и анализа уязвимостей.

Такие исследования помогают выявлять скрытые угрозы, своевременно устранять критические дефекты и повышать уровень безопасности критичных инфраструктур. Исходя из опыта данного исследования, можно смело рекомендовать всем, кто работает с системами синхронизации и обмена данными, уделять особое внимание именно механизмам аутентификации и авторизации. Часто именно они являются точкой входа для вредоносных действий, и даже небольшой баг может стать причиной масштабного компрометации. Не стоит бояться копать глубже, даже если интерфейс сервера кажется максимально защищённым и закрытым. В итоге, история с уязвимостью в Z-Push — это напоминание о том, что безопасность IT-систем всегда требует внимания к деталям, нестандартных подходов и постоянной готовности исследовать и переосмысливать действующие методы защиты.

Это ключевой урок для всех, кто стремится создать по-настоящему надёжные и защищённые цифровые сервисы.